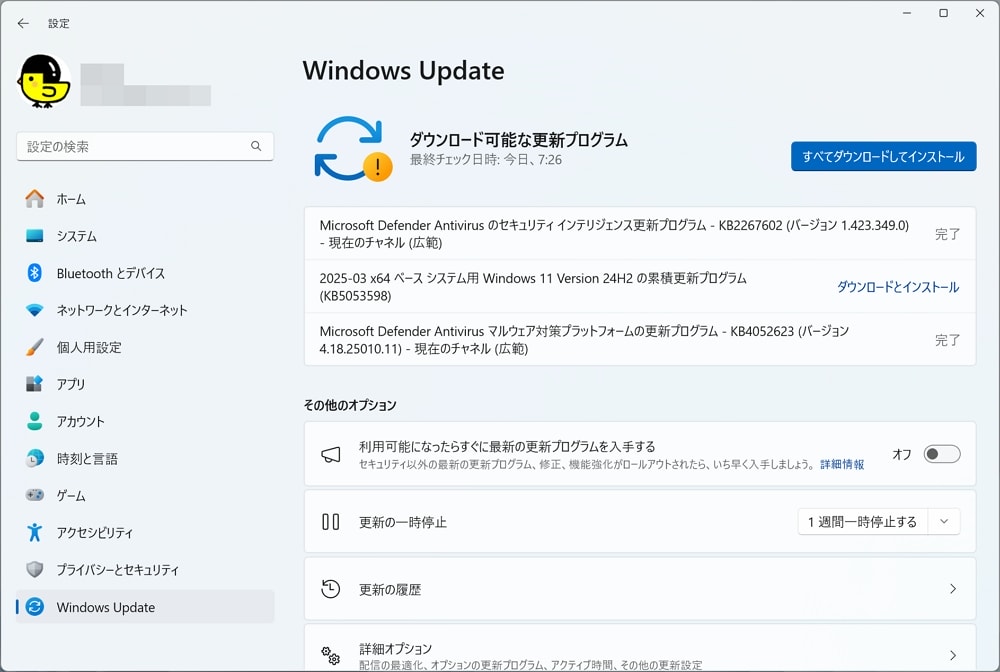

2025年3月12日、マイクロソフトが3月の月例セキュリティ更新プログラム/ Windows Update の配信を開始しました。Windows 11 バージョン24H2には「KB5053598」が、Windows 11 バージョン23H2/22H2には「KB5053602」が、Windows 10 バージョン22H2には「KB5053606」が配信されます。

今月の月例パッチ/更新プログラムでは57件の脆弱性が修正されています。この中には7件のゼロデイ脆弱性の修正が含まれているため、早急な対処が必要です。なお、2024年10月の更新パッチ適用後、SSH接続ができなくなる不具合については、今回のアップデートで解消しています。

今回修正されたゼロデイ脆弱性は以下の通りです。

- CVE-2025-24983 – Windows Win32 カーネル サブシステムの権限昇格の脆弱性

- CVE-2025-24984 – Windows NTFS 情報漏洩の脆弱性

- CVE-2025-24985 – Windows Fast FAT ファイル システム ドライバーのリモート コード実行の脆弱性

- CVE-2025-24991 – Windows NTFS 情報漏洩の脆弱性

- CVE-2025-24993 – Windows NTFS リモート コード実行の脆弱性

- CVE-2025-26633 – Microsoft 管理コンソールのセキュリティ機能バイパスの脆弱性

- CVE-2025-26630 – Microsoft Access リモート コード実行の脆弱性

脆弱性情報公開後は積極的に悪用される危険性もさらに高まります。現在アップデートを適用する時間がある方は、以下の通り「更新プログラム」をチェックして速やかに適用しておくことを推奨いたします。

Microsoftの月例パッチ以外にも、「Adobe」関連や「Microsoft Edge」「Chrome」「Firefox」などの各種ブラウザ向けアップデートは随時配信されています。「MyJVN バージョンチェッカ」などを使ってしっかり最新の状態にアップデートしておきましょう。

次回のWindows Update/月例セキュリティ更新プログラムの配信日は、2025年4月9日(水)予定となっています。

- Windows 11 24H2:KB5053598の概要

- Windows 10:KB5053606の概要

- 2025年3月「Windows Update」での不具合について

- 2025年3月の「月例パッチ/Windows Update」の配信内容/セキュリティ更新プログラム一覧

- 2025年3月の「月例パッチ/Windows Update」その他の注意点や脆弱性に関する注意喚起情報まとめ

- 新Microsoft Edge、Chrome、Firefox、Adobe関連、Javaなどのアップデートもお忘れなく。「MyJVN バージョンチェッカ」の使用がおすすめ

- 「Windows セキュリティ」で月に1度は全ファイルのセキュリティ検査をしておくと安心

- 併用を推奨!「am I infected?」でIoT機器の無料検査も定期的に行っておこう!

Windows 11 24H2:KB5053598の概要

Windows 11 24H2向けの更新プログラム「KB5053598」では、セキュリティ更新と以下の不具合改善が行われています。

- Windowsオペレーティングシステムのセキュリティ問題に対処。

- 2025年1月29日に配信されたKB5052093の一部であった品質改善が含まれます。

「KB5052093」のアップデート内容としては、新機能として、ナレーターのスキャンモードに新機能が追加、タスクバーのジャンプリストから直接ファイルを共有できるように、Windows スポットライトの視認性向上、「バックアップの開始」のリマインダーをスヌーズまたは無効化できるようになるなど、いくつかの新機能が追加されています。

また、メディア ファイルが大量にある場合、ファイル エクスプローラーが若干高速化されるのと、一部設定に広告の追加も行われているようです。

そして不具合も多数修正されています。SSH接続ができなくなる既知の不具合をはじめ、HDDがSSDとして識別される不具合、ファイルエクスプローラーの各種不具合、スリープ解除後に音量が100%まで上がる/ミュート・ミュート解除の音が何度も鳴る/PCのアイドル状態が短時間続くとUSBオーディオデバイスが動作しなくなるといった音量関連の不具合、RDPが応答しなくなる不具合などが修正されています。

Windows 10:KB5053606の概要

Windows 10 22H2向けの更新プログラム「KB5053606」では、セキュリティ更新と以下の不具合改善が行われています。

- Windowsオペレーティングシステムのセキュリティ問題に対処。

- 2025年2月25日に配信されたKB5052077の一部であった品質改善が含まれます。

「KB5052077」のアップデート内容としては、デスクトップウィンドウマネージャー(dwm.exe)が何度も応答しなくなる不具合の修正や、サービスが起動せずSSH接続ができなくなる既知の不具合の修正などが行われています。

さすがにサポート終了間近ということもあり、積極的な新機能追加は行われなくなっているようですね。Windows 10を使っているユーザーさんは、早めにWindows 11へアップグレードするか、パソコンの買い替えもご検討くださいませ。

2025年3月「Windows Update」での不具合について

2025年3月の「Windows Update」では、現時点で以下の不具合情報があります。今後も不具合情報が入り次第、このページに追記していきます。

※このページを再訪問した際は、念のためにブラウザの【更新】を行ってください。ブラウザキャッシュの関係で、最新の情報が表示されない場合があります。

Microsoft Store経由でRobloxをダウンロードしてプレイできない

■不具合の概要:

ArmデバイスのプレイヤーがWindows上のMicrosoft Store経由でRobloxをダウンロードしてプレイできないという問題が認識されています。

■対処状況:

Armデバイスのプレイヤーは、www.Roblox.comからタイトルを直接ダウンロードしてRobloxをプレイできます。

■対象OS

Windows 11 24H2

Citrixコンポーネントがインストールされたデバイスで2025年1月のWindowsセキュリティ更新プログラムのインストールが完了しない場合がある

■不具合の概要:

特定のCitrixコンポーネントがインストールされたデバイスで、2025年1月のWindowsセキュリティ更新プログラムのインストールが完了しないことがあります。この問題は、Citrix Session Recording Agent(SRA)バージョン2411がインストールされたデバイスで発生しました。このアプリケーションのバージョン2411は、2024年12月にリリースされました。

この問題が発生したデバイスでは、最初に2025年1月のWindowsセキュリティ更新プログラムが正しくダウンロードされ、適用されます([設定]の[Windows Update]ページなど)。しかし、更新プログラムのインストールを完了するためにデバイスを再起動すると、「何かが計画通りに行きませんでした。心配する必要はありません – 変更を元に戻します」というような内容のエラーメッセージが表示されます。その後、デバイスは以前のWindowsアップデートの状態に戻ります。

この問題は、SRAアプリケーションのバージョン2411が新しいバージョンであることから、影響を受けるのは限られた数の組織にとどまる可能性が高く、ホームユーザーがこの問題の影響を受けることは想定されていません。

■対処状況:

Citrixはこの問題を文書化しており、2025年1月のWindowsセキュリティ更新プログラムをインストールする前に実行可能な回避策も提供しています。詳細については、Citrixのドキュメントを参照してください。

MicrosoftはCitrixと協力してこの問題の解決に取り組んでおり、解決策が利用可能になり次第、この文書を更新します。

■対象OS:

Windows 11 24H2, 23H2, 22H2/Windows 10 22H2

Windows イベントビューアーの SgrmBroker.exe エラーについて

■不具合の概要:

2025年1月14日以降のWindowsアップデートを適用すると、一部のデバイスで SgrmBroker.exe に関連するエラー(イベントID 7023) が Windows Event Viewer に記録されることがあります。

エラーメッセージの例:「System Guard Runtime Monitor Broker サービスが次のエラーで終了しました: %%3489660935」

確認方法:「Windows ログ」 → 「システム」内のイベント 7023

■不具合の影響について:

このエラーはイベントビューアーを細かく監視している場合のみ確認可能であり、通知やダイアログボックスとして表示されることはありません。また、Windowsのパフォーマンスや機能に影響はなく、セキュリティレベルの低下も発生しません。

SgrmBroker.exe(System Guard Runtime Monitor Broker Service)は、元々 Microsoft Defender の一部でしたが、現在は不要なサービスとなっています。このサービスは、すでに他のWindowsバージョンでは無効化されています。

■対処方法(エラーを非表示にする方法)

このエラーは無視しても問題ありませんが、気になる場合は以下の手順で安全に無効化できます。

1.「コマンドプロンプト(管理者として実行)」を開く。

スタートメニュー を開き、「cmd」と入力し、「コマンドプロンプト」が表示されたら、右側の 「>」アイコンをクリックして「管理者として実行」 を選択。

2.以下のコマンドを入力し、Enterキーを押す。

sc.exe config sgrmagent start=disabled

3.次に、以下のコマンドを入力し、Enterキーを押す。

reg add HKLM\System\CurrentControlSet\Services\SgrmBroker /v Start /d 4 /t REG_DWORD

4.コマンドプロンプトを閉じる

■対処状況:

今後のWindowsアップデートで、SgrmBroker.exe は適切に処理される予定です。

■対象OS:

Windows 10 22H2

Microsoft Copilotアプリが勝手にアンインストールされる

■不具合の概要:

一部のデバイスで、Microsoft Copilotアプリに問題が発生していることを確認しています。アプリが意図せずアンインストールされ、タスクバーからピン留めが解除されるというものです。

注: この問題は、Microsoft 365 Copilotアプリでは確認されていません。

■回避策:

この問題は既に修正されており、影響を受けたデバイスは元の状態に戻りつつあります。Microsoft Storeからアプリを再インストールし、タスクバーにピン留めすることもできます。

■対象OS:

Windows 11/10

USBプリンターがランダムなテキストを印刷する可能性

■不具合の概要:

2025年1月29日にリリースされた2025年1月のWindowsプレビュー更新プログラム(KB5050092)またはそれ以降の更新プログラムをインストールすると、USBプリントとIPP over USBプロトコルの両方をサポートするUSB接続のデュアルモードプリンターで問題が発生する場合があります。

プリンターが予期せず、ネットワークコマンドや異常な文字を含むランダムなテキストやデータを印刷する場合があります。この問題の結果、印刷されるテキストは、「POST /ipp/print HTTP/1.1」というヘッダーで始まり、その後、他のIPP(Internet Printing Protocol)関連のヘッダーが続くことが多いです。この問題は、プリンターの電源が入ったとき、または切断後にデバイスに再接続されたときに頻繁に発生する傾向があります。

この問題は、プリンタードライバーがWindowsデバイスにインストールされ、プリントスプーラーがIPPプロトコルメッセージをプリンターに送信し、予期しないテキストを印刷させる場合に発生します。

■解決策:

この問題は、既知の問題ロールバック(KIR)を使用して軽減されます。

IT管理者は、以下に記載されている特別なグループポリシーをインストールおよび構成することで、この問題を解決できます。特別なグループポリシーは、[コンピューターの構成] > [管理用テンプレート] > [以下に記載されているグループポリシー名]にあります。

これらの特別なグループポリシーの展開と構成に関する情報については、「グループポリシーを使用して既知の問題ロールバックを展開する方法」を参照してください。

グループポリシー名によるグループポリシーのダウンロード:

- Windows 11 23H2および22H2用ダウンロード – Windows 11 22H2 KB5050092 250131_150523 既知の問題ロールバック

- Windows 10 22H2用ダウンロード – Windows 10 22H2、21H1、21H2および22H2 KB5050081 250131_082569 既知の問題ロールバック

重要:この問題を解決するには、お使いのWindowsバージョンに対応するグループポリシーをインストールして構成する必要があります。また、グループポリシー設定を適用するためにデバイスを再起動する必要があります。グループポリシーは、印刷の問題を引き起こす変更を一時的に無効にします。

■対処状況:

今後のWindows更新プログラムの一部となる最終的な解決策に取り組んでいます。

■影響を受けるプラットフォーム:

- Client: Windows 11, version 23H2; Windows 11, version 22H2; Windows 10, version 22H2

- Server: None

参考:Windows 11/10に関する不具合情報

Windows 11/10に関する不具合情報はマイクロソフト公式サイトにてご確認ください。

※「更新プログラム」適用で不具合が発生した場合、不具合の原因となる「更新プログラム」が分かっているなら、手動でアンインストールすることで不具合が解消する場合があります。その際には以下の記事を参考に対処してみてください。

- Windows 11:Windows Update適用後、不具合が出た際に特定の更新プログラムをアンインストールする方法

- Windows 10:「インストールされた更新プログラム」を手動でアンインストール/削除する方法

- Windows 11:Windows Updateに失敗!KB5029263をインストールすると0x80070002エラーが出る際の対処方法/直し方

2025年3月の「月例パッチ/Windows Update」の配信内容/セキュリティ更新プログラム一覧

2025年3月の「月例パッチ/Windows Update」が配信開始になりました。配信内容/セキュリティ更新プログラム一覧は以下の通りです。

■対象:Windows 11 v24H2, v23H2, v22H2

■最大深刻度:緊急

■最も大きな影響:リモートでコードの実行が可能

■関連するサポート技術情報またはサポートの Web ページ:

v24H2 5053598

v23H2, v22H2 5053602

■対象:Windows 10 v22H2

■最大深刻度:緊急

■最も大きな影響:リモートでコードの実行が可能

■関連するサポート技術情報またはサポートの Web ページ:

5053606

■対象:Windows Server 2025 (Server Core installationを含む)

■最大深刻度:緊急

■最も大きな影響:リモートでコードの実行が可能

■関連するサポート技術情報またはサポートの Web ページ:

5053598

■対象:Windows Server 2022,23H2 (Server Core installationを含む)

■最大深刻度:緊急

■最も大きな影響:リモートでコードの実行が可能

■関連するサポート技術情報またはサポートの Web ページ:

Windows Server 2022, 5053603

Windows Server 23H2, 5053599

■対象:Windows Server 2019 , 2016 (Server Core installation を含む)

■最大深刻度:緊急

■最も大きな影響:リモートでコードの実行が可能

■関連するサポート技術情報またはサポートの Web ページ:

Windows Server 2019, 5053596

Windows Server 2016, 5053594

■対象:Microsoft Office

■最大深刻度:緊急

■最も大きな影響:リモートでコードの実行が可能

■関連するサポート技術情報またはサポートの Web ページ:

https://learn.microsoft.com/officeupdates

■対象:Microsoft .NET

■最大深刻度:重要

■最も大きな影響:特権の昇格

■関連するサポート技術情報またはサポートの Web ページ:

https://learn.microsoft.com/dotnet

■対象:Microsoft Visual Studio

■最大深刻度:重要

■最も大きな影響:特権の昇格

■関連するサポート技術情報またはサポートの Web ページ:

https://learn.microsoft.com/visualstudio

■対象:Microsoft Azure

■最大深刻度:重要

■最も大きな影響:リモートでコードの実行が可能

■関連するサポート技術情報またはサポートの Web ページ:

https://learn.microsoft.com/Azure

データ引用元:2025 年 3 月のセキュリティ更新プログラム (月例)|Microsoft Security Response Center

詳細なアップデート内容については、マイクロソフトの公式サイトでご確認ください。

Windows:2025年3月のゼロデイ脆弱性に関する情報

2025年3月の月例パッチでは、7つのゼロデイ脆弱性が修正されています。

これらの脆弱性は更新プログラムが公開されるよりも前に悪用や脆弱性の詳細が一般へ公開されていることが確認されており、早急なアップデートの適用が必須です。

■CVE-2025-24983 – Windows Win32 カーネル サブシステムの権限昇格の脆弱性

Microsoftによると、この脆弱性はローカル攻撃者が競合状態(レースコンディション)を利用して、デバイス上でSYSTEM権限を取得できる可能性があるものです。

この脆弱性がどのように攻撃で悪用されたかについて、Microsoftは詳細を公表していません。しかし、この脆弱性はESETのFilip Jurčacko氏によって発見されたため、今後のレポートで詳しい情報が明らかになる可能性があります。

■CVE-2025-24984 – Windows NTFS 情報漏洩の脆弱性

Microsoftによると、この脆弱性は攻撃者が物理的にデバイスへアクセスし、不正なUSBドライブを挿入することで悪用される可能性があります。

この脆弱性を利用することで、攻撃者はヒープメモリの一部を読み取ることができ、情報を盗み出す可能性があります。

■CVE-2025-24985 – Windows Fast FAT ファイル システム ドライバーのリモート コード実行の脆弱性

Microsoftによると、このリモートコード実行の脆弱性は、Windows Fast FATドライバーの整数オーバーフローまたはオーバーラップが原因で発生し、悪用されると攻撃者が任意のコードを実行できるようになります。

Microsoftは、「攻撃者は脆弱なシステム上のローカルユーザーに特別に細工されたVHD(仮想ハードディスク)をマウントさせることで、この脆弱性を引き起こす可能性がある」と説明しています。

Microsoftは、この脆弱性がどのように悪用されたかについて詳細を明かしていませんが、過去には悪意のあるVHDイメージがフィッシング攻撃や違法ソフトウェア配布サイトを通じて拡散された例があります。

■CVE-2025-24991 – Windows NTFS 情報漏洩の脆弱性

Microsoftによると、攻撃者はこの脆弱性を利用してヒープメモリの一部を読み取り、情報を盗み出すことができます。

攻撃者は、ユーザーを騙して悪意のあるVHDファイルをマウントさせることで、この脆弱性を悪用可能です。

■CVE-2025-24993 – Windows NTFS リモート コード実行の脆弱性

Microsoftによると、このリモートコード実行の脆弱性は、Windows NTFSに存在するヒープベースのバッファオーバーフローによって引き起こされます。この脆弱性を悪用すると、攻撃者が任意のコードを実行できる可能性があります。

Microsoftは、「攻撃者は脆弱なシステム上のローカルユーザーに特別に細工されたVHDをマウントさせることで、この脆弱性を引き起こす可能性がある」と説明しています。

■CVE-2025-26633 – Microsoft 管理コンソールのセキュリティ機能バイパスの脆弱性

Microsoftはこの脆弱性の詳細を明らかにしていませんが、説明から判断すると、悪意のあるMicrosoft Management Console(.msc)ファイルがWindowsのセキュリティ機能をバイパスしてコードを実行できる可能性があると考えられます。

Microsoftは、「メールやインスタントメッセージを利用した攻撃シナリオでは、攻撃者がターゲットユーザーに対し、この脆弱性を悪用する特別に細工されたファイルを送信する可能性がある」と説明しています。

「いずれの場合も、攻撃者がユーザーに対してコンテンツを強制的に表示させることはできません。そのため、攻撃者はユーザーを騙してアクションを取らせる必要があります。例えば、悪意のあるサイトへのリンクをクリックさせたり、悪意のあるファイルを添付して送信することが考えられます。」

■CVE-2025-26630 – Microsoft Access リモート コード実行の脆弱性

Microsoftによると、このリモートコード実行の脆弱性は、Microsoft Office Accessにおける「Use-After-Free(解放後使用)」のメモリバグが原因で発生します。

この脆弱性を悪用するには、攻撃者がユーザーを騙して特別に細工されたAccessファイルを開かせる必要があります。これは、フィッシング攻撃やソーシャルエンジニアリング攻撃によって実行される可能性があります。

ただし、この脆弱性はプレビューウィンドウを通じては悪用できません。

2025年3月:他社の公開している主なセキュリティ情報

マイクロソフト以外の主要メーカーが公開している2025年3月のセキュリティ情報は以下の通りです。AndroidやiPhoneなどを利用中のユーザーもアップデートを忘れずに適用しておきましょう。

- Broadcomは、攻撃に悪用されていたVMware ESXiの3つのゼロデイ脆弱性を修正しました。

- Ciscoは、WebExの脆弱性(認証情報が漏洩する可能性がある問題)を修正するとともに、Cisco Small Businessルーターに存在する深刻な脆弱性にも対応しました。

- Edimax IC-7100 IPカメラの未修正の脆弱性がボットネットマルウェアによって悪用され、デバイスが感染する被害が発生しています。

- Googleは、AndroidのLinuxカーネルドライバーに存在するゼロデイ脆弱性を修正しました。この脆弱性は、デバイスのロック解除に悪用されていました。

- Ivantiは、Secure Access Client(SAC)およびNeurons for MDM向けのセキュリティ更新をリリースしました。

- Fortinetは、FortiManager、FortiOS、FortiAnalyzer、FortiSandboxなどの多数の製品向けにセキュリティ更新を提供しました。

- Paragonは、BioNTdrv.sysドライバーに存在する脆弱性がBYOVD(Bring Your Own Vulnerable Driver)攻撃に悪用され、ランサムウェア攻撃に利用されていたことを公表しました。

- SAPは、複数の製品向けにセキュリティ更新をリリースしました。

2025年3月の「月例パッチ/Windows Update」その他の注意点や脆弱性に関する注意喚起情報まとめ

2025年3月の「月例パッチ/Windows Update」のその他の注意点や脆弱性に関する注意喚起をまとめておきます。

■今月のセキュリティ更新プログラムで修正された脆弱性のうち、以下の脆弱性は更新プログラムが公開されるよりも前に悪用が行われていることや脆弱性の詳細が一般へ公開されていることが確認されています。ユーザーは更新プログラムの適用を早急に行ってください。脆弱性の詳細は、各 CVE のページを参照してください。

- CVE-2025-26630 Microsoft Access のリモート コードが実行される脆弱性

- CVE-2025-26633 Microsoft Management Console セキュリティ機能のバイパスの脆弱性

- CVE-2025-24993 Windows NTFS のリモートでコードが実行される脆弱性

- CVE-2025-24991 Windows NTFS の情報漏えいの脆弱性

- CVE-2025-24985 Windows FAST FAT ファイル システム ドライバーのリモートでコードが実行される脆弱性

- CVE-2025-24984 Windows NTFS の情報漏えいの脆弱性

- CVE-2025-24983 Windows Win32 カーネル サブシステムの特権の昇格の脆弱性

以下、その他の既知の注意点をまとめておきます。

まずはWindowsのサービス終了のお知らせから。

Windows 11 21H2 Enterprise/Education/IoT EnterpriseエディションとWindows 11 22H2 Home/Proエディションは、2024年10月9日のアップデート配信をもってサービス終了となりました。該当のエディションを利用している方は忘れずにアップデートしておきましょう。

Windows 10 21H2のEnterprise/Educationエディションが6月11日にサービス終了となりました。利用中のユーザーは早急に22H2へアップグレードしてください。

Windows 7(企業向けESU)とWindows 8.1は2023年1月10日をもってサポート終了となっています。今後は基本的にセキュリティアップデートが配信されませんので、早急にPCの買い替えや、Windows 11、もしくはWindows 10へのアップグレードを行ってください。企業の方もご注意ください。現在もWindows 7やWindows 8.1を利用しているユーザー様も一定数いらっしゃいますが、早急に対応してください。

なお、現在も多数のユーザーが利用しているWindows 10 22H2のサポート期限は、2025年10月14日となっており、だいぶ猶予もなくなってきています。直前に慌てないよう、パソコンの買い替え準備を少しずつ進めておくことをおすすめします。管理人もまずはモニターを新調(MSI MAG 322UPFを購入)。自作PCも新調予定です。

2025年10月14日以降もWindows 10の利用を希望する企業や教育機関、個人向けに、有償サポートのESUを最長3年間提供することが発表されました。個人でもWindows 10のESUを受け取れますが、一般ユーザー向けではないため、2025年10月14日を目途に対処する方が良いでしょう。

その他のWindows OSに関するサービス終了情報は以下の通りです。

■Windows 10 Enterprise and Education、Version 1909、Windows 10 Home and Pro、Version 20H2、Windows 10 IoT Enterprise、Version 1909のサポートが2022年5月10日で終了しました。

■Windows 10 Enterprise and Education、Version 21H1、Windows 10 Home and Pro、Version 21H1、Windows 10 IoT Enterprise、Version 21H1のサポートは2022年12月14日で終了しました。

■Windows 7 拡張セキュリティ更新プログラム 3年目、およびWindows 8.1のサポートは2023年1月10日で終了しました。

■Windows 10 version 20H2 Enterprise/Educationのサポートは2023年5月9日に終了しました。

■Windows 10 version 21H2 のサポートは6月14日をもって終了しました。

■Windows Server 2012 / 2012 R2のサポートが2023年10月10日(米国時間)に終了しました。

■Windows 11 Version 21H2 は、2023年10月10日にサービス終了しました。

■Windows 10 21H2 Enterprise/Educationエディションが6月11日にサービス終了しました。

■Windows 11 21H2 Enterprise/Education/IoT Enterpriseエディションは、10月8日でサービス終了となりました。

■Windows 11 22H2 Home/Proエディションは、10月8日でサービス終了となりました。

参考:

■2022 年にサポートが終了する製品|Microsoft

■2023 年にサポートが終了する製品|Microsoft

■2024 年にサポートが終了する製品|Microsoft

■2025 年にサポートが終了する製品|Microsoft

いずれも該当バージョンを使用中の方は速やかに最新バージョンにアップデートしましょう。

次にOfficeに関する情報です。

「Office 2013」は2023年4月11日をもってサポート終了しました。「Office 2010」「Office 2016 for Mac」も2020年10月13日をもってサポートが終了しています。

今後はテクニカルサポート、セキュリティ修正プログラム、不具合の修正などが一切提供されなくなり、利用を続けることは非常に危険です。出来るだけ早急に「Office 2024」やサブスク型の「Office 365」に乗り換えましょう。「Office 365 Personal」はPC(Windows, Mac)、タブレット(iPad、Android、Windows)、スマートフォンに何台でもインストール可能(同時利用可能台数5台)なので、環境によっては案外お得かもしれません。企業でも案外無頓着な事例を今まで多数見てきました。「とりあえずサポートが切れても動けば良い」などと安易に考えず、早急に対処するようお願いします。

※サポートが終了すると、PCを常に最新の情報に保つためのセキュリティ更新プログラムの提供が停止し、使用中のPCが重大なリスクにさらされ続ける事になります。

ちなみに現在管理人は、Windows 11搭載の「Surface Pro 8」を購入て愛用しています。なかなか良い仕上がりで満足していますよ。なお、現在は「Surface Pro 10」が販売中となっています。

以前購入した「Surface Laptop 3 15インチ」モデルもなかなか素晴らしい仕上がりでした。気になる方はレビューをまとめているのでご参考に。こちらも現在は「Surface Laptop 5」が販売中です。同じくマイナーアップデートですが、最新のCPU等利用したい方はご検討ください。

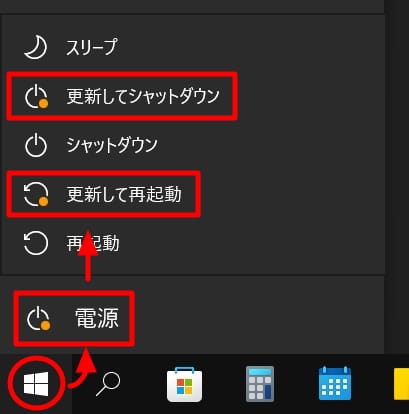

なお、日ごろスリープをメインにパソコンを運用している場合は、今日だけでも必ず更新を確認し、指示に従ってPCを再起動してください。スリープのままではきちんと更新が適用されない場合もあるのでご注意を。

Windows 10の場合は、再起動等が必要な場合は以下のような更新通知アイコンが表示されるようになっています。速やかに再起動させましょう。

【スタートボタン>電源】と進み、以下のような【更新してシャットダウン】【更新して再起動】の指示が出ている場合は、速やかに指示通り再起動などを行うようにしましょう。

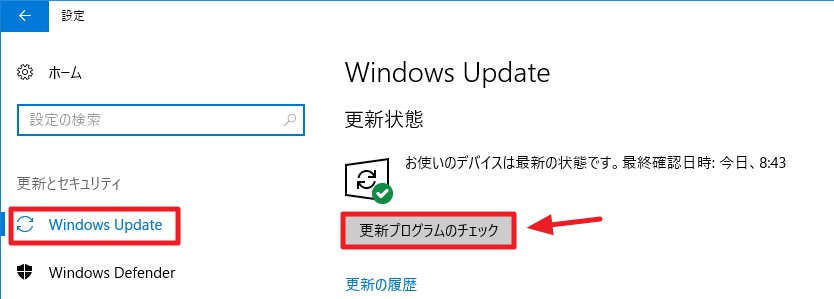

もしも久しぶりにパソコンを起動した際などは、「Windows Update」によるアップデートが複数回溜まっている場合もあり、1回更新してもまだ残っている場合があります。気になる方は手動で「更新プログラムのチェック」をクリックすると最新のプログラムが追加配信される場合もあるので試してみてください。

「更新プログラムのチェック」を押して、このように「お使いのデバイスは最新の状態です。」と表示されれば、現時点でパソコンは最新の状態となります。

新Microsoft Edge、Chrome、Firefox、Adobe関連、Javaなどのアップデートもお忘れなく。「MyJVN バージョンチェッカ」の使用がおすすめ

その他、新Microsoft Edge、Google Chrome、Firefox、Adobe関連、Javaなどの更新プログラムも随時提供されています。これらもきちんと更新しておきましょう。ブラウザ関連も重大な脆弱性が度々発覚しています。十分ご注意ください。

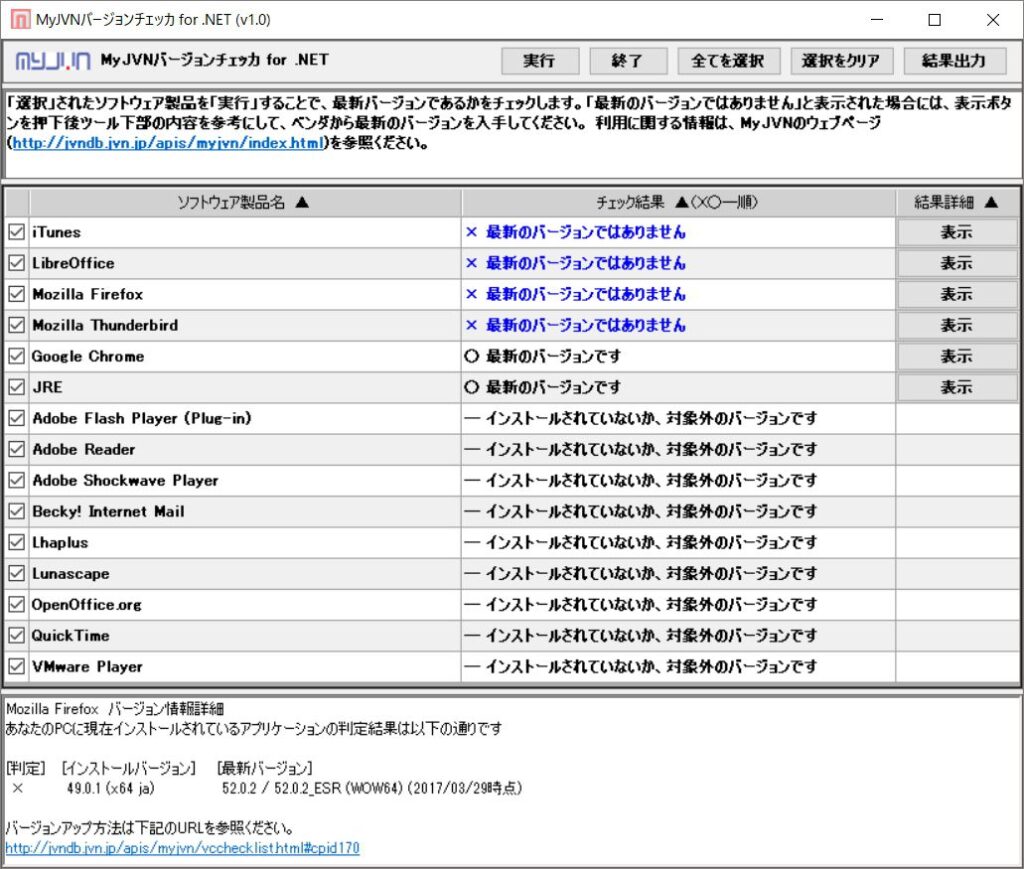

これらの更新の確認には、個人的に「MyJVN バージョンチェッカ」の活用がおすすめ。手軽に更新状況が確認できますよ。月に1度は確認しておくと安心です。

起動するとこのようにチェックされます。Windows Updateでの更新作業が完了したら、セットで確認作業を行うことを強く推奨します。

※「MyJVN バージョンチェッカ」でエラーが出る場合は、最新バージョンに更新して再度お試しください。

「Windows セキュリティ」で月に1度は全ファイルのセキュリティ検査をしておくと安心

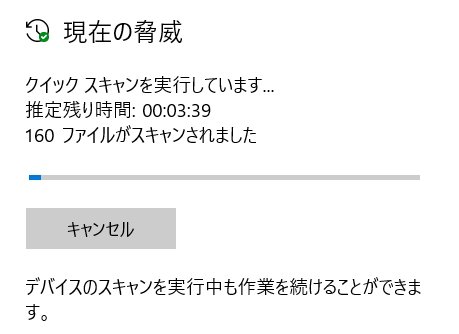

全てのアップデート作業が完了したら、念のために「Windows セキュリティ」および「Microsoft Defender」でPC内の全ファイルのセキュリティ検査しておくと安心です。市販のウイルス対策ソフトとの併用も可能。月に1度は習慣づけておくと良いかもしれませんね。

※稀に誤検出がおこる可能性もあります。必要に応じてご使用ください。

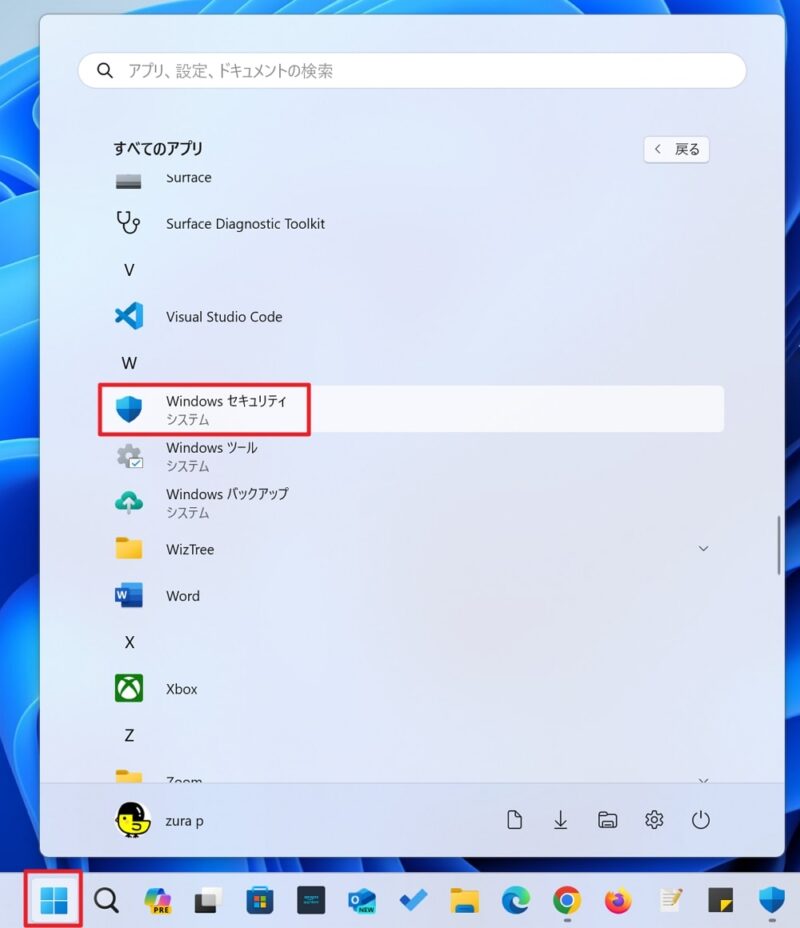

【スタート】ボタンをクリックし、アプリ一覧から【Windows セキュリティ】を選択してクリックします。

左メニューの【ウイルスと脅威の防止】、もしくはアイコンをクリックすると、【ウイルスと脅威の防止】画面が開きます。ここで他の市販アプリを使っている場合は以下のような画面になるので、サクッとPCをスキャンしたい場合は【①クイックスキャン】を。より詳細にスキャンしたい場合は【②スキャンのオプション】をクリックしましょう。

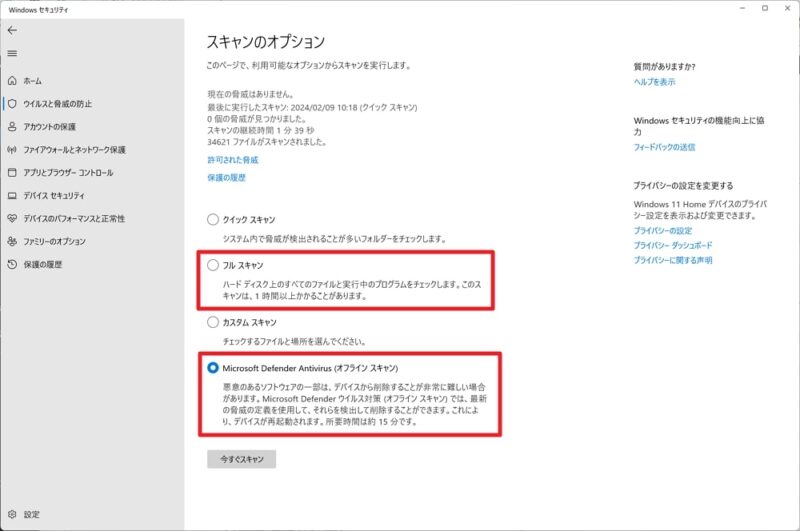

【スキャンのオプション】では以下の画面が開きます。ここで【フルスキャン】は時間が掛かりますが、定期的に行っておくのがおすすめ。また、【Microsoft Defender Antivirus(オフライン スキャン)】は、PCを再起動して特殊なスキャンが行えます。時間に余裕があれば、それぞれ行っておくと良いでしょう。

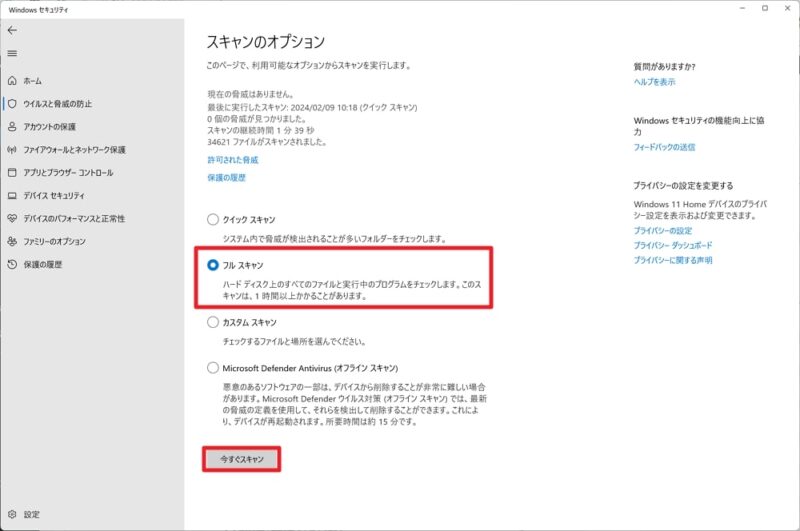

実際にスキャンを行う場合は、希望のスキャンを選択し、下部の【今すぐスキャン】をクリックすればOK。

後はスキャンが終了するまで待ちましょう。

月に1度のパソコンメンテナンスとして、各種アップデート作業やウイルスチェックをぜひこの機会に行っておきましょう。

また、「Windows 10 May 2020 Update」から、新たに「Windows セキュリティ」に「評価ベースの保護」が追加されています。これを有効にしておくと「望ましくないアプリ(PUA)」をブロックできるので、興味のある方は試してみてくださいね。

併用を推奨!「am I infected?」でIoT機器の無料検査も定期的に行っておこう!

2022年2月24日から、横浜国立大学 情報・物理セキュリティ研究拠点がIoT機器のマルウェア感染と脆弱性を確かめる無料検査サービス「am I infected?」を開始しています。

PCはもちろん、iPhoneやAndroidスマホ、タブレットなどから簡単に利用できるので、上記の「Microsoft Defender」でのウイルスチェックと併せて利用しておくと良いでしょう。

利用方法は過去記事をご参照くださいね。

コメント

今回は、すぐ配信されました。今のところ不具合はありません。

こちらも問題なく動作しております!