iPhoneやiPadの「メール」アプリにゼロデイ脆弱性が発覚したと報道があり、話題になっています。

今回の脆弱性はiOS 6以降の全ての端末に存在し、iOS 12では手動でメールを開封した際に攻撃されますが、iOS 13ではバックグラウンドでメールを受け取っただけでも攻撃にさらされるとの事。

※攻撃者がメールサーバをコントロールしている場合、iOS 12でもクリックすることなく攻撃が可能。

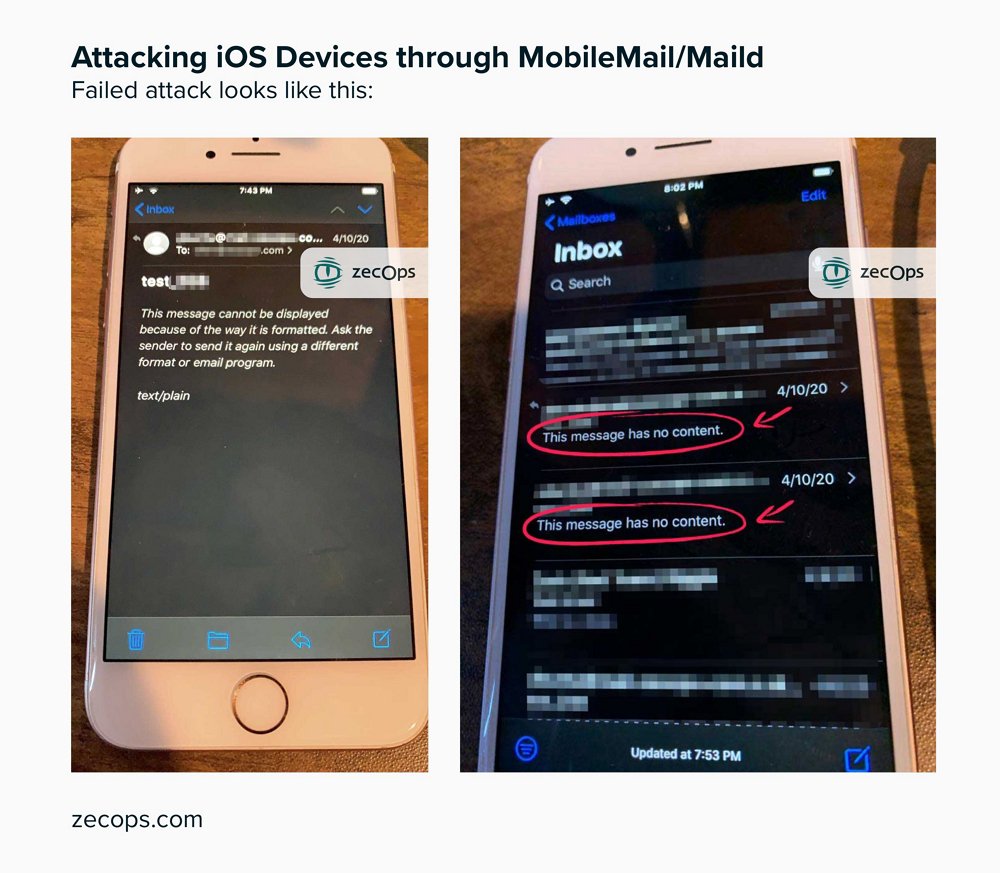

そして今回の脆弱性が厄介な点として、メール全体がダウンロードされる前に攻撃が発動する可能性があるため、メールの内容がデバイス上に残るとは限らないという点が指摘されています。攻撃が成功した後、攻撃者が残ったメールを削除した可能性もありますが、検証した端末では、メールサーバで受信され、保存されているはずの対応するメールが見つからなかったとも報じられています。

この件を報じたアメリカのセキュリティ企業「ZecOps」によれば、日本の携帯電話キャリア幹部も標的になっていたようです。

なお、現時点でAppleは公式に声明を出していませんが、現在β版である「iOS13.4.5」では脆弱性が修正されている模様。一刻も早い正式リリースが待たれます。一部のメディアでは今回の脆弱性の再現が出来なかったと懐疑的な見方もありますが、一応皆さんもご注意ください。

暫定的な対処方法としては、Appleの「メール」アプリを使わず、それ以外のサードパーティー製メールアプリ(GmailやOutlook)を使用することが推奨されています。もちろん、可能であればβ版の「iOS13.4.5」をインストールすることでも対処可能です。

最後にFAQが用意されており、その中で「なぜAppleの修正パッチ公開前に脆弱性を公開したのか?」との質問がありました。これに対する「ZecOps」の答えは以下の通り。

これらのバグだけではiOSユーザーに害を及ぼすことはできません – 攻撃者は標的となるデバイスを完全に制御するために、追加のinfoleakバグとその後のカーネルバグを必要とするからです。

どちらのバグも、一般公開されたベータアップデートの間にすでに公開されています。攻撃者はすでにMobileMail/maildを利用する絶好のチャンスがほぼ終わったことを認識しており、パッチが利用可能になるまでの時間を利用して可能な限り多くのデバイスを攻撃するでしょう。

非常に限られたデータではありますが、少なくとも6つの組織がこの脆弱性の影響を受けていることがわかりました。このような問題に対しては、早急に公開トリガーを用いたパッチが提供されなければならないと確信しています。興味のある人がベータパッチを適用することで自分の身を守ることができるように、これらの問題を公開することは、一般の人々、私たちの顧客、パートナー、そして世界中のiOSユーザーに対する私たちの義務であり、また、「メール」アプリの使用を止めて、一時的にこれらのバグに脆弱性のない代替のものに切り替えることもできます。

私たちは、この情報を公開することで、より迅速なパッチ適用を促進する一助となることを願っています。

記事/画像引用元:ZecOps

コメント