マイクロソフトは3月12日、“SMBv3”に関する脆弱性を修正する緊急のパッチ「KB4551762」をWindows 10 1903/1909、およびWindows Server 2019 1903/1909向けにリリースしました。

当初3月の月例パッチをリリースした際には提供が間に合わず、暫定的に“SMBv3”の圧縮の無効化で対処するよう指示がありましたが、このたび正式に修正パッチがリリースされた形です。

実は今回の慌ただしいパッチリリースには理由があります。当初、まだ公開されないはずの脆弱性に関する情報が今週初めにマイクロソフトとウイルス対策ベンダー間の連絡ミス?が原因で、意図せずオンラインに流出してしまいました。本来マイクロソフトはもう少し余裕をもって脆弱性を修正する予定でしたが、脆弱性情報が公開されてしまったために慌ててリリースしたようです。

現時点では悪用の事実はないようですが、もしも悪用された場合、SMBサービスが有効になっているリモートシステムに接続してシステム権限で悪意あるコードを実行することにより、脆弱なシステムを遠隔から乗っ取ることことが可能となります。

ウイルス対策ベンダーによれば、今回の脆弱性を悪用することで、以前猛威を振るったランサムウェア「WannaCry」のように自己拡散能力を持つSMBワームを開発することも可能になるとの事。

皆さん早急に今回のアップデートを適用しておきましょう。すでに回避策を実施している場合も「KB4551762」の適用が必要です。

SMBv3プロトコルの脆弱性に関する概要

マイクロソフトは、Microsoft Server Message Block 3.1.1 (SMBv3) プロトコルが特定の要求を処理する方法に、リモートでコードが実行される脆弱性を認識しています。攻撃者がこの脆弱性を悪用した場合、標的の SMB サーバーまたは SMB クライアントでコードを実行できるようになる可能性があります。

SMB サーバーに対してこの脆弱性を悪用する場合、認証されていない攻撃者は、特別に細工されたパケットを標的の SMBv3 サーバーに送信する可能性があります。SMB クライアントに対してこの脆弱性を悪用する場合、認証されていない攻撃者は、悪意のある SMBv3 サーバーを構成し、ユーザーがそのサーバーに接続するよう誘導する必要があります。

KB4551762:修正内容

ファイルとプリンターへの共有アクセスを提供するMicrosoft Server Message Block 3.1.1プロトコルの問題を更新します。

KB4551762:既知の不具合

■症状

2020年3月10日の更新プログラムでWindows Serverコンテナーを使用すると、32ビットアプリケーションおよびプロセスで問題が発生する場合があります。

■回避策

Windowsコンテナーの更新に関する重要なガイダンスについては、Windowsコンテナーバージョンの互換性を参照してください。

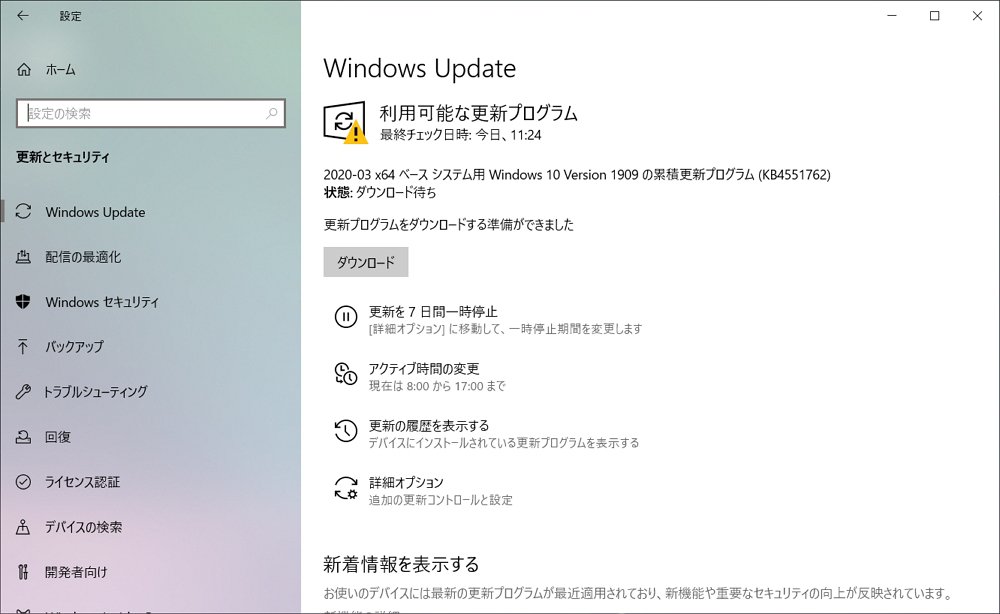

「KB4551762」の適用は「Windows Update」から可能

今回リリースされた「KB4551762」の適用は、「Windows Update」から可能です。

すでに3月の定例パッチを適用済みの方も、改めて「Windows Update」を開いて確認し、「KB4551762」を早急に適用しておきましょう。なお、現時点で適用に伴う大きな不具合報告は入ってきておりません。

現時点では悪用の事実はまだ確認されていないようですが、先ほども述べたように悪用されると大きな影響を及ぼす可能性が指摘されています。皆さん早急に「KB4551762」を適用しておくことを強く推奨します。

コメント

「KB4551762」、終了しました。

お疲れ様でした!現状当方では不具合もなく動作しております。