トレンドマイクロ株式会社が10月28日、企業向けのウイルスバスターコーポレートエディションに重大な脆弱性 (CVE-2019-18187) が発覚し、すでに今回の脆弱性を悪用した攻撃事例も確認されているとの事。

一般ユーザーの使用するウイルスバスターは該当しないようですが、企業で該当するエディションを利用中の場合は、速やかに配布されている修正プログラムを適用しておきましょう!

ウイルスバスターコーポレートエディションの脆弱性 (CVE-2019-18187) に関する情報

以下、今回のウイルスバスターコーポレートエディションの脆弱性 (CVE-2019-18187)に関する公式サイトよりの引用となります。詳細はTREND MICROの公式ページにてご確認ください。

攻撃事例における影響、被害について

ディレクトリトラバーサルの脆弱性を利用することで、攻撃者はウイルスバスター Corp. サーバ、もしくはウイルスバスター ビジネスセキュリティ(以下、ビジネスセキュリティ)サーバの任意のファイルを変更することができます。その結果、管理コンソールへ管理者権限でログオンできてしまい、検索設定など任意の設定を変更されてしまう恐れがあります。

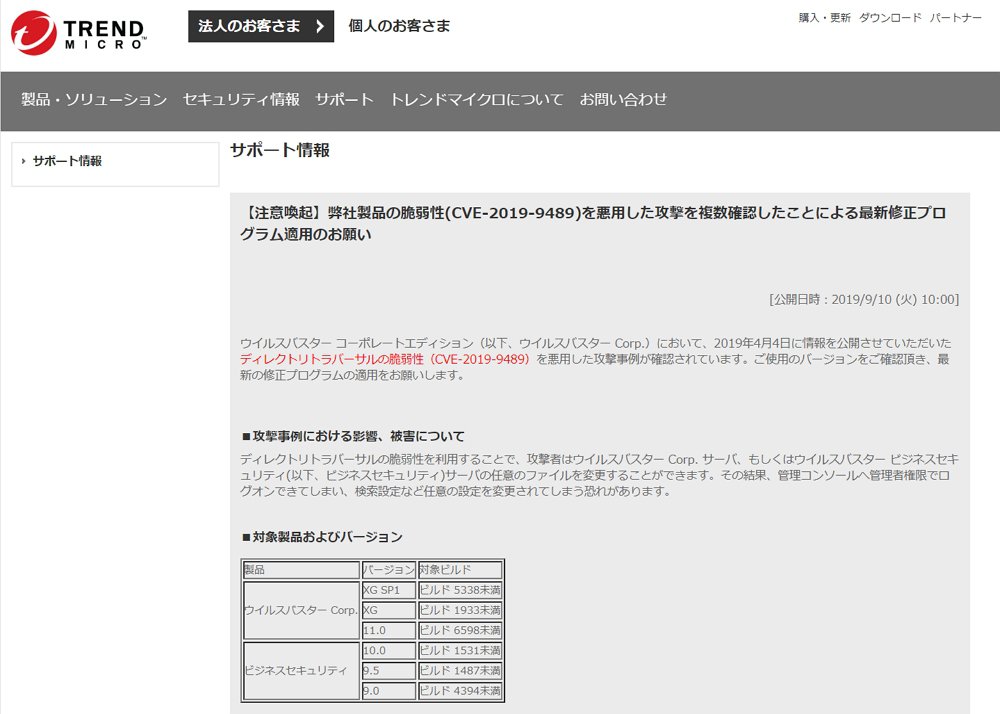

対象製品およびバージョン

- ウイルスバスター Corp. XG SP1 ビルド 5338未満

- ウイルスバスター Corp. XG ビルド 1933未満

- ウイルスバスター Corp. 11.0 ビルド 6598未満

- ウイルスバスター ビジネスセキュリティ 10.0 ビルド 1531未満

- ウイルスバスター ビジネスセキュリティ 9.5 ビルド 1487未満

- ウイルスバスター ビジネスセキュリティ 9.0 ビルド 4394未満

※ウイルスバスター Corp.およびビジネスセキュリティ以外の製品では影響ありません。

使用製品のバージョン確認方法

対象バージョンに該当するか確認したい場合は、以下のリンク先でご確認を。

- ウイルスバスター コーポレートエディション の製品情報(ビルド、パターンバージョン、アクティベーションコードなど)確認方法

- 製品情報確認方法(製品バージョン/パターンファイル/検索エンジン/アクティベーションコード):ウイルスバスター ビジネスセキュリティ 9.0、9.5、10.0

影響の有無についての確認方法

現在利用中のウイルスバスター Corp.サーバまたはビジネスセキュリティサーバの管理コンソールへログインし、検索設定などの各種設定が無効化されていないか確認を。

脆弱性への対応方法

対象バージョンに該当する場合、最新の修正プログラムを速やかに適用してください。適用方法については下記の各リンク先にある製品Q&Aでご確認ください。

- ウイルスバスター Corp. XG SP1 Critical Patch 5383

- ウイルスバスター Corp. XG Critical Patch 1952

- ウイルスバスター Corp. 11.0 Critical Patch 6631

- ウイルスバスター ビジネスセキュリティ 10.0 Service Pack 1

- ウイルスバスター ビジネスセキュリティ 9.5 Critical Patch (build 1487)

- ウイルスバスター ビジネスセキュリティ 9.0 Service Pack 3用 Critical Patch (build 4394)

問い合わせ先

不明点があれば、TREND MICROサポートセンターにお問い合わせください。

コメント