現在、Microsoft Officeのゼロデイ脆弱性(通称「Follina」)を積極的に中国のハッカーが悪用していることが話題になっています。

今回の脆弱性を悪用されると、細工されたMicrosoft Officeドキュメントを開くことで最終的にPowerShellコードが実行でき、例えマクロを無効化していてもmsdtツール経由でコードが実行されるため、マクロの無効化では回避できないとされているのが厄介なところ。

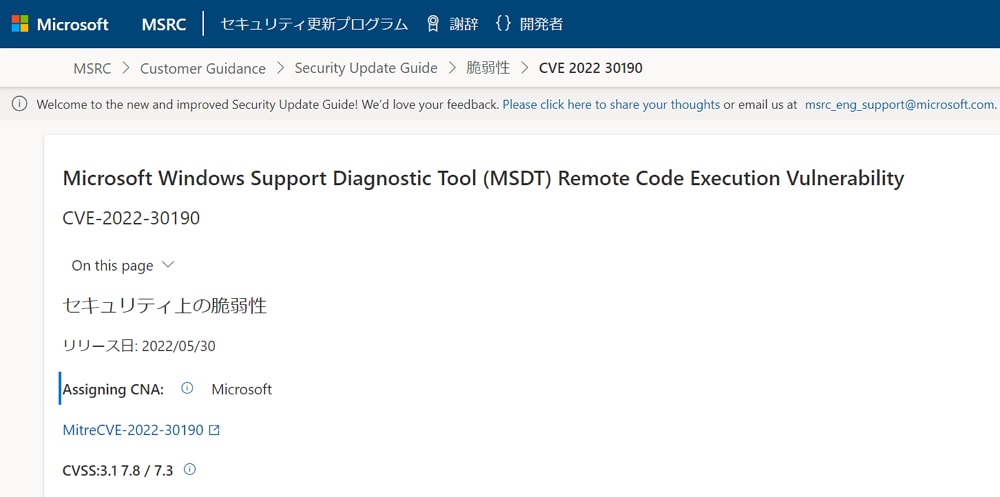

今回発見された脆弱性を、マイクロソフトは「Microsoft Windows Support Diagnostic Tool (MSDT) のリモートコード実行の欠陥」として説明し、CVE-2022-30190 として追跡しています。この脆弱性は、現在セキュリティ更新プログラムを受け取っているすべての Windows クライアントおよびサーバー プラットフォーム (Windows 7 以降および Windows Server 2008 以降) に影響を及ぼします。

この脆弱性は4月にセキュリティ研究者によってMicrosoftに報告されていましたが、当初Microsoftはこの欠陥を「セキュリティ関連の問題ではない」と認識していたようで、脆弱性への対処が遅れているようです。

なお、現時点でパッチの提供はありませんが、緩和策は提示されています。

Microsoftは緩和策を公開もパッチは現時点で未提供

現時点でMicrosoftは対策パッチを提供できていませんが、MSDT URLプロトコルを無効化する緩和策を公開しています。

WindowsデバイスでMSDTURLプロトコルを無効にするには、次の手順を実行する必要があります。

- 管理者としてコマンドプロンプトを実行します。

- レジストリキーをバックアップするために、コマンド「reg export HKEY_CLASSES_ROOT\ms-msdt filename」を実行します。

- コマンド「reg delete HKEY_CLASSES_ROOT\ms-msdt /f」を実行します

MicrosoftがCVE-2022-30190パッチをリリースした後、管理者権限でコマンドプロンプトを起動し、「reg import filename」コマンドを実行することで回避策を取り消すことができます。

Microsoft Defender Antivirus 1.367.719.0以降であれば、以下のシグネチャで脆弱性が悪用される可能性を検出できます。

- Trojan:Win32/Mesdetty.A

- Trojan:Win32/Mesdetty.B

- Behavior:Win32/MesdettyLaunch.A

- Behavior:Win32/MesdettyLaunch.B

- Behavior:Win32/MesdettyLaunch.C

なお、BleepingComputerでは、Windowsエクスプローラーのプレビューペインを無効にすることも推奨しています。

Also, for the love of all that is holy, please don't have the Preview pane enabled in Windows Explorer. pic.twitter.com/bpkj00AVWZ

— Will Dormann (@wdormann) May 30, 2022

コメント