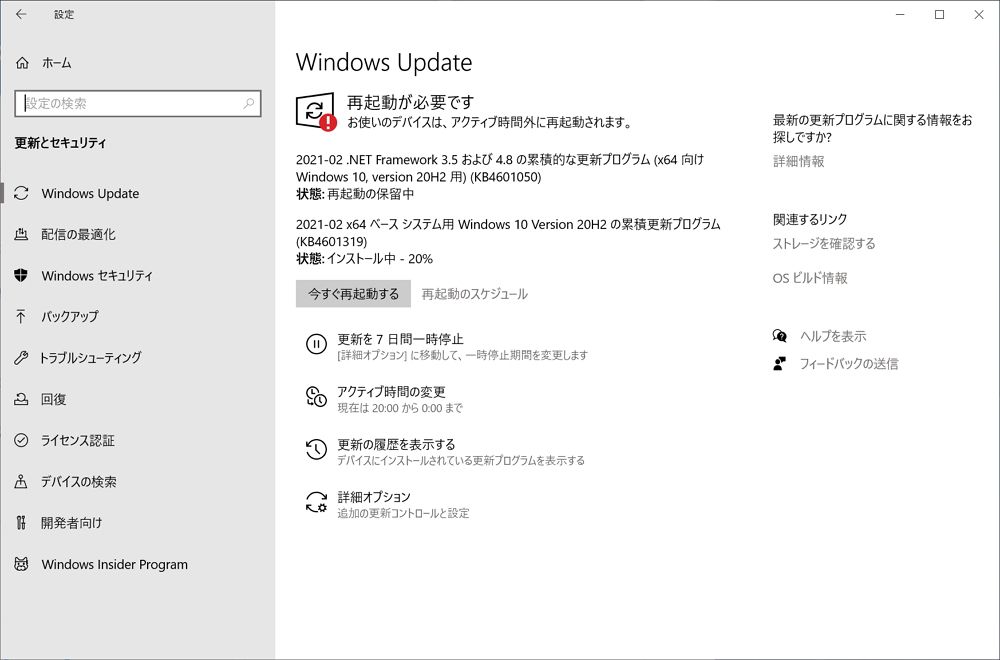

2021年2月10日、マイクロソフトが2月の月例セキュリティパッチ/ Windows Update の配信を開始しました。セキュリティ情報の詳細についてはマイクロソフトの「セキュリティ更新プログラム ガイド」をご参照ください。

今月のセキュリティ更新プログラムでは、新規セキュリティ更新プログラムを公開すると共に、既存の脆弱性情報2件の更新が行われています。なお、今月の「悪意のあるソフトウェアの削除ツール」では、新たに Solorigate に対する定義ファイルが追加されています。

今月のパッチでは、Windows TCP/IPの実装に影響を与える重大なリモートコード実行(RCE)、およびDoS攻撃の脆弱性が修正されているのが重要なポイント。これらの脆弱性を悪用することで、攻撃者がリモートでシステムにストップエラーを引き起こすことができ、Windowsでブルースクリーン(BSoD)エラーを引き起こすことが可能なようです。また、Windows Win32k の特権の昇格の脆弱性「CVE-2021-1732」について、Microsoftは「悪用の事実を確認済み」(ゼロデイ脆弱性)と公表しており、今後被害が拡大するおそれがあります。

今月は緊急度の高い修正が多数含まれているので、皆さん早急にアップデートの適用を行ってください。

Microsoftの月例パッチ以外にも、「Adobe」関連や「新 Microsoft Edge」「Chrome」「Firefox」などの各種ブラウザ向けアップデートは随時配信されています。「MyJVN バージョンチェッカ」を使い、しっかり最新の状態にアップデートしておきましょう。

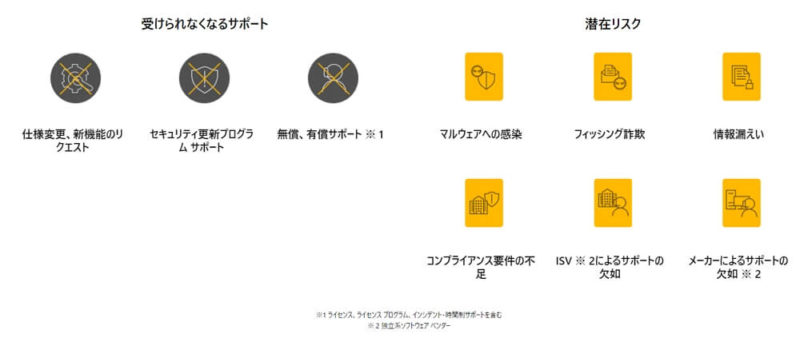

以下、サポート終了に関するお知らせです。まず「Windows 7」は2020年1月14日をもってサポートが終了しています。企業で有料の延長サポートExtended Security Update(ESU)を利用している場合以外は、早急にWindows 10などへの買い替えを検討してください。今月も最大深刻度“緊急”(リモートでコードが実行される)の不具合が発覚していますが、一般ユーザーへの配信はありません。

次に「Office 2010」と「Office 2016 for Mac」のサポートが2020年10月13日をもって終了しました。今後はテクニカルサポート、セキュリティ修正プログラム、不具合の修正などが一切提供されなくなり、非常に危険です。出来るだけ早急に「Office 2019」やサブスク型の「Office 365」に乗り換えましょう。

2021年2月「Windows Update」での不具合について

2021年2月の「Windows Update」では、一部のバージョンにて不具合報告が入ってきております。

中でもバージョン1909では、「KB4598298/KB4601315」を適用するとWPA3 Wi-Fi接続を行うときにブルースクリーンと共にnwifi.sysで停止エラー「0x7E」が表示されることがあるとの事。ただしすでに修正パッチが配信済みなので、ユーザーは速やかにアップデートを適用しておきましょう。

今後も不具合情報が入り次第、このページに追記してお知らせしていきます。

【解決済み】バージョン1909に「KB4598298/KB4601315」を適用するとWPA3 Wi-Fi接続を行うときにブルースクリーンと共にnwifi.sysで停止エラー「0x7E」が表示されることがある。

■不具合の内容:

Wi-Fi Protected Access 3 (WPA3) 接続を使用しようとすると、ブルースクリーンと共に nwifi.sys で停止エラー 0x7E が表示されることがあります。この問題は、切断後に Wi-Fi ネットワークに再接続したとき、またはスリープや休止状態から目覚めたときに発生する可能性が高くなります。注 現在、ほとんどの Wi-Fi ネットワークでは WPA2 を使用しているため、この問題は発生しません。

■原因となるパッチ:

KB4598298/KB4601315

■影響を受けるOS:

Windows 10、バージョン1909

■回避策:

この問題を軽減するには、次のいずれかを実行します。

①デバイスをWindows10バージョン2004またはWindows10バージョン20H2に更新します。

②WPA2を使用してWi-Fiネットワークに接続します。これを行うには、アクセスポイントまたはルーターの設定を再構成する必要がある場合があります。

③有線イーサネット接続を使用して接続します。

■解決策:

この問題は、帯域外アップデート KB5001028 で解決されました。自動更新プログラムを有効にしている場合は、この更新プログラムが自動的に受信されるため、それ以上の対処は必要ありません。この更新プログラムは累積更新プログラムなので、インストールする前に以前の更新プログラムを適用する必要はありません。この更新プログラムは、Windows Update、Microsoft Update Catalog、Windows Server Update Services (WSUS) を含むすべてのリリース チャネルで利用できます。

■リンク:

Windows 10, version 1909 and Windows Server, version 1909 | Microsoft Docs

バージョン1803:Windows Presentation Foundation (WPF) アプリケーションが終了したり、エラーが表示されることがあ

■不具合の内容:

KB4601354をインストールすると、Windows Presentation Foundation(WPF)のアプリが終了したり、以下のようなエラーが表示されることがあります。

Exception Info: System.NullReferenceException at System.Windows.Interop.HwndMouseInputProvider.HasCustomChrome(System.Windows.Interop.HwndSource, RECT ByRef)

at System.Windows.Interop.HwndMouseInputProvider.GetEffectiveClientRect(IntPtr)

at System.Windows.Interop.HwndMouseInputProvider.PossiblyDeactivate(IntPtr, Boolean)

at System.Windows.Interop.HwndMouseInputProvider.Dispose()これは、RootVisual が NULL である HwndSource を破棄するときに発生します。これは、Visual Studio でウィンドウをドッキングしたり分割したりするときに発生し、他のアプリでも発生する可能性があります。

■原因となるパッチ:

KB4601354

■影響を受けるOS:

Client: Windows 10, version 1803; Windows 10 Enterprise LTSC 2016; Windows 10, version 1607

Server: Windows Server, version 1803; Windows Server 2016

■回避策:

Microsoft Visual Studio を使用している場合にこの問題を軽減するには、最新バージョンにアップデートしてください。この問題は、以下のリリースから解決されます。

Visual Studio 2019 バージョン 16.9 プレビュー 4

Visual Studio 2019 バージョン 16.8.5

Visual Studio 2019 バージョン 16.7.12

Visual Studio 2017 バージョン 15.9.33

開発者は、「ライブラリコンシューマー向けのAppContext」という見出しの下のAppContextクラス(システム)で説明されているメソッドの1つを使用して、2つのAppContextスイッチを設定することにより、独自のアプリでこの問題を軽減できます。スイッチの名前はSwitch.System.Windows.Interop.MouseInput.OptOutOfMoveToChromedWindowFixおよびSwitch.System.Windows.Interop.MouseInput.DoNotOptOutOfMoveToChromedWindowFixです。両方とも「true」に設定する必要があります。最初のスイッチはクラッシュを回避しますが、このアップデートで対処された問題を再導入します。2番目のスイッチは現在無視されていますが、null参照クラッシュの問題に対処する将来の.NETアップデートで認識されます。このアップデートで対処することを本来意図していた動作を復元します。

たとえば、app.configファイルメソッドを使用して、アプリケーションスコープで回避策を適用します。

<AppContextSwitchOverrides value = “Switch.System.Windows.Interop.MouseInput.OptOutOfMoveToChromedWindowFix = true; Switch.System.Windows.Interop.MouseInput.DoNotOptOutOfMoveToChromedWindowFix = true” />

■解決策:

解決に向けて取り組んでおり、近日中のリリースでアップデートを提供する予定です。

「KB4601319」適用でWebカメラが使えなくなる不具合が発生中&ファイル履歴が動作しない不具合の報告も

■不具合の内容:

Windows 10 Version 2004/20H2用の2月の月例パッチ「KB4601319」を適用した一部PCにてWebカメラが使えなくなる不具合が発生していることが Windows Latest の記事で判明しました。KB4601319にはこれ以外の不具合も報告されており、Microsoftが問題を調査しているとのこと。ユーザーの報告では、KB4601319を適用すると「Intel RealSense Depthカメラ」と「Razer Stargazer」が使えなくなるものの、更新をロールバックすると問題が解決することから、KB4601319が原因となっているのは間違いなさそうです。また、新たにWindows 10のバックアップ機能である「ファイル履歴」が動作しないという不具合報告も上がってきています。「ファイル履歴」を利用しているユーザーは一度問題なく動作しているか確認をしておきましょう。

■原因となるパッチ:

KB4601319

■影響を受けるOS:

Windows 10 Version 2004/20H2

■回避策:

もしも今回の不具合に遭遇した場合は、以下の手順で更新プログラムをアンインストールして様子を見てみましょう。

■解決策:

現在マイクロソフトが修正に取り組んでいるようです。

参考:Windows 10 October 2020 Update(20H2)に関する不具合情報

※Windows 10 October 2020 Update(20H2)に関する不具合情報は以下のページにまとめてあります。

※このページを再訪問した際は、念のためにブラウザの【更新】ボタンをおしてください。ブラウザキャッシュの関係で、最新の情報が表示されない場合があります。

※「更新プログラム」適用で不具合が発生した場合、不具合の原因となる「更新プログラム」が分かっているなら、手動でアンインストールすることで不具合が解消する場合があります。その際には以下の記事を参考に対処してみてください。Windows 10 May 2019 Update(1903)以降は、自動的に不具合の修正が行われるようになっていますので下記の作業は不要かもしれませんが、状況に応じて手動でのアンインストールも利用しましょう。

もしも「更新プログラム」の適用に失敗する場合、以下のページにて対処方法を「日本マイクロソフトサポート」が解説してくれています。上手くいかない場合は参考に。

2021年2月の「月例パッチ/Windows Update」が配信開始

2021年2月の「月例パッチ/Windows Update」が配信開始になりました。対象となるのは以下のソフトウェア。

- .NET Core

- .NET Framework

- Azure IoT

- Developer Tools

- Microsoft Azure Kubernetes Service

- Microsoft Dynamics

- Microsoft Edge for Android

- Microsoft Exchange Server

- Microsoft Graphics Component

- Microsoft Office Excel

- Microsoft Office SharePoint

- Microsoft Windows Codecs Library

- Role: DNS Server

- Role: Hyper-V

- Role: Windows Fax Service

- Skype for Business

- SysInternals

- System Center

- Visual Studio

- Windows Address Book

- Windows Backup Engine

- Windows Console Driver

- Windows Defender

- Windows DirectX

- Windows Event Tracing

- Windows Installer

- Windows Kernel

- Windows Mobile Device Management

- Windows Network File System

- Windows PFX Encryption

- Windows PKU2U

- Windows PowerShell

- Windows Print Spooler Components

- Windows Remote Procedure Call

- Windows TCP/IP

- Windows Trust Verification API

対象:Windows 10 v20H2、v2004、v1909、v1809、v1803

最大深刻度:緊急

最も大きな影響:リモートでコードが実行される

関連するサポート技術情報またはサポートの Web ページ:

Windows 10 v2004 および Windows 10 v20H2: 4601319

Windows 10 v1909: 4601315

Windows 10 v1809: 4601345

Windows 10 v1803: 4601354

対象:Windows Server 2019、Windows Server 2016、Server Core インストール (2019、2016、v20H2、v2004、v1909)

最大深刻度:緊急

最も大きな影響:リモートでコードが実行される

関連するサポート技術情報またはサポートの Web ページ:

Windows Server 2019: 4601345

Windows Server 2016: 4601318

Windows Server v2004 および Windows Server v20H2: 4601319

Windows Server v1909: 4601315

対象:Windows 8.1、Windows Server 2012 R2、および Windows Server 2012

最大深刻度:緊急

最も大きな影響:リモートでコードが実行される

関連するサポート技術情報またはサポートの Web ページ:

Windows 8.1 および Windows Server 2012 R2 マンスリー ロールアップ: 4601384

Windows 8.1 および Windows Server 2012 R2 セキュリティのみ: 4601349

Windows Server 2012 マンスリー ロールアップ: 4601348

Windows Server 2012 セキュリティのみ: 4601357

対象:Microsoft Office 関連のソフトウェア

最大深刻度:重要

最も大きな影響:リモートでコードが実行される

関連するサポート技術情報またはサポートの Web ページ:

4493211、 4493222、 4493196、 4493192、 4493204

対象:Microsoft SharePoint 関連のソフトウェア

最大深刻度:重要

最も大きな影響:リモートでコードが実行される

関連するサポート技術情報またはサポートの Web ページ:

4493210、 4493194、 4493195、 4493223

対象:Microsoft Lync/Skype for Business

最大深刻度:重要

最も大きな影響:サービス拒否

関連するサポート技術情報またはサポートの Web ページ:

5000675、 5000688

対象:Microsoft Exchange Server

最大深刻度:重要

最も大きな影響:なりすまし

関連するサポート技術情報またはサポートの Web ページ:

4602269、 4571787

対象:Microsoft .NET 関連のソフトウェア

最大深刻度:緊急

最も大きな影響:リモートでコードが実行される

関連するサポート技術情報またはサポートの Web ページ:

4601318、 4601050、 4601887、 4603004、 4602960、 4603005、 4602961、 4601354、 4601056、 4603003、 4602959、 4603002、 4602958、 4601051、 4601054

対象:Microsoft Visual Studio

最大深刻度:重要

最も大きな影響:リモートでコードが実行される

関連するサポート技術情報またはサポートの Web ページ:

Visual Studio 関連ソフトウェアのセキュリティ更新プログラムの詳細については、セキュリティ更新プログラム ガイドを参照してください。 https://msrc.microsoft.com/update-guide

対象:Microsoft Dynamics 関連のソフトウェア

最大深刻度:重要

最も大きな影響:情報漏えい

関連するサポート技術情報またはサポートの Web ページ:

4602915

対象:Microsoft Azure 関連のソフトウェア

最大深刻度:重要

最も大きな影響:特権の昇格

関連するサポート技術情報またはサポートの Web ページ:

Azure 関連ソフトウェアのセキュリティ更新プログラムの詳細については、セキュリティ更新プログラム ガイドを参照してください。 https://msrc.microsoft.com/update-guide

対象:開発者ツール

最大深刻度:重要

最も大きな影響:リモートでコードが実行される

関連するサポート技術情報またはサポートの Web ページ:

開発者ツールのセキュリティ更新プログラムの詳細については、セキュリティ更新プログラム ガイドを参照してください。 https://msrc.microsoft.com/update-guide

データ引用元:2021 年 2 月のセキュリティ更新プログラム (月例)|Microsoft Security Response Center

詳細なアップデート内容については、マイクロソフトの公式サイトでご確認ください。

2021年2月の「月例パッチ/Windows Update」のポイント&その他の注意点まとめ

2021年2月の「月例パッチ/Windows Update」のポイントとその他の注意点をまとめておきます。

- 2020 年 8 月の定例リリースに公開された CVE-2020-1472 (Netlogon) は、予定通り、今月公開したセキュリティ更新プログラムを適用することで強制モードが有効となります。この強制モードでは、「安全な RPC (Secure RPC)」の利用が強制され、すべての非準拠のアカウントからの接続は拒否されます。このセキュリティ更新プログラムはフォレスト内のすべてのドメインコントローラに適用する必要があります。詳細はサポート技術情報 4557222 および、セキュリティチームのブログをご参照ください。

- 2021 年 3 月 9 日 (米国時間) に、Microsoft Edge (EdgeHTML-based) のサポートは終了する予定です。そのため 2021 年 4 月 13 日 (米国時間) に公開予定の Windows 10 のセキュリティ更新プログラムの一部として新しい Microsoft Edge (Chromium-based) が提供され、Microsoft Edge (EdgeHTML-based) が削除される予定です。Microsoft Edge (EdgeHTML-based) をお使いの場合は、早めに移行することをお勧めします。詳細は、Microsoft 365 Blog (英語情報) をご参照ください。

- CVSS スコアで、攻撃元区分が「ネットワーク」 (AV:N)、必要な特権レベルが「なし」 (PR:N)、ユーザー関与レベルが「なし」 (UI:N) で、リモートでコードが実行される脆弱性は、ワーム可能で急激に拡散する可能性があります。今月の脆弱性では TCP/IP (詳細は MSRC ブログ (英語情報) にて解説) や、DNS Server (CVE-2021-24078)、Fax (CVE-2021-1722/CVE-2021-24077)、.NET Core/Visual Studio (CVE-2021-26701)、.NET Core for Linux (CVE-2021-24112) の脆弱性が該当します。

- 2021 年 2 月の定例に公開された Exchange Server の脆弱性情報 CVE-2021-1730 に対応するセキュリティ更新は、2020 年 9 月にリリースした Exchange Server 2016 CU18 と Exchange Server 2019 CU7 に含まれています。

- UAC が有効になっているサーバー上で、Exchange 向けの更新プログラムを標準モード (管理者権限ではなく) で手動でインストールした際に、いくつかのファイルが正しく更新されず、OWA や ECP が正常に動作しない可能性があります。管理者権限で更新プログラムをインストールすることをお勧めします。詳細は、サポート技術情報 4602269 をご参照ください。

- Windows Win32k の特権の昇格の脆弱性「CVE-2021-1732」はすでに悪用の事実が確認されているゼロデイ脆弱性となっています。早急なパッチの適用をお勧めします。

今月のパッチでは、Windows TCP/IPの実装に影響を与える重大なリモートコード実行(RCE)、およびDoS攻撃の脆弱性が修正されているのが重要なポイント。これらの脆弱性を悪用することで、攻撃者がリモートでシステムにストップエラーを引き起こすことができ、Windowsでブルースクリーン(BSoD)エラーを引き起こすことが可能なようです。また、Windows Win32k の特権の昇格の脆弱性「CVE-2021-1732」について、Microsoftは「悪用の事実を確認済み」(ゼロデイ脆弱性)と公表しており、今後被害が拡大するおそれがあります。

他にも「Netlogon」脆弱性に対処するために、今月のパッチを適用すると「安全な RPC (Secure RPC)」の利用が強制され、すべての非準拠のアカウントからの接続は拒否されるようになります。また、2021年3月9日 (米国時間) に、Microsoft Edge (EdgeHTML-based) のサポートが終了する予定となっているので、利用中のユーザーはご注意ください。

今月は緊急度の高い修正が多数含まれているので、皆さん早急にアップデートの適用を行いましょう。Adobe Acrobat および Reader にもゼロデイ脆弱性が発覚しているので、下記で紹介している「MyJVN バージョンチェッカ」を併用してアップデートを確認しておくことをおすすめします。

以下、その他の注意点をまとめておきます。

Adobeは2021年1月12日より「Adobe Flash Player」によるFlashコンテンツの実行をブロックする措置を開始しています。もしも「Flash Player」のサポート終了を告知するダイアログが表示された場合は、速やかに案内に従ってアンインストールしてください。詳細は、Japan Windows Blog ならびに Japan Developer Support Internet Team Blog をご参照ください。

続いてマルウェアに関する注意喚起です。

まず猛威を振るっていたいた「Emotet」ですが、ひょっとすると今後は沈静化していくかもしれません。というのも、オランダの警察当局がマルウェアの「Emotet」を削除するアップデートの配信計画を進めていることが確認された為です。現時点の情報によれば、Emotetに感染しているすべてのコンピューターからこのマルウェアを削除する動作を3月25日に開始するとの事。

ただし、今後も同様のマルウェアが出てくる可能性は高いので、引き続きメールの取り扱いには細心の注意を払いましょう。

不審なメールは開かない、ファイルは実行しないのが原則ですが、“Emotet”の厄介なところはそのメール内容の巧妙さにあります。以下にJPCERT/CCによる“Emotet”への対策方法を引用、一部追記してご紹介しておきます。

今後も引き続き、メールに添付されたWord形式のファイルは安易に実行しない、zipファイルの取り扱いには十分注意するようお気を付けくださいませ。

参考リンク:

■マルウエアEmotetへの対応FAQ|JPCERT/CC

■マルウエア Emotet の感染に関する注意喚起|JPCERT/CC

■マルウエア Emotet の感染活動について|JPCERT/CC

そして2020年11月、日本国内においてバンキングマルウェア「IcedID」のダウンローダーの検知が多数観測されているとの事。「IcedID」は2017年に登場が報告されている比較的古いマルウェアです。登場当初はネットバンキングの情報詐取を行うバンキングトロジャンとして認識されていましたが、現在では「Emotet」と同様に情報窃取の対象を拡大するとともに、他のマルウェアのローダーとしても活動することがあるとの事。感染経路は「Emotet」と同様にメール経由によるOfficeのマクロ機能が利用されているようです。改めて十分ご注意ください。

他にも、以前から問題になっているリモートデスクトップサービスに関する重大な脆弱性「BlueKeep」に対する注意喚起をMicrosoftは引き続き行っています。「BlueKeep」はランサムウェア「WannaCry」の再来とも評され、脆弱性を放置したままPCを利用するのは非常に危険です。「WannaCry」では個人や企業の被害だけでなく、欧州では病院が閉鎖される事態も発生しています。日本の企業も被害に遭いました。皆さん改めて最新の月例パッチを早急に適用するよう心がけてください。脆弱性の深刻さから、サポート切れのWindows XPやWindows Server 2003にもこの脆弱性の修正プログラムが提供されていますが、こちらは手動で更新作業を行う必要がある点にはご注意を。

- CVE-2019-0708 | リモート デスクトップ サービスのリモートでコードが実行される脆弱性

- CVE-2019-0708のユーザー向けガイダンス | リモート デスクトップ サービスのリモートでコードが実行される脆弱性:2019年5月15日(Windows XP/Windows Server 2003向け)

また、一般ユーザーにはあまり関係のない話題かもしれませんが、SolarWinds製品のハッキングは様々な企業や政府機関に甚大な被害を与えているようです。企業などで利用していた場合は速やかに対応を協議してください。

次にOffice関連の話題。2018年10月31日より、Microsoft Office 365ではTLS 1.0および1.1のサポート廃止が予定されています。これにより、TLS 1.2をサポートしない古いブラウザ等では、Office 365に接続できなくなる可能性があります。利用中のユーザーは十分ご注意ください。

また、2020年前半、Internet Explorer 11, Microsoft Edge にて、TLS 1.0およびTLS 1.1を既定で無効化する措置を行う予定となっています。こちらも利用中のユーザーはご注意ください。「Google Chrome」もバージョン“84”にて、ついにTLS 1.0/TLS 1.1は削除されました。利用中のユーザーは十分ご注意ください。

TLS 1.2 を使用できないクライアントの一例

- Android 4.3 およびそれ以前のバージョン

- Firefox 5.0 およびそれ以前のバージョン

- Windows 7 上の Internet Explorer 8 ~ 10 およびそれ以前のバージョン

- Windows Phone 8.0 上の Internet Explorer 10

- Safari 6.0.4/OS X10.8.4 およびそれ以前のバージョン

Windows 10の以下のバージョンはサポート終了となっています。

■初期バージョン「1507」は、2017年5月9日(米国時間)にサポートが終了となりました。

■「Windows 10 November Update(1511)」のサポートが2017年10月10日で終了しました。

■Windows 10 バージョン 「1607」(Anniversary Update

■Windows 10 バージョン 「1703」のサポートが2018年10月10日で終了しました。

■Windows 10 バージョン 「1709」のサポートが2019年4月9日で終了しました。

■Windows 10 バージョン 「1709」“Enterprise”“Education”の両エディションは2020年10月13日でサポート終了となりました。

■Windows 10 バージョン 「1803」 (Home、Pro、Pro for Workstation、IoT Core)、およびWindows Server バージョン 「1803」 (Datacenter Core、Standard Core) のサポートが2019年11月12日で終了しました。

■Windows 10 Version 1803 (Enterprise、Education、IoT Enterprise)、Windows 10 Version 1809 (Home、Pro、Pro for Workstation、IoT Core)、Windows Server Version 1809 (Datacenter Core、Standard Core)のサポートが2020年11月10日で終了しました。

■Windows 10 Version 1903 (Enterprise、Home、Pro、Pro Education、Pro for Workstations、IoT Enterprise)、Windows Server Version 1903 (Datacenter、Standard)のサポートが2020年12月8日で終了しました。

参考:2020 年にサポートが終了する製品|Microsoft

いずれも該当バージョンを使用中の方は速やかに最新バージョンにアップデートしましょう。

そして2020年1月14日、「Windows 7」の延長サポートがついに終了しました。現在Windows 7を利用している方は、Windows 10への移行を速やかにご検討ください。FBIも「Windows 7」のセキュリティリスクについて注意喚起を行っています。ランサムウェア「WannaCry」の被害にあったOSの約98%がWindows 7だったとの事なので、他人事と思わず、早急に対処するようにしてください。

企業向けではありますが、Windows 7の延長セキュリティアップデート(ESU)(2023年1月まで/有償)を購入することは可能です。企業などで早期のWindows 10移行が難しい場合はご検討ください。Windows 7 ESUはデバイスごとに販売され、1年ごとに料金が値上がりしていく予定との事。

次に「Office 2010」「Office 2016 for Mac」も2020年10月13日をもってサポートが終了しました。今後はテクニカルサポート、セキュリティ修正プログラム、不具合の修正などが一切提供されなくなり、利用を続けることは非常に危険です。出来るだけ早急に「Office 2019」やサブスク型の「Office 365」に乗り換えましょう。「Office 365 Personal」はPC(Windows, Mac)、タブレット(iPad、Android、Windows)、スマートフォンに何台でもインストール可能(同時利用可能台数5台)なので、環境によっては案外お得かもしれません。企業でも案外無頓着な事例を今まで多数見てきました。「とりあえずサポートが切れても動けば良い」などと安易に考えず、早急に対処するようお願いします。

※サポートが終了すると、PCを常に最新の情報に保つためのセキュリティ更新プログラムの提供が停止し、使用中のPCが重大なリスクにさらされ続ける事になります。

個人的なWindows 10パソコン買い替え時のおすすめスペックなどは以下の記事でまとめています。良かったら参考にしてみてください。

また、最近購入した「Surface Laptop 3 15インチ」モデルはなかなか素晴らしい仕上がりでした。気になる方はレビューをまとめているのでご参考に。

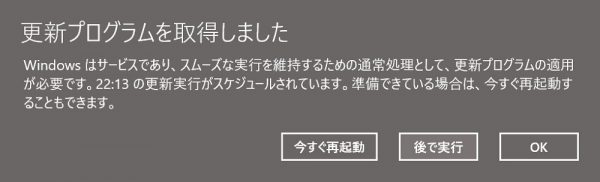

なお、日ごろスリープをメインにパソコンを運用している場合は、今日だけでも必ず更新を確認し、指示に従ってPCを再起動してください。スリープのままではきちんと更新が適用されない場合もあるのでご注意を。

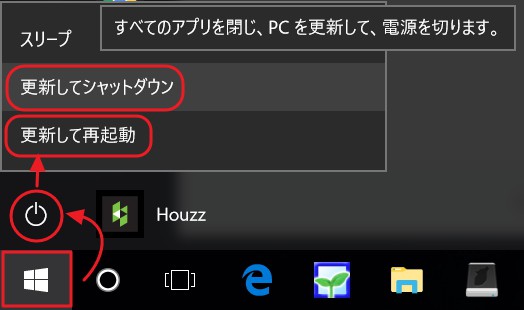

Windows 10の場合は、再起動等が必要な場合は以下のような指示がポップアップで出ます。速やかに再起動させましょう。

Windows 10 May 2019 Update(1903)適用後は、このような更新通知アイコンが表示されるようになっています。

【スタートボタン>電源】と進み、以下のような【更新してシャットダウン】【更新して再起動】の指示が出ている場合は、速やかに指示通り再起動などを行うようにしましょう。

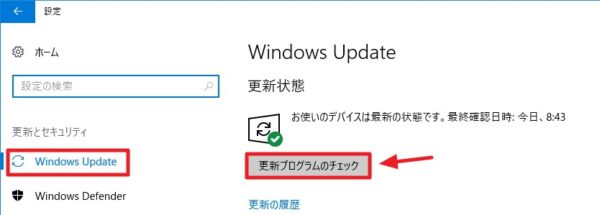

もしも久しぶりにパソコンを起動した際などは、「Windows Update」によるアップデートが複数回溜まっている場合もあり、1回更新してもまだ残っている場合があります。気になる方は手動で「更新プログラムのチェック」をクリックすると最新のプログラムが追加配信される場合もありますが、その場合“上級ユーザー”とみなされ、場合によっては不安定なプログラムが配信される可能性もあります。

気になる方のみ手動でチェックしてみてください。

「更新プログラムのチェック」を押して、このように「お使いのデバイスは最新の状態です。」と表示されれば、現時点でパソコンは最新の状態となります。

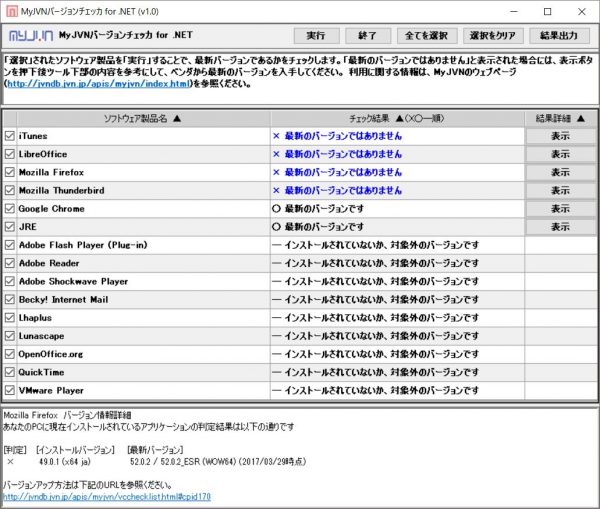

新Microsoft Edge、Chrome、Firefox、Adobe関連、Javaなどのアップデートもお忘れなく!「MyJVN バージョンチェッカ」の使用がおすすめ!

その他、新Microsoft Edge、Google Chrome、Firefox、Adobe関連、Javaなどの更新プログラムも随時提供されています。これらもきちんと更新しておきましょう。ブラウザ関連も重大な脆弱性が度々発覚しています。十分ご注意ください。

これらの更新の確認には、個人的に「MyJVN バージョンチェッカ」の活用がおすすめ。手軽に更新状況が確認できますよ。月に1度は確認しておくと安心です。(現時点で新Microsoft Edgeには未対応)

起動するとこのようにチェックされます。Windows Updateでの更新作業が完了したら、セットで確認作業を行うことを強く推奨します。

※「MyJVN バージョンチェッカ」でエラーが出る場合は、最新バージョンに更新して再度お試しください。

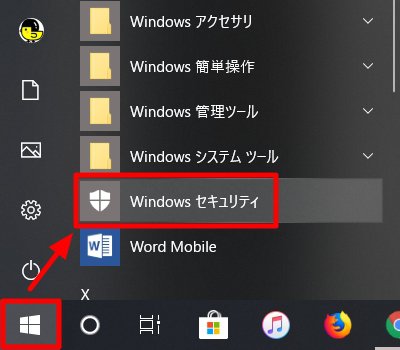

「Microsoft Defender」で月に1度は全ファイルの検査をしておくと安心。

最後に、全てのアップデート作業が完了したら、念のために「Microsoft Defender」でPC内の全ファイルを検査しておくと安心です。市販のウイルス対策ソフトとの併用も可能。月に1度は習慣づけておくと良いかもしれませんね。

※稀に「Microsoft Defender」にて誤検出がおこる可能性もあります。必要に応じてご使用ください。

左下の【スタート】ボタンをクリックし、【Windows セキュリティ】をクリックします。

左メニューの【ウイルスと脅威の防止】、もしくはアイコンをクリックします。

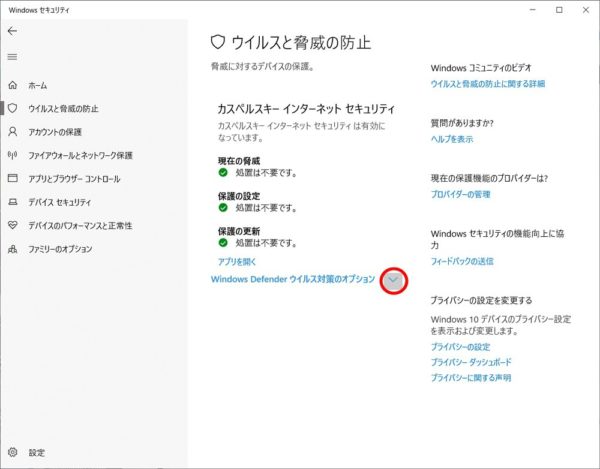

【ウイルスと脅威の防止】画面が開きます。ここで他の市販アプリを使っている場合は以下のような画面になるので、【Windows Defender ウイルス対策のオプション】の【∨】をクリックします。

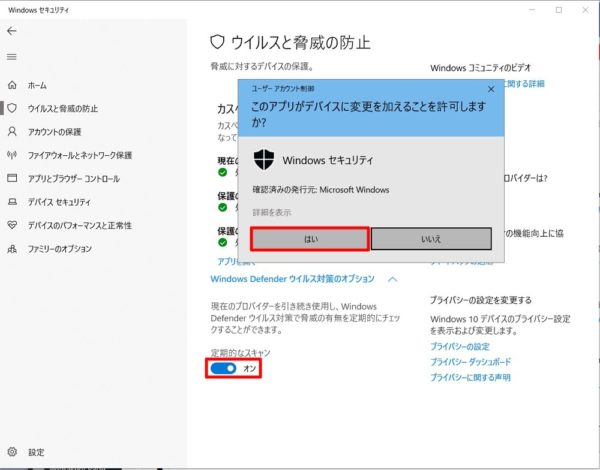

下部に表示される【定期的なスキャン:オン】にします。ユーザーアカウントの制御が表示されたら【はい】をクリックしてください。

とりあえずサクッとPCをスキャンしたい場合は【①クイックスキャン】を。より詳細にスキャンしたい場合は【②スキャンのオプション】をクリックしましょう。

【スキャンのオプション】では以下の画面が開きます。ここで【フルスキャン】は時間が掛かりますが、定期的に行っておくのがおすすめ。また、【Windows Defender オフライン スキャン】は、PCを再起動して特殊なスキャンが行えます。時間に余裕があれば、それぞれ行っておくと良いでしょう。

実際にスキャンを行う場合は、希望のスキャンを選択し、下部の【今すぐスキャン】をクリックすればOK。

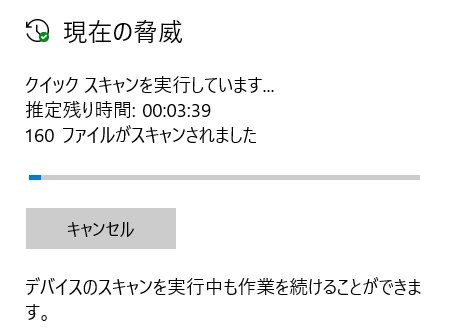

後はスキャンが終了するまで待ちましょう。

月に1度のパソコンメンテナンスとして、各種アップデート作業やウイルスチェックをぜひこの機会に行っておきましょう。

また、「Windows 10 May 2020 Update」から、新たに「Windows セキュリティ」に「評価ベースの保護」が追加されています。これを有効にしておくと「望ましくないアプリ(PUA)」をブロックできるので、興味のある方は試してみてくださいね。

コメント

Windows Update、BK4601319のインストールが終了しました。Microsoft EdgeとGoogle Chromeも、バージョンアップしました。私は、MyJVNバージョンチェッカ for .NETは動かないときは入れなおすんだ、と思っていましたが、ようは、バージョンアップしたのを入れなおす、ということだったんですね。

お疲れ様です!

自分はMyJVNバージョンチェッカの場合、いつも上書き更新していますね。

勿論、新規に入れ直すのが一番良いとは思います。

お知らせいただき感謝です!

いつも有益な情報ありがとうございます。