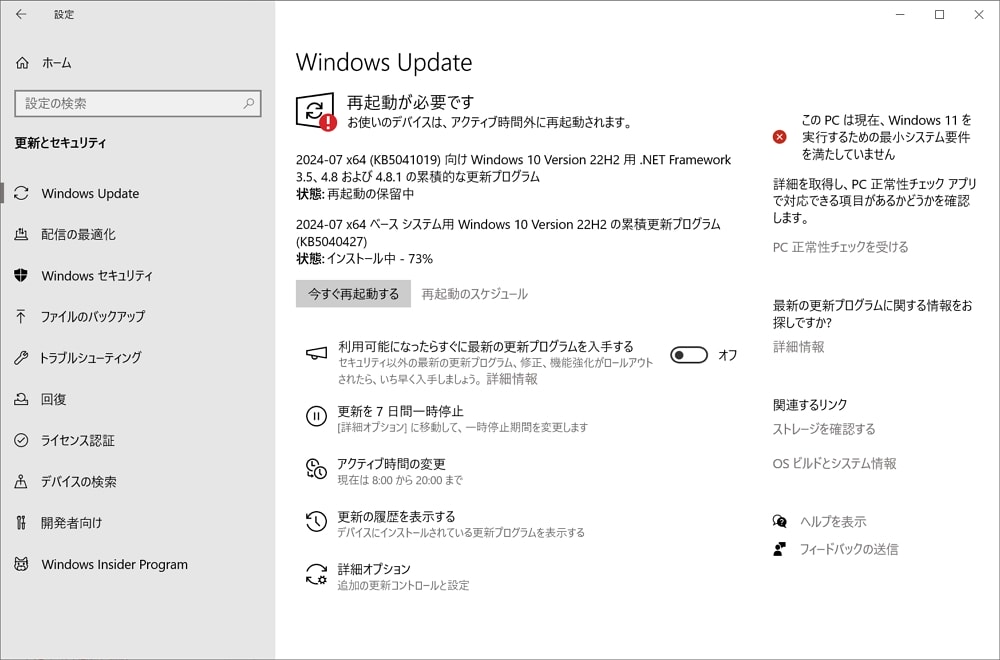

2024年6月12日、マイクロソフトが6月の月例セキュリティ更新プログラム/ Windows Update の配信を開始しました。Windows 11 バージョン23H2/22H2には「KB5040442」が、Windows 10 バージョン22H2には「KB5040427」が配信されます。

今月の月例パッチ/更新プログラムでは142件の脆弱性が修正されています。この中には2件の積極的に悪用されているゼロデイと2件の公開されているゼロデイが含まれています。

- CVE-2024-38080 – Windows Hyper-V 権限昇格の脆弱性

- CVE-2024-38112 – Windows MSHTML プラットフォームなりすましの脆弱性

- CVE-2024-35264 – .NET および Visual Studio リモートコード実行の脆弱性

- CVE-2024-37985 – Arm: CVE-2024-37985 システム的なプロプライエタリプリフェッチャの識別と特性評価

脆弱性情報公開後は積極的に悪用される危険性も高まります。現在アップデートを適用する時間がある方は、以下の通り「更新プログラム」をチェックして速やかに適用しておくことを推奨いたします。

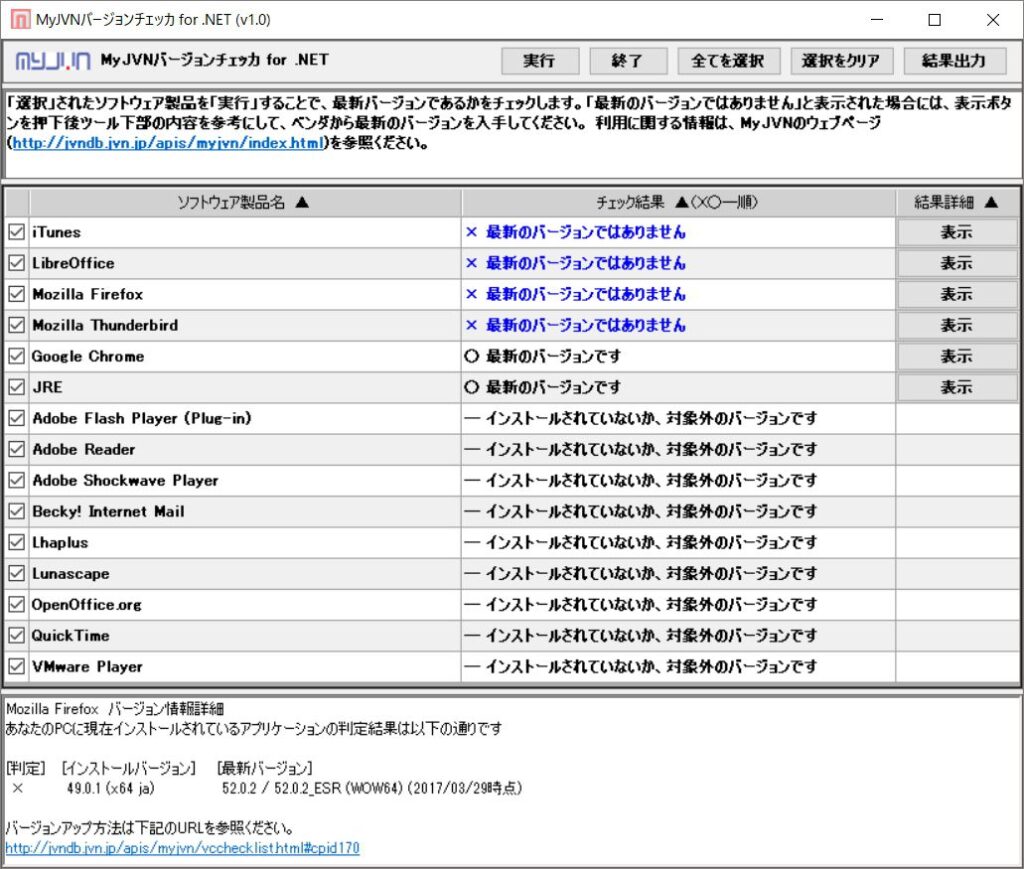

Microsoftの月例パッチ以外にも、「Adobe」関連や「Microsoft Edge」「Chrome」「Firefox」などの各種ブラウザ向けアップデートは随時配信されています。「MyJVN バージョンチェッカ」などを使ってしっかり最新の状態にアップデートしておきましょう。

次回のWindows Update/月例セキュリティ更新プログラムの配信日は、2024年8月14日(水)予定となっています。

- Windows 11:KB5040442の概要

- Windows 10:KB5040427の概要

- 2024年7月「Windows Update」での不具合について

- 2024年7月の「月例パッチ/Windows Update」の配信内容/セキュリティ更新プログラム一覧

- 2024年7月の「月例パッチ/Windows Update」のポイント&その他の注意点まとめ

- 新Microsoft Edge、Chrome、Firefox、Adobe関連、Javaなどのアップデートもお忘れなく。「MyJVN バージョンチェッカ」の使用がおすすめ

- 「Windows セキュリティ」で月に1度は全ファイルのセキュリティ検査をしておくと安心

- 併用を推奨!「am I infected?」でIoT機器の無料検査も定期的に行っておこう!

Windows 11:KB5040442の概要

Windows 11 23H2向けの更新プログラム「KB5040442」では、セキュリティ更新と以下の不具合改善が行われています。

- 仮想化機能を使用しているデバイスに、2024年6月26日にリリースされたオプションパッチ「KB5039302」をインストールした後、一部のデバイスが起動に失敗する重大な不具合を修正。

- オプションパッチ「KB5039302」をインストールした後、タスクバーを表示したり操作したりできなくなる不具合を修正。この問題は、Windows N エディションやコントロール パネルから「メディア機能」をオフにした場合に発生していました。

- Windows インストーラーがアプリケーションを修復する際、ユーザーアカウント制御(UAC)は資格情報の入力を求めませんが、この更新プログラムをインストールすると、UACが資格情報を要求するようになります。このため、自動化スクリプトを更新する必要があるかもしれません。シールドアイコンを追加することで、プロセスが完全な管理者アクセスを必要とすることを示します。UACのプロンプトをオフにするには、レジストリ値 HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\Installer\DisableLUAInRepair を 1 に設定します。詳細は以下をご覧ください。

・Application Resiliency: Unlock the Hidden Features of Windows Installer

・Machine Policies – Win32 apps - Remote Desktop MultiPoint Serverが競合状態によりサービスの応答を停止する不具合を修正。

- Remote Authentication Dial-In User Service(RADIUS)プロトコルの不具合を修正。この問題はMD5の衝突に関連しています。詳細については KB5040268 を参照してください。

そして、先月リリースされたオプションパッチ「KB5039302」の内容も含まれます。

「KB5039302」では、新機能として「設定」のホーム画面に新しいGame Pass推奨カードが追加、デフォルトでタスクバーに「デスクトップを表示」ボタンが復活、スタートメニューで新しいアカウントマネージャーの展開が開始など、多数の新機能が追加されています。

また、不具合も多数修正されており、「Snipping Tool」で録画を行うとビデオ音声に歪みが生じる問題の修正、日本語106キーボードを使用しているときに特殊文字を入力できない問題、タスクマネージャーが開いているときに「ハードウェアの安全な取り外し」オプションを使用してUSBデバイスを取り外すことができない問題、GPUがアイドル状態に入らず電力を消費し続ける問題、IMEの候補リストが表示されない、または誤った位置に表示される問題など、多数の不具合が修正されています。

Windows 10:KB5040427の概要

Windows 10 22H2向けの更新プログラム「KB5040427」では、セキュリティ更新と以下の不具合改善が行われています。

- Windows インストーラーがアプリケーションを修復する際、ユーザーアカウント制御(UAC)は資格情報の入力を求めませんが、この更新プログラムをインストールすると、UACが資格情報を要求するようになります。このため、自動化スクリプトを更新する必要があるかもしれません。シールドアイコンを追加することで、プロセスが完全な管理者アクセスを必要とすることを示します。UACのプロンプトをオフにするには、レジストリ値 HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\Installer\DisableLUAInRepair を 1 に設定します。詳細は以下をご覧ください。

・Application Resiliency: Unlock the Hidden Features of Windows Installer

・Machine Policies – Win32 apps - Remote Desktop MultiPoint Serverが競合状態によりサービスの応答を停止する不具合を修正。

- Remote Authentication Dial-In User Service(RADIUS)プロトコルの不具合を修正。この問題はMD5の衝突に関連しています。詳細については KB5040268 を参照してください。

そして、先月リリースされたオプションパッチ「KB5039299」の内容も含まれます。

「KB5039299」では、タスクバーのアプリのジャンプリストから操作を完了すると失敗する不具合、デフォルトの日本語入IMEで候補ウィンドウが予期しないタイミングで応答しなくなることがある不具合、BitLockerを有効にした後にシステムが休止状態から復帰しなくなる不具合などが修正されています。

また、特定のアプリを右クリックしたときに、コンテキストメニューから選択したタスクが実行される代わりに、「プログラムから開く」ダイアログが表示される既知の不具合も修正されています。

2024年7月「Windows Update」での不具合について

2024年7月の「Windows Update」では、現時点で以下の不具合情報があります。今後も不具合情報が入り次第、このページに追記していきます。

※このページを再訪問した際は、念のためにブラウザの【更新】を行ってください。ブラウザキャッシュの関係で、最新の情報が表示されない場合があります。

Windows11 ProからWindows11 Enterpriseサブスクリプションへのアップグレードに失敗する場合がある

■不具合の概要:

この更新プログラムまたはそれ以降の更新プログラムをインストールした後、Windows Proから有効なWindows Enterpriseサブスクリプションにアップグレードする際に問題が発生する可能性があります。

この操作の結果として、以下の症状が見られることがあります:

- OSのアップグレード操作が失敗する場合があり、これはタスクスケジューラの LicenseAcquisition スケジュールタスク(タスクスケジューラライブラリ -> Microsoft -> Windows -> Subscription)に「アクセス拒否エラー(エラーコード 0x80070005)」として「最後の実行結果」に表示されることがあります。

■不具合への対処状況:

この問題の解決策に取り組んでおり、今後数週間以内にWindowsの更新で解決策をリリースする予定です。

■対象OS:

Windows 11

MCCノードを使用できなくなる場合がある

■不具合の概要:

KB5034203(2024年01月23日)以降の更新プログラムをインストールすると、 DHCPオプション235を使用してネットワーク内のMicrosoft Connected Cache(MCC)ノードを検出する一部のWindowsデバイスで、それらのノードを使用できなくなることがあります。代わりに、これらのWindowsデバイスは、パブリックインターネットからアップデートやアプリをダウンロードすることになる。IT管理者はまた、インターネット・ルート上のダウンロード・トラフィックの増加を目の当たりにすることになる。

■回避策:

オプション1:DOCacheHost ポリシーで、Cache ホスト名に示されているように Microsoft Connected Cache エンドポイントを構成する。さらに、DOCacheHostSource を 1 に設定するか、Cache hostname source に示されているように削除する必要があります。デフォルトでは、DOCacheHost と DOCacheHostSource ポリシーには値がありません。

オプション2:Microsoftのサポートチャネルで利用可能なグループポリシーを使用して、この問題を軽減することができます。組織は、Support for businessでヘルプをリクエストできます。

■対処状況:

Microsoftは解決策に取り組んでおり、今後のリリースでアップデートを提供する予定です。

■対象OS

Windows 10

ユーザー アカウントのプロフィール写真を変更できなくなる場合がある

■不具合の概要:

この更新プログラムをインストールした後、ユーザー アカウントのプロフィール写真を変更できなくなる可能性があります。

「設定」>「アカウント」>「ユーザーの情報」>「自分の画像を作成」>「参照」を選択してプロフィール写真を変更しようとするとエラーコード「0x80070520」が表示される場合があります。

■対処状況:

Microsoftは現在解決策に取り組んでおり、今後のリリースでアップデートを提供する予定です。

■対象OS

Windows 10

参考:Windows 11に関する不具合情報

※Windows 11に関する不具合情報は以下のページにまとめてあります。

参考:Windows 10に関する不具合情報

※Windows 10に関する不具合情報はマイクロソフト公式サイトにてご確認ください。

※「更新プログラム」適用で不具合が発生した場合、不具合の原因となる「更新プログラム」が分かっているなら、手動でアンインストールすることで不具合が解消する場合があります。その際には以下の記事を参考に対処してみてください。

- Windows 11:Windows Update適用後、不具合が出た際に特定の更新プログラムをアンインストールする方法

- Windows 10:「インストールされた更新プログラム」を手動でアンインストール/削除する方法

- Windows 11:Windows Updateに失敗!KB5029263をインストールすると0x80070002エラーが出る際の対処方法/直し方

2024年7月の「月例パッチ/Windows Update」の配信内容/セキュリティ更新プログラム一覧

2024年7月の「月例パッチ/Windows Update」が配信開始になりました。配信内容/セキュリティ更新プログラム一覧は以下の通りです。

■対象:Windows 11 v23H2, v22H2, v21H2

■最大深刻度:緊急

■最も大きな影響:リモートでコードの実行が可能

■関連するサポート技術情報またはサポートの Web ページ:

v23H2, v22H2 5040442

v21H2 5040431

■対象:Windows 10 v22H2, v21H2

■最大深刻度:緊急

■最も大きな影響:リモートでコードの実行が可能

■関連するサポート技術情報またはサポートの Web ページ:

5040427

■対象:Windows Server 2022,23H2 (Server Core installationを含む)

■最大深刻度:緊急

■最も大きな影響:リモートでコードの実行が可能

■関連するサポート技術情報またはサポートの Web ページ:

Windows Server 2022, 5040437

Windows Server 23H2, 5040438

■対象:Windows Server 2019 , 2016 (Server Core installation を含む)

■最大深刻度:緊急

■最も大きな影響:リモートでコードの実行が可能

■関連するサポート技術情報またはサポートの Web ページ:

Windows Server 2019, 5040430

Windows Server 2016, 5040434

■対象:Microsoft Office

■最大深刻度:重要

■最も大きな影響:リモートでコードの実行が可能

■関連するサポート技術情報またはサポートの Web ページ:

https://learn.microsoft.com/officeupdates

■対象:Microsoft SharePoint

■最大深刻度:緊急

■最も大きな影響:リモートでコードの実行が可能

■関連するサポート技術情報またはサポートの Web ページ:

https://learn.microsoft.com/officeupdates/sharepoint-updates

■対象:Microsoft .NET, .NET Framework

■最大深刻度:重要

■最も大きな影響:リモートでコードの実行が可能

■関連するサポート技術情報またはサポートの Web ページ:

https://learn.microsoft.com/dotnet

■対象:Microsoft Visual Studio

■最大深刻度:重要

■最も大きな影響:リモートでコードの実行が可能

■関連するサポート技術情報またはサポートの Web ページ:

https://learn.microsoft.com/visualstudio

■対象:Microsoft Dynamics 365

■最大深刻度:重要

■最も大きな影響:情報漏えい

■関連するサポート技術情報またはサポートの Web ページ:

https://learn.microsoft.com/dynamics365

■対象:Microsoft SQL Server

■最大深刻度:重要

■最も大きな影響:リモートでコードの実行が可能

■関連するサポート技術情報またはサポートの Web ページ:

https://learn.microsoft.com/sql

■対象:Azure DevOps Server

■最大深刻度:重要

■最も大きな影響:なりすまし

■関連するサポート技術情報またはサポートの Web ページ:

https://learn.microsoft.com/azure/devops

■対象:Microsoft Azure

■最大深刻度:重要

■最も大きな影響:リモートでコードの実行が可能

■関連するサポート技術情報またはサポートの Web ページ:

https://learn.microsoft.com/azure

■対象:System Center

■最大深刻度:重要

■最も大きな影響:特権の昇格

■関連するサポート技術情報またはサポートの Web ページ:

https://learn.microsoft.com/system-center

データ引用元:2024 年 7 月のセキュリティ更新プログラム (月例)|Microsoft Security Response Center

詳細なアップデート内容については、マイクロソフトの公式サイトでご確認ください。

Windows:2024年7月のゼロデイ脆弱性に関する情報

2024年7月の月例パッチでは、現在悪用されている2つのゼロデイ脆弱性と、公開されているその他2つのゼロデイ脆弱性が修正されています。

これらの脆弱性は更新プログラムが公開されるよりも前に悪用や脆弱性の詳細が一般へ公開されていることが確認されており、早急なアップデートの適用が必須です。

本日のアップデートで積極的に悪用されている2つのゼロデイ脆弱性は次のとおりです。

■CVE-2024-38080 – Windows Hyper-V 権限昇格の脆弱性

Microsoft は、攻撃者に SYSTEM 権限を与える、積極的に悪用されている Hyper-V の権限昇格の脆弱性を修正しました。

「この脆弱性を悪用した攻撃者は、SYSTEM 権限を取得する可能性があります。」とMicrosoftは説明しています。

マイクロソフトは、この欠陥が積極的に悪用されていると述べているものの、誰が発見したかなど、脆弱性に関する詳細は明らかにしていません。

■CVE-2024-38112 – Windows MSHTML プラットフォームなりすましの脆弱性

Microsoft は、積極的に悪用されている Windows MSHTML スプーフィングの脆弱性を修正しました。

「この脆弱性を悪用するには、攻撃者が悪用前に追加の措置を講じて標的の環境を準備する必要があります。ただし、攻撃者は被害者に悪意のあるファイルを送信し、被害者がそれを実行しなければなりません。」とMicrosoftは説明しています。

マイクロソフトは、この脆弱性がどのように悪用されたかについては、それ以上の詳細は明らかにしませんでした。この欠陥は、Check Point ResearchのHaifei Li氏によって発見されました。

公開されている2つのゼロデイ脆弱性は次のとおりです。

■CVE-2024-35264 – .NET および Visual Studio リモートコード実行の脆弱性

Microsoft は、公開されていた .NET および Visual Studio RCE を修正しました。

「攻撃者は、リクエスト本体の処理中に http/3 ストリームを閉じて競合状態を引き起こすことで、これを悪用する可能性があります。これにより、リモート コードが実行される恐れがあります。」とMicrosoftは説明しています。

マイクロソフトは、この情報がどこで公開されたかを明らかにしておらず、マイクロソフト社の Radek Zikmund 氏が社内で発見したと述べました。

■CVE-2024-37985 – Arm: CVE-2024-37985 システム的なプロプライエタリプリフェッチャの識別と特性評価

Microsoftは、以前に公開された「秘密情報」を盗むのに使用できる「FetchBench」サイドチャネル攻撃を修正しました。

「この脆弱性を悪用した攻撃者は、サーバー上で実行されている特権プロセスのヒープメモリを閲覧できる可能性があります。ただし、この脆弱性を悪用するには、攻撃者が悪用前に追加の措置を講じて標的の環境を準備する必要があります。」とマイクロソフトは説明しています。

2024年7月:他社の公開している主なセキュリティアップデート情報

マイクロソフト以外の主要メーカーが公開している2024年7月のセキュリティアップデート情報は以下の通りです。AndroidやiPhoneなどを利用中のユーザーもアップデートを忘れずに適用しておきましょう。

- AdobeはPremiere Pro、InDesign、およびBridgeのセキュリティ更新をリリースしました。

- Ciscoは攻撃で悪用されたNX-OSソフトウェアCLIコマンドインジェクションの脆弱性を公開しました。

- CitrixはWindows Virtual Delivery AgentおよびCitrix Workspaceアプリの欠陥を修正しました。

- 2024年5月に修正されたGhostScript RCEの脆弱性が現在攻撃に悪用されています。

- FortinetはFortiOSおよびその他の製品の複数の脆弱性を修正しました。

- Mozillaは複数の脆弱性を修正したFirefox 128をリリースしました。

- OpenSSHは新しいregreSSHion RCEの脆弱性を修正しました。昨日も同様の脆弱性がCVE-2024-6409として公開されました。

- VMwareはCloud DirectorのHTMLインジェクションの脆弱性を修正しました。

2024年7月の「月例パッチ/Windows Update」のポイント&その他の注意点まとめ

2024年7月の「月例パッチ/Windows Update」のポイントとその他の注意点をまとめておきます。

■Windowsオペレーティングシステムのセキュリティ問題への対処

■仮想化機能を使用しているデバイスに、2024年6月26日にリリースされたオプションパッチ「KB5039302」をインストールした後、一部のデバイスが起動に失敗する重大な不具合を修正

■オプションパッチ「KB5039302」をインストールした後、タスクバーを表示したり操作したりできなくなる不具合を修正

■Windows インストーラーがアプリケーションを修復する際、ユーザーアカウント制御(UAC)は資格情報の入力を求めませんが、この更新プログラムをインストールすると、UACが資格情報を要求するようになります。

■Remote Desktop MultiPoint Serverが競合状態によりサービスの応答を停止する不具合を修正。

■Remote Authentication Dial-In User Service(RADIUS)プロトコルの不具合を修正。この問題はMD5の衝突に関連しています。

■「設定」のホーム画面に新しいGame Pass推奨カードが追加

■デフォルトでタスクバーに「デスクトップを表示」ボタンが復活

■スタートメニューで新しいアカウントマネージャーの展開が開始

■「Snipping Tool」で録画を行うとビデオ音声に歪みが生じる問題の修正

■日本語106キーボードを使用しているときに特殊文字を入力できない問題の修正

■タスクマネージャーが開いているときに「ハードウェアの安全な取り外し」オプションを使用してUSBデバイスを取り外すことができない問題の修正

■GPUがアイドル状態に入らず電力を消費し続ける問題の修正

■IMEの候補リストが表示されない、または誤った位置に表示される問題の修正

■Windowsオペレーティングシステムのセキュリティ問題への対処

■Windows インストーラーがアプリケーションを修復する際、ユーザーアカウント制御(UAC)は資格情報の入力を求めませんが、この更新プログラムをインストールすると、UACが資格情報を要求するようになります。

■Remote Desktop MultiPoint Serverが競合状態によりサービスの応答を停止する不具合を修正。

■Remote Authentication Dial-In User Service(RADIUS)プロトコルの不具合を修正。この問題はMD5の衝突に関連しています。

■タスクバーのアプリのジャンプリストから操作を完了すると失敗する不具合の修正

■デフォルトの日本語入IMEで候補ウィンドウが予期しないタイミングで応答しなくなることがある不具合の修正

■BitLockerを有効にした後にシステムが休止状態から復帰しなくなる不具合の修正

■特定のアプリを右クリックしたときに、コンテキストメニューから選択したタスクが実行される代わりに、「プログラムから開く」ダイアログが表示される既知の不具合の修正

■今月のセキュリティ更新プログラムで修正された脆弱性のうち、以下の脆弱性は更新プログラムが公開されるよりも前に悪用や脆弱性の詳細が一般へ公開されていることが確認されています。ユーザーは更新プログラムの適用を早急に行ってください。脆弱性の詳細は、各 CVE のページを参照してください。

- CVE-2024-37985 Arm: CVE-2024-37985 Systematic Identification and Characterization of Proprietary Prefetchers

- CVE-2024-35264 .NET と Visual Studio のリモート コードが実行される脆弱性

- CVE-2024-38112 Windows MSHTML Platform Spoofing Vulnerability

- CVE-2024-38080 Windows Hyper-V の特権の昇格の脆弱性

■今月のセキュリティ更新プログラムで修正された脆弱性のうち、以下の脆弱性は、CVSS 基本値が 9.8 と高いスコアで、認証やユーザーの操作なしで悪用が可能な脆弱性です。これらの脆弱性が存在する製品、および悪用が可能となる条件については、各CVEのページの「よく寄せられる質問」 を参照してください。セキュリティ更新プログラムが公開されるよりも前に、脆弱性の情報の一般への公開、脆弱性の悪用はありませんが、脆弱性の特性を鑑み、企業組織では早急なリスク評価とセキュリティ更新プログラムの適用が推奨されています。

- CVE-2024-38076 / CVE-2024-38074 / CVE-2024-38077 Windows リモート デスクトップ ライセンス サービスのリモート コード実行に対する脆弱性

以下、その他の既知の注意点をまとめておきます。

まずはWindowsのサービス終了のお知らせから。

Windows 11 21H2 Enterprise/Education/IoT EnterpriseエディションとWindows 11 22H2 Home/Proエディションは、10月8日でサービス終了となります。該当のエディションを利用している方は忘れずにアップデートしておきましょう。

Windows 10 21H2のEnterprise/Educationエディションが6月11日にサービス終了となりました。利用中のユーザーは早急に22H2へアップグレードしてください。

Windows 7(企業向けESU)とWindows 8.1は2023年1月10日をもってサポート終了となっています。今後は基本的にセキュリティアップデートが配信されませんので、早急にPCの買い替えや、Windows 11、もしくはWindows 10へのアップグレードを行ってください。企業の方もご注意ください。現在もWindows 7やWindows 8.1を利用しているユーザー様も一定数いらっしゃいますが、早急に対応してください。

なお、現在も多数のユーザーが利用しているWindows 10 22H2のサポート期限は、2025年10月14日となっています。まだ1年程度の猶予はありますが、直前に慌てないよう、パソコンの買い替え準備を少しずつ進めておくことをおすすめします。

2025年10月14日以降もWindows 10の利用を希望する企業や教育機関向けに、有償サポートのESUを最長3年間提供することが発表されましたが、一般ユーザー向けではないため、2025年10月14日を目途に対処する方が良いでしょう。

その他のWindows OSに関するサービス終了情報は以下の通りです。

■Windows 10 Enterprise and Education、Version 1909、Windows 10 Home and Pro、Version 20H2、Windows 10 IoT Enterprise、Version 1909のサポートが2022年5月10日で終了しました。

■Windows 10 Enterprise and Education、Version 21H1、Windows 10 Home and Pro、Version 21H1、Windows 10 IoT Enterprise、Version 21H1のサポートは2022年12月14日で終了しました。

■Windows 7 拡張セキュリティ更新プログラム 3年目、およびWindows 8.1のサポートは2023年1月10日で終了しました。

■Windows 10 version 20H2 Enterprise/Educationのサポートは2023年5月9日に終了しました。

■Windows 10 version 21H2 のサポートは6月14日をもって終了しました。

■Windows Server 2012 / 2012 R2のサポートが2023年10月10日(米国時間)に終了しました。

■Windows 11 Version 21H2 は、2023年10月10日にサービス終了しました。

■Windows 10 21H2 Enterprise/Educationエディションが6月11日にサービス終了しました。

■Windows 11 21H2 Enterprise/Education/IoT Enterpriseエディションは、10月8日でサービス終了となります。

■Windows 11 22H2 Home/Proエディションは、10月8日でサービス終了となります。

参考:

■2022 年にサポートが終了する製品|Microsoft

■2023 年にサポートが終了する製品|Microsoft

■2024 年にサポートが終了する製品|Microsoft

いずれも該当バージョンを使用中の方は速やかに最新バージョンにアップデートしましょう。

次にOfficeに関する情報です。

「Office 2013」は2023年4月11日をもってサポート終了しました。「Office 2010」「Office 2016 for Mac」も2020年10月13日をもってサポートが終了しています。

今後はテクニカルサポート、セキュリティ修正プログラム、不具合の修正などが一切提供されなくなり、利用を続けることは非常に危険です。出来るだけ早急に「Office 2021」(Office 2024が間もなく公開予定)やサブスク型の「Office 365」に乗り換えましょう。「Office 365 Personal」はPC(Windows, Mac)、タブレット(iPad、Android、Windows)、スマートフォンに何台でもインストール可能(同時利用可能台数5台)なので、環境によっては案外お得かもしれません。企業でも案外無頓着な事例を今まで多数見てきました。「とりあえずサポートが切れても動けば良い」などと安易に考えず、早急に対処するようお願いします。

※サポートが終了すると、PCを常に最新の情報に保つためのセキュリティ更新プログラムの提供が停止し、使用中のPCが重大なリスクにさらされ続ける事になります。

ちなみに現在管理人は、Windows 11搭載の「Surface Pro 8」を購入て愛用しています。なかなか良い仕上がりで満足していますよ。現在は「Surface Pro 9」が販売中となっていますがマイナーアップデートなので、新旧のスペックを比較して気になる方は購入を検討してみてください。

以前購入した「Surface Laptop 3 15インチ」モデルもなかなか素晴らしい仕上がりでした。気になる方はレビューをまとめているのでご参考に。こちらも現在は「Surface Laptop 5」が販売中です。同じくマイナーアップデートですが、最新のCPU等利用したい方はご検討ください。あえて型落ちをお得に購入するのもありかもしれませんが。

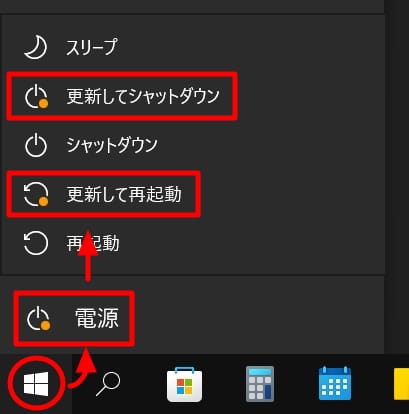

なお、日ごろスリープをメインにパソコンを運用している場合は、今日だけでも必ず更新を確認し、指示に従ってPCを再起動してください。スリープのままではきちんと更新が適用されない場合もあるのでご注意を。

Windows 10の場合は、再起動等が必要な場合は以下のような更新通知アイコンが表示されるようになっています。速やかに再起動させましょう。

【スタートボタン>電源】と進み、以下のような【更新してシャットダウン】【更新して再起動】の指示が出ている場合は、速やかに指示通り再起動などを行うようにしましょう。

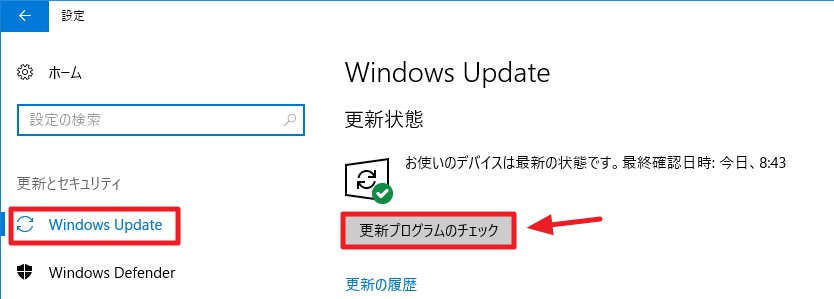

もしも久しぶりにパソコンを起動した際などは、「Windows Update」によるアップデートが複数回溜まっている場合もあり、1回更新してもまだ残っている場合があります。気になる方は手動で「更新プログラムのチェック」をクリックすると最新のプログラムが追加配信される場合もあるので試してみてください。

「更新プログラムのチェック」を押して、このように「お使いのデバイスは最新の状態です。」と表示されれば、現時点でパソコンは最新の状態となります。

新Microsoft Edge、Chrome、Firefox、Adobe関連、Javaなどのアップデートもお忘れなく。「MyJVN バージョンチェッカ」の使用がおすすめ

その他、新Microsoft Edge、Google Chrome、Firefox、Adobe関連、Javaなどの更新プログラムも随時提供されています。これらもきちんと更新しておきましょう。ブラウザ関連も重大な脆弱性が度々発覚しています。十分ご注意ください。

これらの更新の確認には、個人的に「MyJVN バージョンチェッカ」の活用がおすすめ。手軽に更新状況が確認できますよ。月に1度は確認しておくと安心です。

起動するとこのようにチェックされます。Windows Updateでの更新作業が完了したら、セットで確認作業を行うことを強く推奨します。

※「MyJVN バージョンチェッカ」でエラーが出る場合は、最新バージョンに更新して再度お試しください。

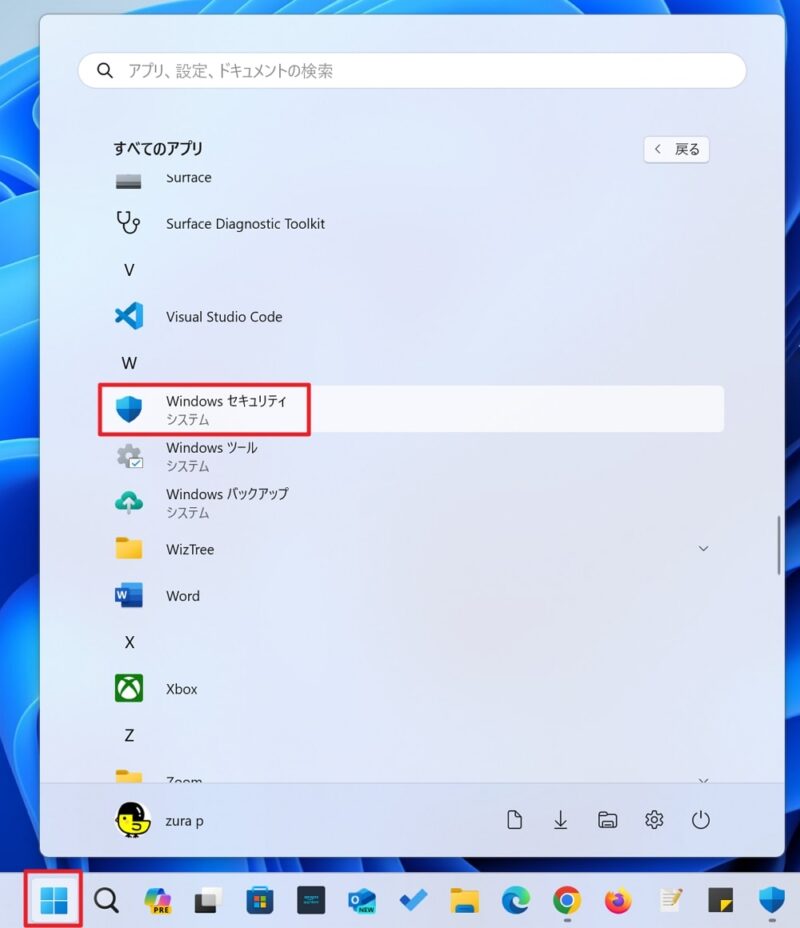

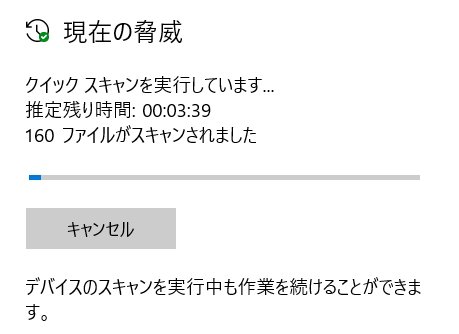

「Windows セキュリティ」で月に1度は全ファイルのセキュリティ検査をしておくと安心

全てのアップデート作業が完了したら、念のために「Windows セキュリティ」および「Microsoft Defender」でPC内の全ファイルのセキュリティ検査しておくと安心です。市販のウイルス対策ソフトとの併用も可能。月に1度は習慣づけておくと良いかもしれませんね。

※稀に誤検出がおこる可能性もあります。必要に応じてご使用ください。

【スタート】ボタンをクリックし、アプリ一覧から【Windows セキュリティ】を選択してクリックします。

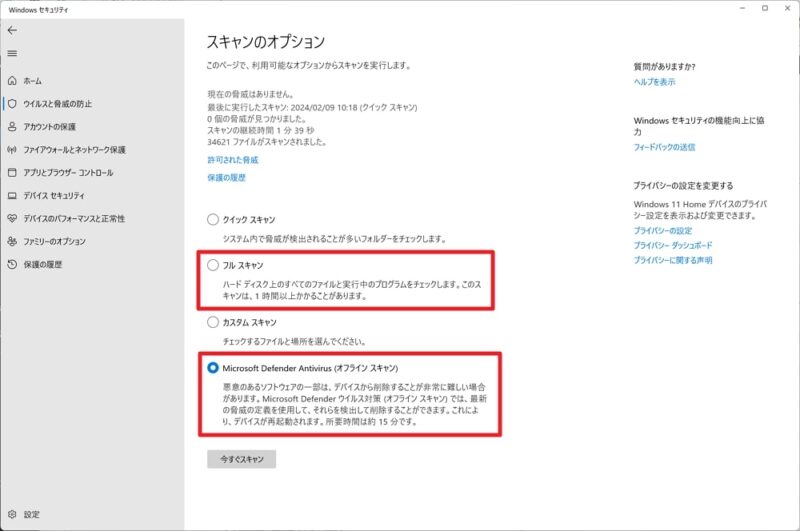

左メニューの【ウイルスと脅威の防止】、もしくはアイコンをクリックすると、【ウイルスと脅威の防止】画面が開きます。ここで他の市販アプリを使っている場合は以下のような画面になるので、サクッとPCをスキャンしたい場合は【①クイックスキャン】を。より詳細にスキャンしたい場合は【②スキャンのオプション】をクリックしましょう。

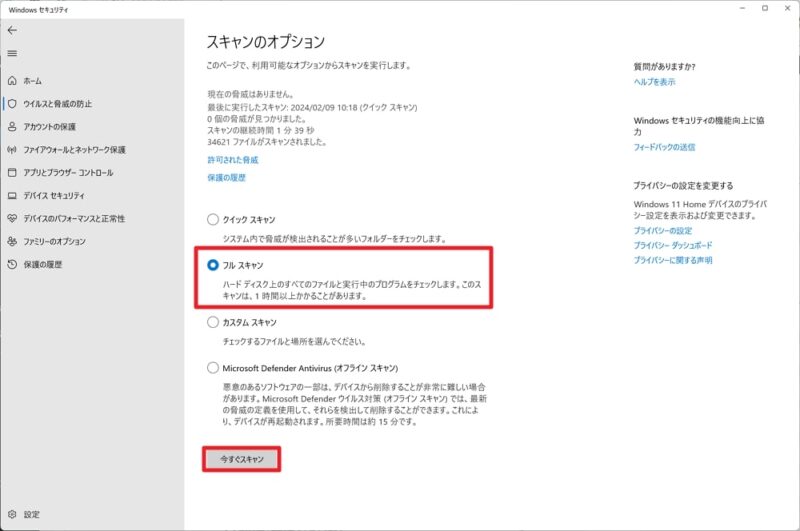

【スキャンのオプション】では以下の画面が開きます。ここで【フルスキャン】は時間が掛かりますが、定期的に行っておくのがおすすめ。また、【Microsoft Defender Antivirus(オフライン スキャン)】は、PCを再起動して特殊なスキャンが行えます。時間に余裕があれば、それぞれ行っておくと良いでしょう。

実際にスキャンを行う場合は、希望のスキャンを選択し、下部の【今すぐスキャン】をクリックすればOK。

後はスキャンが終了するまで待ちましょう。

月に1度のパソコンメンテナンスとして、各種アップデート作業やウイルスチェックをぜひこの機会に行っておきましょう。

また、「Windows 10 May 2020 Update」から、新たに「Windows セキュリティ」に「評価ベースの保護」が追加されています。これを有効にしておくと「望ましくないアプリ(PUA)」をブロックできるので、興味のある方は試してみてくださいね。

併用を推奨!「am I infected?」でIoT機器の無料検査も定期的に行っておこう!

2022年2月24日から、横浜国立大学 情報・物理セキュリティ研究拠点がIoT機器のマルウェア感染と脆弱性を確かめる無料検査サービス「am I infected?」を開始しています。

PCはもちろん、iPhoneやAndroidスマホ、タブレットなどから簡単に利用できるので、上記の「Microsoft Defender」でのウイルスチェックと併せて利用しておくと良いでしょう。

利用方法は過去記事をご参照くださいね。

コメント

Windows 11 バージョン23H2/22H2になので「KB5040442」のインストールが終わりました。特に不具合はありません。不具合ではないと思いますが、一つだけ今までと違うことがありました。インストールしてからあとのことですが、「バッテリーが少なくなっています」というのが出ました。タスクバーにあるバッテリーのアイコンがたしかにバッテリーの少なさを表しています。さっきまで98%とか95%とかでしたが急に少なくなったということになっています。再起動したら、いつものバッテリーの量に戻りました。その後は何事もなく、今まで通りで異常はありません。

お疲れ様です!

バッテリーの件はまた何かあれば教えてくださいね!