2026年1月14日、マイクロソフトが1月の月例セキュリティ更新プログラム/ Windows Update の配信を開始しました。Windows 11 バージョン24H2/25H2には「KB5074109」が、Windows 10 バージョン22H2(ESU)には「KB5073724」が配信されます。

今月の月例パッチ/更新プログラムでは114件の脆弱性が修正されています。この中には3件のゼロデイ脆弱性の修正が含まれているため、早急な対処が必要です。

今回修正されたゼロデイ脆弱性は以下の通りです。

- CVE-2023-31096 MITRE: CVE-2023-31096 Windows Agere ソフト モデム ドライバーの特権昇格の脆弱性

- CVE-2026-21265 セキュア ブート証明書の有効期限切れによるセキュリティ機能バイパスの脆弱性

- CVE-2026-20805 デスクトップ ウィンドウ マネージャーの情報漏えいの脆弱性

脆弱性情報公開後は積極的に悪用される危険性もさらに高まります。現在アップデートを適用する時間がある方は、以下の通り「更新プログラム」をチェックして速やかに適用しておくことを推奨いたします。

Microsoftの月例パッチ以外にも、「Adobe」関連や「Microsoft Edge」「Chrome」「Firefox」などの各種ブラウザ向けアップデートは随時配信されています。「MyJVN バージョンチェッカ」などを使ってしっかり最新の状態にアップデートしておきましょう。

次回のWindows Update/月例セキュリティ更新プログラムの配信日は、2026年2月11日(水)予定となっています。

- Windows 11 24H2/25H2:KB5074109の概要

- Windows 10 ESU:KB5073724の概要

- 2026年1月「Windows Update」での不具合について

- 2026年1月の「月例パッチ/Windows Update」の配信内容/セキュリティ更新プログラム一覧

- 2026年1月の「月例パッチ/Windows Update」その他の注意点や脆弱性に関する注意喚起情報まとめ

- Windows 10がサポート終了!今後もPCを使い続けるために今すぐとるべき対処方法まとめ!

- 新Microsoft Edge、Chrome、Firefox、Adobe関連、Javaなどのアップデートもお忘れなく。「MyJVN バージョンチェッカ」の使用がおすすめ

- 「Windows セキュリティ」で月に1度は全ファイルのセキュリティ検査をしておくと安心

- 併用を推奨!「am I infected?」でIoT機器の無料検査も定期的に行っておこう!

Windows 11 24H2/25H2:KB5074109の概要

Windows 11 24H2/25H2向けの更新プログラム「KB5074109」では、セキュリティ更新と以下の不具合改善が行われています。

- Windowsオペレーティングシステムのセキュリティ問題に対処。

- [互換性]

このアップデートにより、以下のモデムドライバが削除されます: agrsm64.sys (x64)、agrsm.sys (x86)、smserl64.sys (x64)、smserial.sys (x86)。これらのドライバに依存するモデムハードウェアは、Windows で動作しなくなります。 - [ネットワーク(既知の問題)]

■修正: この更新プログラムは、Windows Subsystem for Linux(WSL)のミラーリングされたネットワークが失敗し、「ホストへのルートがありません」というエラーが発生し、Windowsホストが接続された状態であってもVPN接続経由で企業リソースにアクセスできなくなる可能性がある問題に対処します。この問題は、KB5067036のインストール後に発生する可能性があります。

■修正: この更新プログラムは、Azure Virtual Desktop 環境でRemoteApp の 接続に失敗する可能性がある問題に対処します。この問題は、 KB5070311のインストール後に発生する可能性があります。 - [電源とバッテリー] 修正:

このアップデートでは、ニューラル・プロセッシング・ユニット(NPU)搭載デバイスがアイドル時に電源オンのままになる可能性がある問題が修正されています。この問題は電力パフォーマンスに影響を与える可能性があります。 - [セキュアブート]

今回の更新以降、Windows 品質更新プログラムには、新しいセキュアブート証明書を自動的に受信できるデバイスを識別する、信頼性の高いデバイスターゲティングデータのサブセットが含まれるようになりました。デバイスは、十分な更新成功信号を示した場合にのみ新しい証明書を受信するため、安全かつ段階的な展開が保証されます。 - [Windows 展開サービス (WDS)]

この更新プログラムにより、WDS の動作が変更され、ハンズフリー展開機能がデフォルトでサポートされなくなります。IT 管理者向けの詳細なガイダンスは、「Windows 展開サービス (WDS) ハンズフリー展開強化ガイダンス」でご覧いただけます。 - [WinSqlite3.dll] 修正:

Windows コアコンポーネントである WinSqlite3.dll が更新されました。以前は、一部のセキュリティソフトウェアがこのコンポーネントを脆弱であると検出していた可能性があります。

Windows 10 ESU:KB5073724の概要

Windows 10 22H2(ESU)向けの更新プログラム「KB5073724」では、セキュリティ更新と以下の不具合改善が行われています。

- Windowsオペレーティングシステムのセキュリティ問題に対処。

- [ドライバー]

このアップデートにより、以下のモデムドライバーが削除されます: agrsm64.sys (x64)、agrsm.sys (x86)、smserl64.sys (x64)、smserial.sys (x86)。これらの特定のドライバーに依存するモデムハードウェアは、Windows で動作しなくなります。 - [セキュアブート]

今回の更新以降、Windows 品質更新プログラムには、新しいセキュアブート証明書を自動的に受信できるデバイスを識別する、信頼性の高いデバイスターゲティングデータのサブセットが含まれます。デバイスは、十分な更新成功信号を示した場合にのみ新しい証明書を受信するため、安全かつ段階的な展開が保証されます。 - [WinSqlite3.dll] 修正:

Windows コアコンポーネントである WinSqlite3.dll が更新されました。以前は、一部のセキュリティソフトウェアがこのコンポーネントを脆弱であると検出していた可能性があります。

2026年1月「Windows Update」での不具合について

2026年1月の「Windows Update」では、現時点で以下の既知の不具合情報が入ってきております。今後も不具合情報が入り次第、このページに追記していきます。

※このページを再訪問した際は、念のためにブラウザの【更新】を行ってください。ブラウザキャッシュの関係で、最新の情報が表示されない場合があります。

ロック画面のサインインオプションでパスワードアイコンが表示されない、または見えない場合がある

■不具合の内容:

2025年8月のセキュリティ関連以外のプレビュー更新プログラム(KB5064081)以降の更新プログラムをインストールした後、ロック画面のサインインオプションにパスワードアイコンが表示されない場合があります。アイコンが表示されるはずの場所にマウスポインターを合わせると、パスワードボタンがまだ表示されていることがわかります。このプレースホルダーを選択すると、パスワード入力ボックスが開き、パスワードを入力できます。パスワードを入力後、通常どおりサインインできます。

個人デバイスでWindows HomeまたはProエディションを使用している場合、この問題が発生する可能性は非常に低いです。この問題は主に企業または管理されたIT環境に影響します。

■回避策:

この問題は、既知の問題のロールバック (KIR)を使用することで軽減されます。

IT部門が管理する企業内デバイスで、影響を受ける更新プログラムをインストールしてこの問題が発生した場合、IT管理者は以下のグループポリシーをインストールして構成することで問題を解決できます。この特別なグループポリシーは、「コンピューターの構成」 > 「管理用テンプレート」 >「<下記のグループポリシー名>」にあります。

これらの特別なグループ ポリシーの展開と構成については、「グループ ポリシーを使用して既知の問題のロールバックを展開する方法」を参照してください。

グループ ポリシー名を含むグループ ポリシーのダウンロード:

Windows 11 バージョン 24H2、Windows 11 バージョン 25H2 のダウンロード: Windows 11 24H2、Windows 11 25H2、Windows Server 2025 KB5072033 251202_18051 既知の問題のロールバック

Windows Subsystem for Linux のミラーネットワークが失敗する可能性がある

■不具合の内容:

2025年10月28日にリリースされた2025年10月のWindows非セキュリティ更新プログラム(KB5067036 )以降の更新プログラムをインストールした後、Windows Subsystem for Linux(WSL)のミラーリングネットワークモードにより、一部のサードパーティ製VPNで問題が発生する可能性があります。この問題が発生すると、Windowsホストが同じ宛先にアクセスできるにもかかわらず、「ホストへのルートがありません」というエラーが表示される場合があります。その結果、VPN経由で企業リソースにアクセスできなくなり、VPNに依存するサービスで障害が発生する可能性があります

注: Windows Home または Pro エディションのホームユーザーがこの問題に遭遇する可能性は低いです。この問題は主に、DirectAccess を含む VPN 経由の企業リソースへの接続に影響します。

■対処状況:

この問題は現在調査中であり、追加情報が入手でき次第共有されます。

Azure Virtual Desktop と Windows 365 での接続と認証の失敗

■不具合の内容:

2026 年 1 月 13 日にリリースされた2026 年 1 月のセキュリティ更新プログラム ( KB5074109 ) をインストールした後、Windows クライアント デバイス上の Windows アプリを使用してリモート デスクトップ接続中に資格情報プロンプト エラーが発生し、Azure Virtual Desktop および Windows 365 に影響を及ぼしました。この問題は特定の Windows ビルド上の Windows アプリに影響し、サインイン エラーを引き起こします。

■回避策:

影響を受ける場合は、回避策として次のいずれかの接続オプションを使用してください。

- 従来のクライアントを使用する:

「Windows App」ではなく、「リモート デスクトップ クライアント (MSRDC)」を使用して接続してください。 - Web版を使用する:

ブラウザから以下のリンクへアクセスして接続してください。

Windows App Web Client (windows.cloud.microsoft)

■対処状況:

この問題は現在調査中であり、追加情報が入手でき次第共有されます。現在、問題解決に向けて積極的に取り組んでおり、近日中にアウトオブバンド(OOB)アップデートをリリースする予定です。詳細は、準備が整い次第お知らせいたします。

この問題は KB5077744で解決されています。※Windows 11 24H2/25H2向けリンクです。

■影響を受けるプラットフォーム:

クライアント: Windows 11 バージョン 25H2、Windows 11 バージョン 24H2、Windows 11 バージョン 23H2、Windows 10 バージョン 22H2、Windows 10 バージョン 21H2、Windows 10 Enterprise LTSC 2019、Windows 10 Enterprise LTSC 2016

サーバー: Windows Server 2025、Windows Server 2022、Windows Server 2019

クラウドベースのストレージにファイルを保存すると、アプリが応答しなくなる可能性がある

■不具合の内容:

2026 年 1 月 13 日以降にリリースされた Windows 更新プログラム ( KB5074109 ) をインストールすると、OneDrive や Dropbox などのクラウド バックアップ ストレージからファイルを開いたり、そこにファイルを保存したりするときに、一部のアプリケーションが応答しなくなったり、予期しないエラーが発生したりすることがあります。

たとえば、PST ファイルを OneDrive に保存する Outlook の一部の構成では、タスク マネージャーでプロセスを終了するかシステムを再起動しない限り、Outlook が応答しなくなり、再起動できなくなることがあります。さらに、送信済みメールが「送信済みアイテム」フォルダーに表示されなくなったり、以前にダウンロードしたメールが再度ダウンロードされたりする場合があります。影響を受ける Outlook の構成は主に従来の Outlook に関係しており、これは通常、エンタープライズ ライセンスに関連付けられており、ほとんどの Windows のホーム インストールには含まれていません。Outlook の構成を確認するには、「新しい Outlook と従来の Outlook の機能比較」を参照してください。

■解決:

この問題は、2026 年 1 月 24 日にリリースされた帯域外 (OOB) 更新プログラム ( KB5078127 ) およびこの日以降にリリースされた更新プログラムで解決されています。

Windows Update 設定([設定] > [Windows Update ])で「最新の更新プログラムが利用可能になったらすぐに入手する」をオンにしている場合は、この更新プログラムが自動的に適用されます。デバイスでこのトグルがオフになっている場合は、[設定] > [Windows Update ] に移動し、 [ダウンロードとインストール]を選択することで、手動で更新プログラムをインストールできます。この更新プログラムは、この問題の原因となった 1 月にリリースされた更新プログラムのいずれかをインストールした場合にのみ Windows Update に表示されます。

重要な改善とこの問題の解決(この問題を含む)が含まれているため、デバイスの最新のアップデートをインストールすることをお勧めします。

OOBアップデートをまだインストールしていないデバイスの場合、Outlook固有のシナリオに対するオプションの回避策があります。Outlook PSTファイルをOneDriveから移動することで、この問題を解決できるはずです。手順については、「 OneDriveからOutlook .pstデータファイルを削除する方法」のドキュメントをご覧ください。また、メールプロバイダーがサポートしている場合は、Webメール経由でメールアカウントに引き続きアクセスできます。

■影響を受けるプラットフォーム:

- クライアント: Windows 11 バージョン 25H2、Windows 11 バージョン 24H2、Windows 11 バージョン 23H2、Windows 10 バージョン 22H2、Windows 10 Enterprise LTSC 2021、Windows 10 Enterprise LTSC 2019

- サーバー: Windows Server 2025、Windows Server バージョン 23H2、Windows Server 2022、Windows Server 2019

参考:Windows 11/10に関する不具合情報

Windows 11/10に関する不具合情報はマイクロソフト公式サイトにてご確認ください。

※「更新プログラム」適用で不具合が発生した場合、不具合の原因となる「更新プログラム」が分かっているなら、手動でアンインストールすることで不具合が解消する場合があります。その際には以下の記事を参考に対処してみてください。

- Windows 11:Windows Update適用後、不具合が出た際に特定の更新プログラムをアンインストールする方法

- Windows 10:「インストールされた更新プログラム」を手動でアンインストール/削除する方法

2026年1月の「月例パッチ/Windows Update」の配信内容/セキュリティ更新プログラム一覧

2026年1月の「月例パッチ/Windows Update」が配信開始になりました。配信内容/セキュリティ更新プログラム一覧は以下の通りです。

■対象:Windows 11 v25H2, v24H2, v23H2

■最大深刻度:緊急

■最も大きな影響:リモートでコードの実行が可能

■関連するサポート技術情報またはサポートの Web ページ:

v25H2, v24H2 5074109

v23H2 5073455

■対象:Windows Server 2025

(Server Core installation を含む)

■最大深刻度:緊急

■最も大きな影響:リモートでコードの実行が可能

■関連するサポート技術情報またはサポートの Web ページ:

5073379

■対象:Windows Server 2022, 23H2

(Server Core installation を含む)

■最大深刻度:緊急

■最も大きな影響:リモートでコードの実行が可能

■関連するサポート技術情報またはサポートの Web ページ:

Windows Server 2022, 5073457

Windows Server 23H2, 5073450

■対象:Windows Server 2019, 2016 (Server Core installation を含む)

■最大深刻度:緊急

■最も大きな影響:リモートでコードの実行が可能

■関連するサポート技術情報またはサポートの Web ページ:

Windows Server 2019, 5073723

Windows Server 2016, 5073722

■対象:Microsoft Office

■最大深刻度:緊急

■最も大きな影響:リモートでコードの実行が可能

■関連するサポート技術情報またはサポートの Web ページ:

https://learn.microsoft.com/officeupdates

■対象:Microsoft SharePoint

■最大深刻度:重要

■最も大きな影響:リモートでコードの実行が可能

■関連するサポート技術情報またはサポートの Web ページ:

https://learn.microsoft.com/officeupdates/sharepoint-updates

■対象:Microsoft SQL Server

■最大深刻度:重要

■最も大きな影響:特権の昇格

■関連するサポート技術情報またはサポートの Web ページ:

https://learn.microsoft.com/sql

■対象:Microsoft Azure

■最大深刻度:重要

■最も大きな影響:リモートでコードの実行が可能

■関連するサポート技術情報またはサポートの Web ページ:

https://learn.microsoft.com/azure

データ引用元:2026 年 1 月のセキュリティ更新プログラム (月例)|Microsoft Security Response Center

Windows:2026年1月のゼロデイ脆弱性に関する情報

2026年1月の月例パッチでは、3つのゼロデイ脆弱性が修正されています。

これらの脆弱性は更新プログラムが公開されるよりも前に悪用や脆弱性の詳細が一般へ公開されていることが確認されており、早急なアップデートの適用が必須です。

CVE-2023-31096 MITRE: CVE-2023-31096 Windows Agere ソフト モデム ドライバーの特権昇格の脆弱性

マイクロソフトは、 2025年10月の月例パッチの一環として、サポート対象の Windows バージョンに同梱されているサードパーティ製の Agere モデム ドライバーに存在する、積極的に悪用される脆弱性について警告し、将来のアップデートでそれらの脆弱性を削除すると発表しました。

これらの脆弱性は、侵害されたシステムの管理者権限を取得するために悪用されました。

本日の月例パッチ アップデートの一環として、Microsoft はこれらの脆弱なドライバーを Windows から削除しました。

CVE-2026-21265 セキュア ブート証明書の有効期限切れによるセキュリティ機能バイパスの脆弱性

Microsoft は、2011 年に発行された Windows セキュア ブート証明書の有効期限が近づいており、更新されていないシステムでは脅威アクターがセキュア ブートをバイパスするリスクが高まっていると警告しています。

次の証明書の有効期限が近づいています

| 証明機関(CA) | 位置 | 目的 | 有効期限 |

|---|---|---|---|

| マイクロソフトコーポレーション KEK CA 2011 | 高エネルギー加速器研究機構(KEK) | DBとDBXのサインアップデート | 2026年6月24日 |

| マイクロソフトコーポレーション UEFI CA 2011 | DB | サードパーティのブートローダー、オプション ROM などに署名します。 | 2026年6月27日 |

| Microsoft Windows プロダクション PCA 2011 | DB | Windowsブートマネージャーに署名する | 2026年10月19日 |

セキュリティ更新プログラムは、影響を受ける証明書を更新して、セキュア ブートの信頼チェーンを維持し、ブート コンポーネントの継続的な検証を可能にします。

CVE-2026-20805 デスクトップ ウィンドウ マネージャーの情報漏えいの脆弱性

Microsoft は、デスクトップ ウィンドウ マネージャーで頻繁に悪用される情報漏洩の脆弱性を修正しました。

「デスクトップ ウィンドウ マネージャーで機密情報が権限のない人物に公開されると、権限のある攻撃者がローカルで情報を漏洩する可能性があります」と Microsoft は説明しています。

マイクロソフトによれば、この脆弱性を悪用すると、攻撃者はリモート ALPC ポートに関連付けられたメモリ アドレスを読み取ることができるようになるとのこと。

マイクロソフトは、この脆弱性は Microsoft Threat Intelligence Center (MSTIC) と Microsoft Security Response Center (MSRC) に起因するものとしていますが、この脆弱性がどのように悪用されたかについては明らかにしていません。

2026年1月:他社の公開している主なセキュリティ情報

マイクロソフト以外の主要メーカーが公開している2026年1月のセキュリティ情報は以下の通りです。AndroidやiPhoneなどを利用中のユーザーもアップデートを忘れずに適用しておきましょう。

- Adobe は 、InDesign、Illustrator、InCopy、Bridge、Substance 3D Modeler、Substance 3D Stager、Substance 3D Painter、Substance 3D Sampler、Coldfusion、および Substance 3D Designer のセキュリティ アップデートをリリースしました。

- シスコは 、公開された概念実証コードを含む、アイデンティティサービスエンジン(ISE)の脆弱性に対するセキュリティアップデートをリリースしました。

- Fortinet は 、2 件の RCE の修正を含む複数の製品に対するセキュリティ アップデートをリリースしました。

- D-Link は、積極的に悪用されている新たな脆弱性が、サポート終了したルーターに影響を与えることを確認しました。

- Google はAndroid の 1 月のセキュリティ情報をリリースしました。これには、Dolby コンポーネントに影響を及ぼす重大な「DD+ コーデック」の欠陥に対する修正が含まれています。

- jsPDF は、PDF 生成中にサーバーから任意のファイルを密輸するために使用される可能性のある重大な脆弱性を修正しました。

- n8n は、 サーバーの乗っ取りに使用できる「Ni8mare 」と呼ばれる最も深刻度の高い脆弱性を修正しました。

- SAP は、SAP Solution Manager の 9.9/10 コード インジェクション欠陥の修正を含む、複数の製品に対する1 月のセキュリティ アップデートをリリースしました。

- ServiceNow は 、ServiceNow AI プラットフォームにおける重大 な権限昇格の脆弱性を公開しました。

- トレンドマイクロは、 攻撃者が SYSTEM 権限で任意のコードを実行できる可能性がある、Apex Central (オンプレミス) の重大なセキュリティ欠陥を修正しました。

- Veeam は 、重大な RCE 脆弱性を含む、バックアップ & レプリケーション ソフトウェアの複数のセキュリティ上の欠陥を修正するセキュリティ アップデートをリリースしました。

2026年1月の「月例パッチ/Windows Update」その他の注意点や脆弱性に関する注意喚起情報まとめ

2026年1月の「月例パッチ/Windows Update」のその他の注意点や脆弱性に関する注意喚起をまとめておきます。

■今月のセキュリティ更新プログラムで修正された脆弱性のうち、以下の脆弱性は更新プログラムが公開されるよりも前に悪用が行われていることが確認されています。ユーザーは、更新プログラムの適用を早急に行ってください。脆弱性の詳細は、各 CVE のページを参照してください

- CVE-2023-31096 MITRE: CVE-2023-31096 Windows Agere ソフト モデム ドライバーの特権昇格の脆弱性

- CVE-2026-21265 セキュア ブート証明書の有効期限切れによるセキュリティ機能バイパスの脆弱性

- CVE-2026-20805 デスクトップ ウィンドウ マネージャーの情報漏えいの脆弱性

以下、その他の既知の注意点をまとめておきます。

まずはWindowsのサービス終了のお知らせから。

ついにWindows 10のセキュリティサポートが2025年10月15日のパッチ配信をもって終了となりました。何も対策せずに使い続けることは非常に危険です。必ずなんらかの対処方法を至急とるようにしてください。

※下部で一般的な対処方法をご紹介しています。

Windows 11 23H2 Home/Proは、2025年11月12日にサポート終了となりました。利用中の方は早急に最新バージョンに更新しておいてください。

その他のWindows OSに関するサービス終了情報は以下の通りです。

■Windows 10 Enterprise and Education、Version 1909、Windows 10 Home and Pro、Version 20H2、Windows 10 IoT Enterprise、Version 1909のサポートが2022年5月10日で終了しました。

■Windows 10 Enterprise and Education、Version 21H1、Windows 10 Home and Pro、Version 21H1、Windows 10 IoT Enterprise、Version 21H1のサポートは2022年12月14日で終了しました。

■Windows 7 拡張セキュリティ更新プログラム 3年目、およびWindows 8.1のサポートは2023年1月10日で終了しました。

■Windows 10 version 20H2 Enterprise/Educationのサポートは2023年5月9日に終了しました。

■Windows 10 version 21H2 のサポートは6月14日をもって終了しました。

■Windows Server 2012 / 2012 R2のサポートが2023年10月10日(米国時間)に終了しました。

■Windows 11 Version 21H2 は、2023年10月10日にサービス終了しました。

■Windows 10 21H2 Enterprise/Educationエディションが2024年6月11日にサービス終了しました。

■Windows 11 21H2 Enterprise/Education/IoT Enterpriseエディションは、2024年10月8日でサービス終了となりました。

■Windows 11 22H2 Home/Proエディションは、2024年10月8日でサービス終了となりました。

■Windows 10 Enterprise and Education/Windows 10 Home and Pro/Windows 10 IoT Enterpriseは、2025年10月14日でサービス終了となりました。

■Windows 11 Home および Pro Version 23H2は、2025年11月11日でサービス終了となりました。

参考:

■2024 年にサポートが終了する製品|Microsoft

■2025 年にサポートが終了する製品|Microsoft

■2026 年にサポートが終了する製品|Microsoft

いずれも該当バージョンを使用中の方は速やかに最新バージョンにアップデートしましょう。

次にOfficeに関する情報です。

Microsoft Office 2016/Microsoft Office 2019は、2025年10月14日をもってサポート終了しました。

今後はテクニカルサポート、セキュリティ修正プログラム、不具合の修正などが一切提供されなくなり、利用を続けることは非常に危険です。出来るだけ早急に「Office 2024」やサブスク型の「Office 365」に乗り換えましょう。「Office 365 Personal」はPC(Windows, Mac)、タブレット(iPad、Android、Windows)、スマートフォンに何台でもインストール可能(同時利用可能台数5台)なので、環境によっては案外お得かもしれません。企業でも案外無頓着な事例を今まで多数見てきました。「とりあえずサポートが切れても動けば良い」などと安易に考えず、早急に対処するようお願いします。

※サポートが終了すると、PCを常に最新の情報に保つためのセキュリティ更新プログラムの提供が停止し、使用中のPCが重大なリスクにさらされ続ける事になります。

ちなみに現在管理人は、Windows 11搭載の「Surface Pro 8」を購入て愛用しています。なかなか良い仕上がりで満足していますよ。

以前購入した「Surface Laptop 3 15インチ」モデルもなかなか素晴らしい仕上がりでした。気になる方はレビューをまとめているのでご参考に。

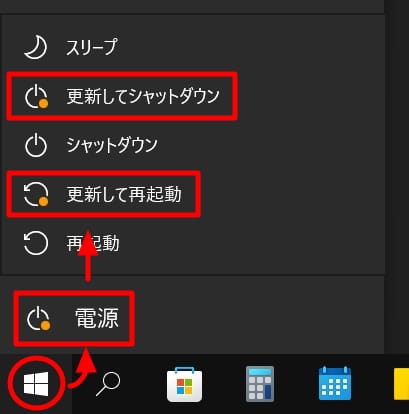

なお、日ごろスリープをメインにパソコンを運用している場合は、今日だけでも必ず更新を確認し、指示に従ってPCを再起動してください。スリープのままではきちんと更新が適用されない場合もあるのでご注意を。

Windows 10の場合は、再起動等が必要な場合は以下のような更新通知アイコンが表示されるようになっています。速やかに再起動させましょう。

【スタートボタン>電源】と進み、以下のような【更新してシャットダウン】【更新して再起動】の指示が出ている場合は、速やかに指示通り再起動などを行うようにしましょう。

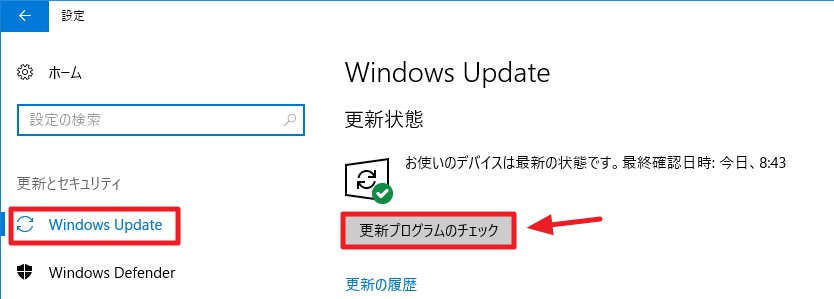

もしも久しぶりにパソコンを起動した際などは、「Windows Update」によるアップデートが複数回溜まっている場合もあり、1回更新してもまだ残っている場合があります。気になる方は手動で「更新プログラムのチェック」をクリックすると最新のプログラムが追加配信される場合もあるので試してみてください。

「更新プログラムのチェック」を押して、このように「お使いのデバイスは最新の状態です。」と表示されれば、現時点でパソコンは最新の状態となります。

Windows 10がサポート終了!今後もPCを使い続けるために今すぐとるべき対処方法まとめ!

ついにWindows 10がサポート終了となりました。とは言え、まだ動いているパソコンを捨てるのは勿体ないとお考えの方も多いことでしょう。

そこで、今後もWindows 10 PCを使い続けるために今すぐとるべき対処方法をまとめておくので、参考にしてみてください。

Windows 10 ESU(延長サポートサービス)に申し込む

個人的にはこれが一番おすすめの方法。1年間の期間限定ではありますが、Windows バックアップの設定を行うだけで、Windows 10 ESUを無料で1年間利用できます。

Windows 10をWindows 11にアップグレードする

可能ならWindows 10 PCをWindows 11にアップグレードすると、今後も長く利用できますが、おそらく現在もWindows 11にアップグレードしていない方の多くは、パソコンがアップグレード非対応(要件を満たさない)のためかと思います。

しかし、一応Microsoft公式提供の手段を使って、非対応のWindows 10を無理やりWindows 11にアップグレードすることは可能です。

とは言え、利用していて不具合が出る可能性もありますし、突然アップデートが適用できなくなる可能性もあります。利用は自己判断のもとでお願いいたします。

LinuxやChromeOS Frexに乗り換える

いっそのこと、Windows OSを捨て、LinuxやChromeOS Frexなど他のOSに乗り換えるという方法もあります。ただし、パソコンを初期化してインストールし直す必要があるのと、新しいOSの操作方法になれる必要があります。

とは言え、今後もパソコンが動く限り使い続けたいなら、一考の価値はあるでしょう。

インターネット接続を切ってローカルで使う

何も対処はしたくない、面倒だ、でもWindows 10 PCを使い続けたい、そんな場合は、最終手段としてインターネット接続を切ってローカルで使い続けるという方法もあります。

有線接続ならLANケーブルを抜く、無線接続ならWi-Fiのスイッチを切る、など、絶対にインターネットに繋がらない設定を行っておきましょう。

とは言え、これはあくまでも最終手段。ちょっとだけなら良いだろうとついついネットに繋げちゃう可能性もあるので、個人的には推奨できない方法ではありますが、例えばスマホの写真や動画のバックアップや年賀状作成など、ネットに繋がっていなくても利用できる使い方をするなら考えてみてください。

なお、いくらネット接続を切っていても、セキュリティ上は非常に危険な状態です。USBメモリなどを介してウイルス感染する可能性もあるので、絶対に会社のデータを扱うなどすることはやめておきましょう。

【警告】何もせずWindows 10 PCを使い続けるのは絶対にだめ!【危険】

ということで、なんの対処もせずに今後もWindows 10 PCを使い続けるのは非常に危険です。ネットに接続しているだけでウイルスに感染する可能性もあります。個人情報やクレジットカード情報などが漏洩するだけでなく、サイバー攻撃の踏み台にされる可能性もあります。

なんの対処もせずにWindows 10 PCを使い続けることは絶対にやめましょう!!

パソコンがある程度古くなっている、動作も遅いなどの場合は、素直にパソコンの買い替えもご検討くださいませ。

>> Amazonでお得なWindows 11搭載パソコンをチェック

新Microsoft Edge、Chrome、Firefox、Adobe関連、Javaなどのアップデートもお忘れなく。「MyJVN バージョンチェッカ」の使用がおすすめ

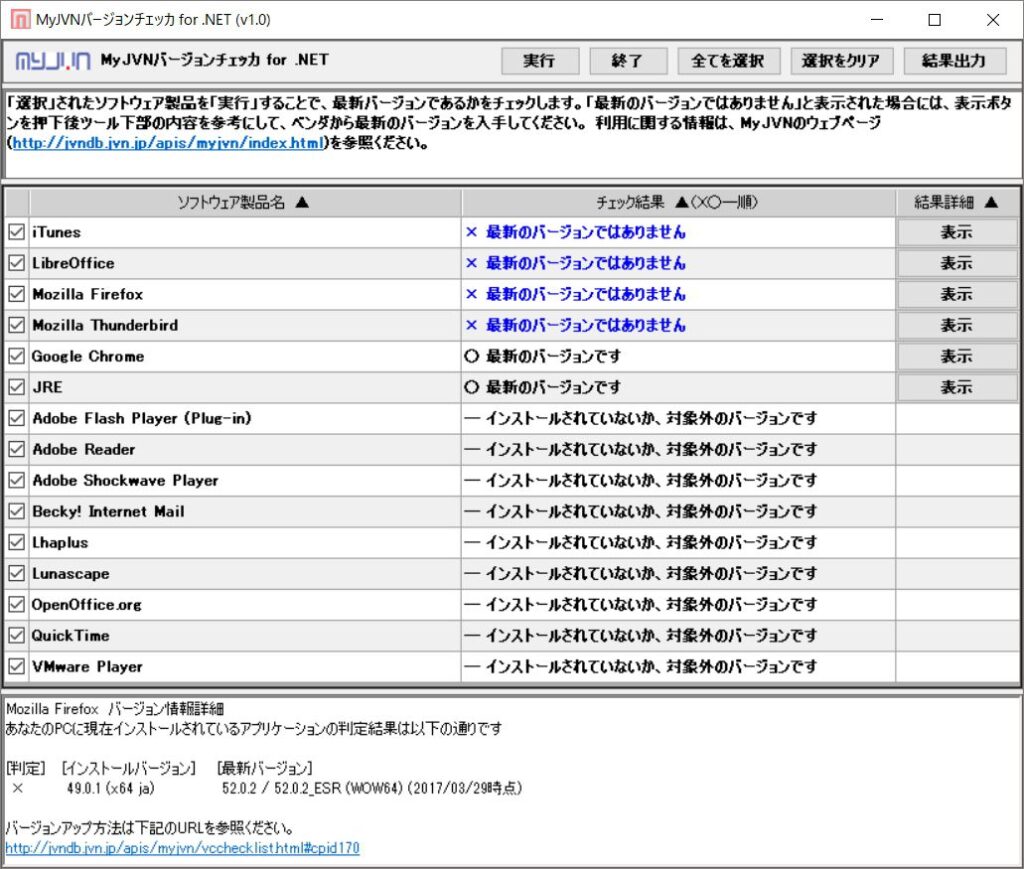

その他、新Microsoft Edge、Google Chrome、Firefox、Adobe関連、Javaなどの更新プログラムも随時提供されています。これらもきちんと更新しておきましょう。ブラウザ関連も重大な脆弱性が度々発覚しています。十分ご注意ください。

これらの更新の確認には、個人的に「MyJVN バージョンチェッカ」の活用がおすすめ。手軽に更新状況が確認できますよ。月に1度は確認しておくと安心です。

起動するとこのようにチェックされます。Windows Updateでの更新作業が完了したら、セットで確認作業を行うことを強く推奨します。

※「MyJVN バージョンチェッカ」でエラーが出る場合は、最新バージョンに更新して再度お試しください。

「Windows セキュリティ」で月に1度は全ファイルのセキュリティ検査をしておくと安心

全てのアップデート作業が完了したら、念のために「Windows セキュリティ」および「Microsoft Defender」でPC内の全ファイルのセキュリティ検査しておくと安心です。市販のウイルス対策ソフトとの併用も可能。月に1度は習慣づけておくと良いかもしれませんね。

※稀に誤検出がおこる可能性もあります。必要に応じてご使用ください。

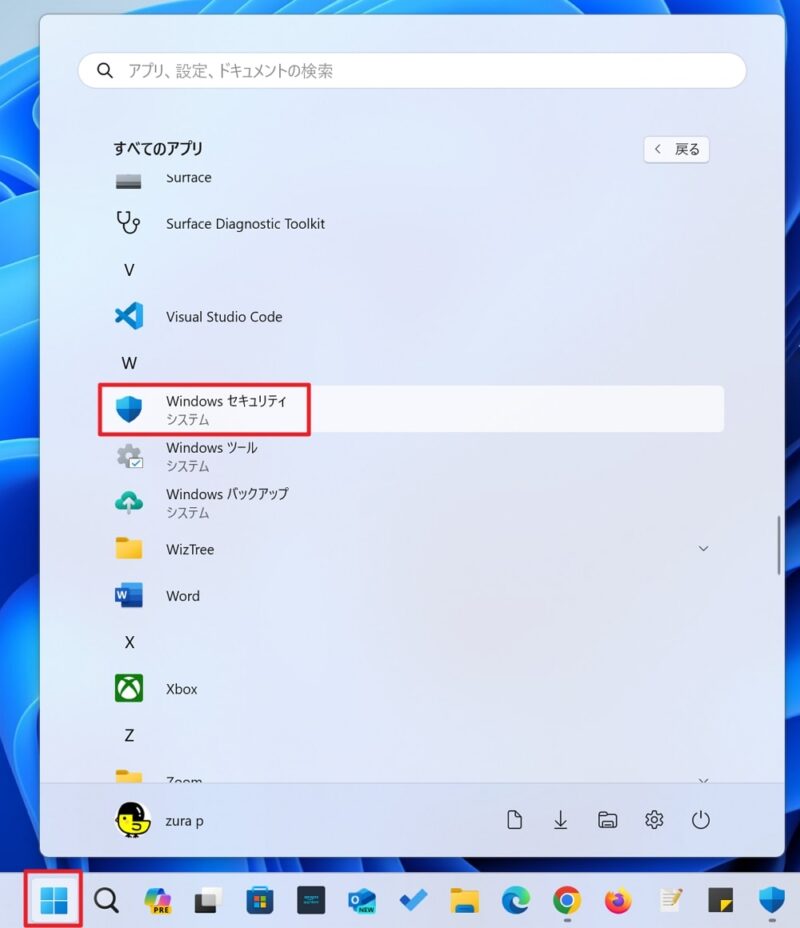

【スタート】ボタンをクリックし、アプリ一覧から【Windows セキュリティ】を選択してクリックします。

左メニューの【ウイルスと脅威の防止】、もしくはアイコンをクリックすると、【ウイルスと脅威の防止】画面が開きます。ここで他の市販アプリを使っている場合は以下のような画面になるので、サクッとPCをスキャンしたい場合は【①クイックスキャン】を。より詳細にスキャンしたい場合は【②スキャンのオプション】をクリックしましょう。

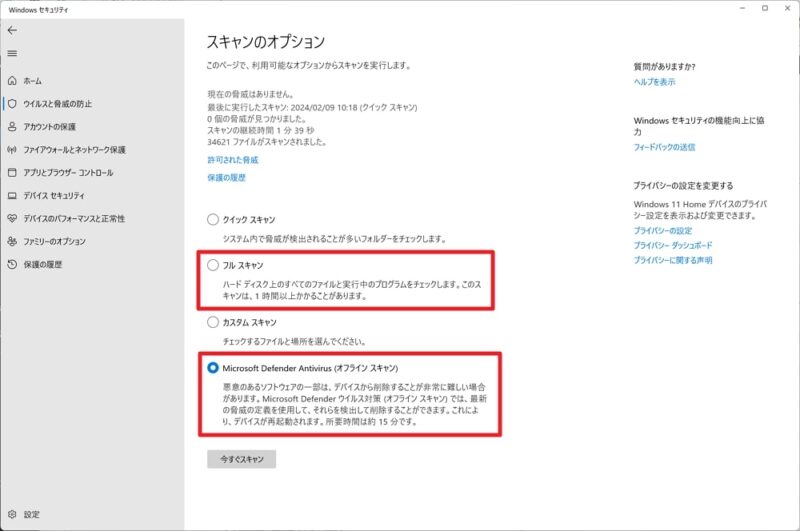

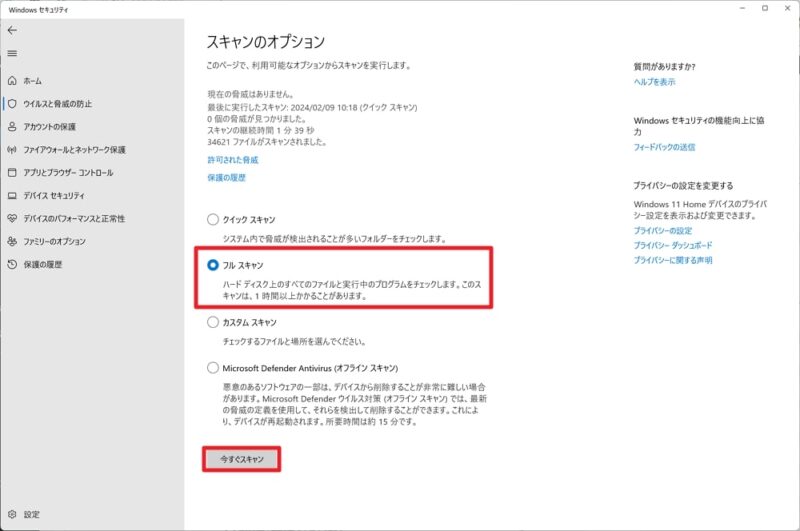

【スキャンのオプション】では以下の画面が開きます。ここで【フルスキャン】は時間が掛かりますが、定期的に行っておくのがおすすめ。また、【Microsoft Defender Antivirus(オフライン スキャン)】は、PCを再起動して特殊なスキャンが行えます。時間に余裕があれば、それぞれ行っておくと良いでしょう。

実際にスキャンを行う場合は、希望のスキャンを選択し、下部の【今すぐスキャン】をクリックすればOK。

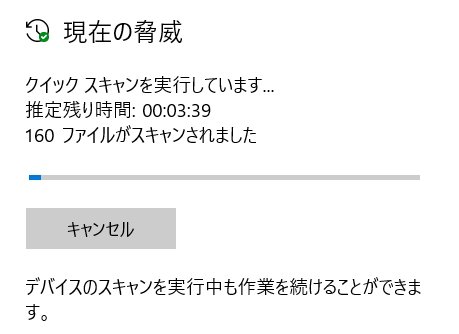

後はスキャンが終了するまで待ちましょう。

月に1度のパソコンメンテナンスとして、各種アップデート作業やウイルスチェックをぜひこの機会に行っておきましょう。

また、「Windows 10 May 2020 Update」から、新たに「Windows セキュリティ」に「評価ベースの保護」が追加されています。これを有効にしておくと「望ましくないアプリ(PUA)」をブロックできるので、興味のある方は試してみてくださいね。

併用を推奨!「am I infected?」でIoT機器の無料検査も定期的に行っておこう!

2022年2月24日から、横浜国立大学 情報・物理セキュリティ研究拠点がIoT機器のマルウェア感染と脆弱性を確かめる無料検査サービス「am I infected?」を開始しています。

PCはもちろん、iPhoneやAndroidスマホ、タブレットなどから簡単に利用できるので、上記の「Microsoft Defender」でのウイルスチェックと併せて利用しておくと良いでしょう。

利用方法は過去記事をご参照くださいね。

コメント