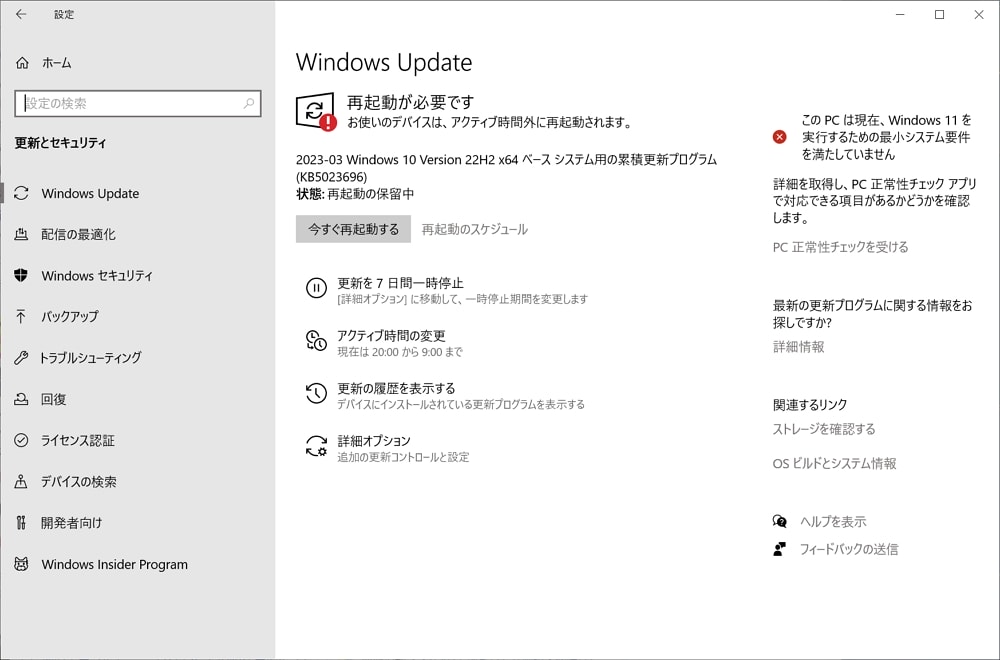

2023年3月15日、マイクロソフトが3月の月例セキュリティ更新プログラム/ Windows Update の配信を開始しました。Windows 11 22H2には「KB5023706」が、Windows 10 バージョン22H2、21H2、21H1には「KB5023696」が配信されます。セキュリティ情報の詳細についてはマイクロソフトの「セキュリティ更新プログラム ガイド」をご参照ください。

今月の月例パッチ/更新プログラムでは83件の脆弱性が修正されており、そのうち9件は最も深刻なタイプの脆弱性の1つである特権昇格、なりすまし、リモートコード実行が可能なため「Critical」に分類されています。

また、ゼロデイ脆弱性2件も修正されています。「CVE-2023-23397 – Microsoft Outlook の特権昇格の脆弱性」「CVE-2023-24880 – Windows SmartScreenのセキュリティ機能バイパスの脆弱性」は既に悪用の事実があるとの事なので、現在アップデートを適用する時間がある方は、以下の通り「更新プログラム」をチェックして速やかに適用しておくことを推奨いたします。

Microsoftの月例パッチ以外にも、「Adobe」関連や「Microsoft Edge」「Chrome」「Firefox」などの各種ブラウザ向けアップデートは随時配信されています。「MyJVN バージョンチェッカ」などを使ってしっかり最新の状態にアップデートしておきましょう。

なお、一部サードパーティ製UIカスタマイズアプリの併用で、Windows 11 22H2 PCが起動しない既知の不具合があります。多くの方には影響ない不具合ですが、一応ご注意ください。

また、「Windows 10 version 20H2 Enterprise/Education」のサービス終了が5月9日に予定されています。現在利用中のユーザーは早めに対処しておきましょう。

- Windows 11:KB5023706の概要

- Windows 10:KB5023696の概要

- 2023年3月「Windows Update」での不具合について

- 2023年3月の「月例パッチ/Windows Update」の配信内容/セキュリティ更新プログラム一覧

- 2023年3月の「月例パッチ/Windows Update」のポイント&その他の注意点まとめ

- 新Microsoft Edge、Chrome、Firefox、Adobe関連、Javaなどのアップデートもお忘れなく。「MyJVN バージョンチェッカ」の使用がおすすめ

- 「Microsoft Defender」で月に1度は全ファイルの検査をしておくと安心。

- 併用を推奨!「am I infected?」でIoT機器の無料検査も定期的に行っておこう!

- 併せて読みたいおすすめ記事

Windows 11:KB5023706の概要

Windows 11 22H2向けの「KB5023706」では、セキュリティ更新と共に、先日配信された大規模アップデート含むオプションパッチ「KB5022913」の内容も含まれています。

この更新では、分散コンポーネントオブジェクトモデル(DCOM)の強化の第3フェーズを実装します。詳細については、KB5004442を参照してください。このアップデートをインストールした後、レジストリキーを使用して変更を無効にすることはできません。

他にも、コンピューターアカウントとActive Directoryに影響する問題を解決します。既存のコンピューターアカウントを再利用してActive Directoryドメインに参加しようとすると、参加が失敗することがあります。これは、2022年10月11日以降にWindowsの更新プログラムがインストールされたデバイスで発生します。エラーメッセージは、「Error 0xaac(2732):NERR_AccountReuseBlockedByPolicy:’Active Directoryに同じ名前のアカウントが存在します。セキュリティポリシーによってアカウントの再利用がブロックされました’」です。詳細については、KB5020276を参照してください。

そしてオプションパッチの「KB5022913」では、タスクバーの検索ボックスでChatAIの「新しいBing」が使えるようになったり、「Windows Studio Effects」の提供開始、タブレット機能の強化などなど、多数の新機能が搭載されています。

他にも、ネットワークからローカルドライブへのコピーが遅くなる不具合や、プリンターに影響する互換性の問題などの各種不具合への対処も行われています。

なお、サードパーティ製のUIカスタマイズアプリ「ExplorerPatcher」と「StartAllBack」を使用していると、Windowsが起動しないという既知の不具合が発生しています。もしも利用しているユーザーは、あらかじめアンインストールするか、提供元メーカーの対処状況を確認してみてください。

Windows 10:KB5023696の概要

Windows 10の「KB5023696」では、セキュリティ更新と特定のIoTデバイスの音声が聞こえなくなる問題への対処が行われています。また、先日配信されたオプションパッチ「KB5022906」の内容も含まれます。

この更新では、Distributed Component Object Model (DCOM)の強化の第3フェーズが実装されます。詳細については、KB5004442を参照してください。この更新プログラムをインストールした後、レジストリキーを使用して変更を解除することはできません。

他にも、コンピューターアカウントとActive Directoryに影響する問題を解決します。既存のコンピューターアカウントを再利用してActive Directoryドメインに参加しようとすると、参加が失敗することがあります。これは、2022年10月11日以降にWindowsの更新プログラムがインストールされたデバイスで発生します。エラーメッセージは、「Error 0xaac (2732): NERR_AccountReuseBlockedByPolicy: ‘Active Directoryに同じ名前のアカウントが存在します。セキュリティポリシーによってアカウントの再利用がブロックされました’」です。詳細については、KB5020276を参照してください。

そしてオプションパッチの「KB5022906」では、Microsoft Excelでハイパーリンクが機能しなくなる問題の修正や、アプリで広告が再生された後にビデオの再生が停止する問題への対処、ユーザー プロファイルを削除した際にクリーンアップが不完全になる問題への対処などが行われています。

また、この更新によって、ロック画面でWindows Spotlightを使用する際のエクスペリエンスが向上、情報リンクがより速く開くようになりました。

2023年3月「Windows Update」での不具合について

2023年3月の「Windows Update」では、現時点で大きな不具合報告は入ってきておりません。今後も不具合情報が入り次第、このページに追記していきます。

※このページを再訪問した際は、念のためにブラウザの【更新】を行ってください。ブラウザキャッシュの関係で、最新の情報が表示されない場合があります。

Windows 11 22H2「KB5023706」:一部環境でSSDの速度低下やアップデートエラー、ブルースクリーン発生などの不具合報告あり

Windows 11 22H2向けの月例パッチ「KB5023706」を適用した一部環境において、様々な不具合が発生していると Windows Latest が報じています。管理人の環境(Windows 11 22H2/Surface Pro 8)では、特にこれといった問題は発生しておりませんが、一応ご注意ください。

- アップデートのエラー:0x80070103、0x8000ffff、0x80073701、0x8007007e、0x800f081fなどが表示される

- SSDの速度が通常よりも遅くなる(この問題はアップデートをアンインストールし、2023年2月のアップデートに戻すことで修正できる/一部環境でのみ発生?)

- まれにブルースクリーン(BSoD)が発生する

- Start11 StartAllBack、ExplorerPatcherなどのアプリを使用する場合は、最新の月次累積アップデートをインストールした後にこれらのツールが正しく動作しない可能性があるため、アップデートする必要がある。

ちなみに「KB5023706」は、Windows 11 22H2に必須のセキュリティアップデートであり、ゼロデイ脆弱性も修正されるなどしているため、安易なアンインストールはおすすめできません。

Windows 11 22H2「KB5023706」:既知の不具合

Windows 11 22H2「KB5023706」での既知の不具合は以下の通りです。

プロビジョニング パッケージが期待通りに動作しない場合がある

■不具合の概要:

Windows 11 バージョン 22H2 (Windows 11 2022 Update) でプロビジョニング パッケージを使用すると、期待どおりに動作しない場合があります。Windows が部分的にしか構成されていない可能性があり、Out Of Box Experience(OSの初回セットアップ画面)が終了しないか、予期せず再起動する可能性があります。プロビジョニング パッケージは、企業または学校のネットワークで使用する新しいデバイスを構成するために使用される .PPKG ファイルです。初期セットアップ中に適用されるプロビジョニング パッケージは、この問題の影響を受ける可能性が最も高いです。プロビジョニング パッケージの詳細については、「Windows 用のパッケージのプロビジョニング」を参照してください。

注意:Windows Autopilot を使用した Windows デバイスのプロビジョニングは、この問題の影響を受けません。

家庭や小規模オフィスで消費者が使用する Windows デバイスは、この問題の影響を受ける可能性はほとんどありません。

■回避方法:

Windows 11 バージョン 22H2 にアップグレードする前に Windows デバイスをプロビジョニングできる場合、これにより問題が回避されます。

■対処状況:

マイクロソフトは現在調査中であり、今後のリリースでアップデートを提供する予定です。

大容量ファイルの転送速度が遅くなりコピーに時間がかかる

■不具合の概要:

Windows 11 バージョン 22H2 では、大きな数ギガバイト (GB) のファイルをコピーすると、完了までに予想以上に時間がかかる場合があります。この問題は、サーバー メッセージ ブロック (SMB) を介してネットワーク共有から Windows 11 バージョン 22H2 にファイルをコピーする際に発生する可能性が高くなりますが、ローカル ファイル コピーも影響を受ける可能性があります。

■回避方法:

この問題を軽減するために、キャッシュ マネージャー (バッファー I/O) を使用しないファイル コピー ツールを使用できます。これは、以下にリストされている組み込みのコマンドライン ツールを使用して行うことができます。

- robocopy \\someserver\someshare c:\somefolder somefile.img /J

- xcopy \\someserver\someshare c:\somefolder /J

■対処状況:

マイクロソフトは解決に向けて取り組んでおり、今後のリリースでアップデートを提供する予定です。

一部のWSUSサーバーが更新プログラムを受け取れない可能性がある

■不具合の概要:

2023年2月14日以降にリリースされた更新プログラムは、一部のWindows Server Update Services (WSUS) サーバーからWindows 11, バージョン22H2に対して提供されない可能性があります。更新プログラムはWSUSサーバーにダウンロードされますが、それ以上クライアントデバイスに伝搬されない可能性があります。影響を受けるWSUSサーバーは、Windows Server 2016またはWindows Server 2019からアップグレードされたWindows Server 2022が稼働するサーバーのみです。

この問題は、以前のバージョンの Windows Server から Windows Server 2022 へのアップグレード中に、必要な Unified Update Platform (UUP) の MIME タイプが誤って削除されることによって発生します。

この問題は、Windows 11、バージョン 22H2 のセキュリティ更新プログラムまたは機能更新プログラムに影響を与える可能性があります。Microsoft Configuration Managerは、この問題の影響を受けません。

■回避方法:

この問題を軽減するには、オンプレミスの統合更新プラットフォームのファイル タイプの追加を参照してください。

■対処状況:

マイクロソフトは解決に向けて取り組んでおり、今後のリリースでアップデートを提供する予定です。

一部サードパーティ製アプリの併用でPCが起動しない場合がある

■不具合の概要:

この更新プログラムまたはそれ以降の更新プログラムをインストールした後、一部のサードパーティのUIカスタマイズアプリがインストールされたWindowsデバイスが起動しない場合があります。これらのサードパーティのアプリは、explorer.exeでエラーを引き起こし、ループで複数回繰り返される場合があります。既知の影響を受けるサードパーティのUIカスタマイズアプリは、ExplorerPatcherとStartAllBackです。この種のアプリは、カスタマイズを実現するためにサポートされていない方法を使用することがあり、Windowsデバイスに意図しない結果をもたらす可能性があります。

■回避方法:

この更新プログラムをインストールする前に、サードパーティのUIカスタマイズアプリをアンインストールすることをお勧めします。既にこの問題が発生している場合は、使用しているアプリの開発者のカスタマーサポートに連絡する必要がある場合があります。 StartAllBackを使用している場合は、最新バージョン(v3.5.6以降)に更新することで、この問題を回避できる場合があります。

■対処状況:

マイクロソフトは調査を進めており、より詳細な情報が入手でき次第、提供いたします。

自動ログオンが有効なキオスク端末のプロファイルが自動的にサインインしない場合がある

■不具合の概要:

2023年1月10日以降にリリースされたアップデートをインストールすると、自動ログオンが有効なキオスク端末のプロファイルが自動的にサインインしない場合があります。Autopilotがプロビジョニングを完了した後、影響を受けるデバイスは、認証情報を要求するサインイン画面に留まります。

■対処状況:

マイクロソフトは現在解決策を検討中であり、今後のリリースで最新情報を提供する予定です。

Windows 10「KB5023696」:既知の不具合

Windows 10「KB5023696」での既知の不具合は以下の通りです。

新しいMicrosoft Edgeに自動的に置き換えられない場合がある

■不具合の概要:

カスタムオフラインメディアまたはカスタムISOイメージから作成されたWindowsインストールを搭載したデバイスでは、この更新プログラムによってMicrosoft Edge Legacyが削除されても、新しいMicrosoft Edgeに自動的に置き換えられない場合があります。この問題は、カスタムオフラインメディアまたはISOイメージが、2021年3月29日以降にリリースされたスタンドアロンのサービススタック更新プログラム(SSU)を最初にインストールせずに、この更新プログラムをイメージにスリップストリームして作成された場合にのみ発生します。

注意:Windows Updateに直接接続して更新プログラムを受信するデバイスは影響を受けません。これには、Windows Update for Businessを使用しているデバイスも含まれます。Windows Updateに接続しているデバイスは、追加の手順を踏まなくても常に最新版のSSUおよび最新の累積更新プログラム(LCU)を受け取ることができます。

■回避方法:

この問題を回避するには、まず2021年3月29日以降にリリースされたSSUをカスタムオフラインメディアまたはISOイメージにスリップストリームしてから、LCUをスリップストリームするようにしてください。現在、Windows 10, version 20H2およびWindows 10, version 2004で使用されているSSUとLCUの統合パッケージでこれを行うには、統合パッケージからSSUを抽出する必要があります。以下の手順でSSUを抽出してください。

Windows10.0-KB5000842-x64.msu /f:Windows10.0-KB5000842-x64.cab <保存先パス>を展開します。

次のコマンドラインを使用して、先に抽出したcabからSSUを抽出します:expand Windows10.0-KB5000842-x64.cab /f:* <destination path>

この例では、SSU-19041.903-x64.cabという名前のSSU cabができあがります。このファイルをまずオフラインイメージに入れ、次にLCUに入れてください。

影響を受けたカスタムメディアを使用してOSをインストールした際に既にこの問題が発生している場合は、新しいMicrosoft Edgeを直接インストールすることで、この問題を軽減することができます。新しいMicrosoft Edge for businessを広範囲に展開する必要がある場合は、「Microsoft Edge for businessをダウンロードして展開する」を参照してください。

自動ログオンが有効なキオスク端末のプロファイルが自動的にサインインしない場合がある

■不具合の概要:

2023年1月10日以降にリリースされたアップデートをインストールすると、自動ログオンが有効なキオスク端末のプロファイルが自動的にサインインしない場合があります。Autopilotがプロビジョニングを完了した後、影響を受けるデバイスは、認証情報を要求するサインイン画面に留まります。

■対処状況:

マイクロソフトは現在解決策を検討中であり、今後のリリースで最新情報を提供する予定です。

参考:Windows 11に関する不具合情報

※Windows 11に関する不具合情報は以下のページにまとめてあります。

参考:Windows 10に関する不具合情報

※Windows 10に関する不具合情報はマイクロソフト公式サイトにてご確認ください。

※「更新プログラム」適用で不具合が発生した場合、不具合の原因となる「更新プログラム」が分かっているなら、手動でアンインストールすることで不具合が解消する場合があります。その際には以下の記事を参考に対処してみてください。

- Windows 11:Windows Update適用後、不具合が出た際に特定の更新プログラムをアンインストールする方法

- Windows 10:「インストールされた更新プログラム」を手動でアンインストール/削除する方法

2023年3月の「月例パッチ/Windows Update」の配信内容/セキュリティ更新プログラム一覧

2023年3月の「月例パッチ/Windows Update」が配信開始になりました。配信内容/セキュリティ更新プログラム一覧は以下の通りです。

- Azure

- Client Server Run-time Subsystem (CSRSS)

- インターネット制御メッセージ プロトコル (ICMP)

- Microsoft Bluetooth ドライバー

- Microsoft Dynamics

- Microsoft Edge (Chromium ベース)

- Microsoft Graphics コンポーネント

- Microsoft Office Excel

- Microsoft Office Outlook

- Microsoft Office SharePoint

- Microsoft OneDrive

- Microsoft PostScript プリンター ドライバー

- Microsoft プリンター ドライバー

- Microsoft Windows Codecs Library

- Office for Android

- リモート アクセス サービス Point-to-Point トンネリング プロトコル

- ロール: DNS サーバー

- ロール: Windows Hyper-V

- Service Fabric

- Visual Studio

- Windows アカウント制御

- Windows Bluetooth サービス

- Windows Central Resource Manager

- Windows Cryptographic サービス

- Windows Defender

- Windows HTTP プロトコル スタック

- Windows HTTP.sys

- Windows インターネット キー交換 (IKE) プロトコル

- Windows カーネル

- Windows Partition Management Driver

- Windows Point-to-Point Protocol over Ethernet (PPPoE)

- Windows リモート プロシージャ コール

- Windows リモート プロシージャ コール ランタイム

- Windows Resilient File System (ReFS)

- Windows セキュリティで保護されたチャネル

- Windows SmartScreen

- Windows TPM

- Windows Win32K

対象:Windows 11 v21H2 および v22H2

最大深刻度:緊急

最も大きな影響:リモートでコードの実行が可能

関連するサポート技術情報またはサポートの Web ページ:

“Version 22H2 5023706 , Version 21H2 5023698

対象:Windows 10 v22H2,v21H2,および v20H2

最大深刻度:緊急

最も大きな影響:リモートでコードの実行が可能

関連するサポート技術情報またはサポートの Web ページ:

5023696

対象:Windows Server 2022 (Server Core installation を含む)

最大深刻度:緊急

最も大きな影響:リモートでコードの実行が可能

関連するサポート技術情報またはサポートの Web ページ:

5023705

対象:Windows Server 2019 , 2016 (Server Core installation を含む)

最大深刻度:緊急

最も大きな影響:リモートでコードの実行が可能

関連するサポート技術情報またはサポートの Web ページ:

Windows Server 2019, 5023702 , Windows Server 2016 5023697

対象:Server 2012 R2, Windows Server 2012 (Server Core installation を含む)

最大深刻度:緊急

最も大きな影響:リモートでコードの実行が可能

関連するサポート技術情報またはサポートの Web ページ:

Windows Server 2012 R2 Monthly Rollup 5023765 Security Only 5023764 ,Windows Server 2012 Monthly Rollup 5023756 Security Only 5023752

対象:Microsoft Office

最大深刻度:緊急

最も大きな影響:リモートでコードの実行が可能

関連するサポート技術情報またはサポートの Web ページ:

https://learn.microsoft.com/officeupdates

対象:Microsoft SharePoint

最大深刻度:重要

最も大きな影響:なりすまし

関連するサポート技術情報またはサポートの Web ページ:

https://learn.microsoft.com/officeupdates/sharepoint-updates

対象:Microsoft Exchange Server

最大深刻度:重要

最も大きな影響:リモートでコードの実行が可能

関連するサポート技術情報またはサポートの Web ページ:

対象:Microsoft Visual Studio

最大深刻度:重要

最も大きな影響:リモートでコードの実行が可能

関連するサポート技術情報またはサポートの Web ページ:

https://learn.microsoft.com/visualstudio

対象:Microsoft Dynamics 365

最大深刻度:重要

最も大きな影響:情報漏えい

関連するサポート技術情報またはサポートの Web ページ:

https://learn.microsoft.com/dynamics365

対象:Microsoft Azure-related software

最大深刻度:重要

最も大きな影響:なりすまし

関連するサポート技術情報またはサポートの Web ページ:

https://learn.microsoft.com/azure

対象:Microsoft Malware Protection Engine

最大深刻度:重要

最も大きな影響:特権の昇格

関連するサポート技術情報またはサポートの Web ページ:

https://learn.microsoft.com/system-center

データ引用元:2023 年 3 月のセキュリティ更新プログラム (月例)|Microsoft Security Response Center

詳細なアップデート内容については、マイクロソフトの公式サイトでご確認ください。

Windows:2023年3月のゼロデイ脆弱性に関する情報

2023年3月の月例パッチには2件のゼロデイ脆弱性の修正が含まれています。

今回悪用の事実が確認されているゼロデイ脆弱性は、以下の2件です。

■CVE-2023-23397 – Microsoft Outlook の特権昇格の脆弱性:

外部の攻撃者は、特別に細工された電子メールを送信することで、被害者から攻撃者の制御する外部のUNCロケーションに接続させることができます。これにより、被害者のNet-NTLMv2ハッシュが攻撃者に漏洩し、攻撃者はこれを別のサービスに中継して被害者として認証することができます。

なお、BleepingComputerによると、このOutlookの脆弱性は、国家支援のロシアのハッキンググループであるSTRONTIUMによって悪用されたとマイクロソフトは述べているようです。

■CVE-2023-24880 – Windows SmartScreenのセキュリティ機能バイパスの脆弱性:

攻撃者は、Mark of the Web (MOTW) の防御を回避する悪意のあるファイルを作成することができ、その結果、MOTW タグに依存する Microsoft Office の Protected View などのセキュリティ機能の整合性と可用性が限定的に失われます。

この脆弱性により、Windows Mark of the Webセキュリティ警告をバイパスする実行可能ファイルを作成することが可能となります。

いずれも悪用の事実があるとの事なので、出来るだけ速やかにアップデートを適用しておきましょう。

2023年3月:他社の公開している主なセキュリティアップデート情報

マイクロソフト以外の主要メーカーが公開している2023年3月のセキュリティアップデート情報は以下の通りです。AndroidやiPhoneなどを利用中のユーザーもアップデートを忘れずに適用しておきましょう。

- Appleは、macOS 10.4.8のGarageBandのためのセキュリティアップデートをリリースしました。

- Ciscoは、複数の製品のセキュリティアップデートをリリースしました。

- Googleは、Android March 2023、ChromeOS、およびGoogle Chromeのセキュリティアップデートをリリースしました。

- Fortinetは、攻撃で積極的に悪用されているFortiOSのバグのためのセキュリティアップデートをリリースしました。

- SAPは、2023年3月のパッチデイのアップデートをリリースしました。

- Veeamは、Veeam Backup&Replication(VBR)のRCE欠陥のためのセキュリティアップデートをリリースしました。

2023年3月の「月例パッチ/Windows Update」のポイント&その他の注意点まとめ

2023年3月の「月例パッチ/Windows Update」のポイントとその他の注意点をまとめておきます。

■セキュリティ更新

■「Moment 2」の内容を含む久々の大規模アップデート

■タスクバーの検索ボックスでChatAIの「新しいBing」が使用可能に

■「Windows Studio Effects」の提供開始

■タブレット機能が使いやすく強化される

■新しいアクセシビリティ機能

■Snipping Tool の強化 – 自動保存機能付きの画面録画機能の搭載

■セキュリティ更新

■Microsoft Excelでハイパーリンクが機能しなくなる問題の修正

■アプリで広告が再生された後にビデオの再生が停止する問題への対処

■ユーザー プロファイルを削除した際にクリーンアップが不完全になる問題への対処

■ロック画面でWindows Spotlightを使用する際のエクスペリエンスが向上し、情報リンクがより速く開くように。

以下、その他の既知の注意点をまとめておきます。

まずはサービス終了のお知らせから。

Windows 10 version 20H2 Enterprise/Educationのサービス終了が2023年5月9日に予定されています。現在利用中のユーザーは早めに対処しておきましょう。

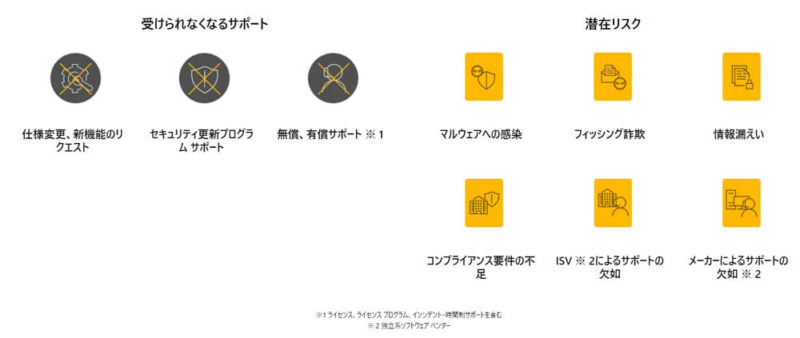

Windows 10 バージョン21H1は2022年12月14日をもってサービス終了となりました。今後、毎月のセキュリティと品質更新プログラムは提供されなくなり危険です。現在21H1を利用している方は早急にアップデートしておきましょう。

また、Windows 7(企業向けESU)とWindows 8.1が2023年1月10日をもってサポート終了となりました。今後は基本的にセキュリティアップデートが配信されませんので、早急にPCの買い替えや、Windows 11、もしくはWindows 10へのアップグレードを行ってください。企業の方もご注意ください。現在もWindows 7やWindows 8.1を利用しているユーザー様も一定数いらっしゃいますが、早急に対応してください。

2022年6月16日(日本時間)をもって、ついにWindows 10 Home/Pro等の「Internet Explorer 11(IE11) デスクトップ アプリケーション」サポートが終了となりました。もしもIEしかサポートしないページ/サイト/アプリについては、Microsoft Edgeの「IEモード」を利用してください。詳細は以下のページをご参照ください。

なお、2023年2月14日をもって、MicrosoftはWindows 10の「Internet Explorer 11」(IE11)の完全無効化を実施します。無効化はMicrosoft Edgeのアップデートを介して行われ、今後は「Microsoft Edge」へ強制リダイレクト処理が行なわれます。

Microsoftは2022年4月初旬以降から、インターネットから取得したOffice(Word、Excel、PowerPoint、Access、Visio)ファイルのVBAマクロをデフォルトでブロックするように設定変更していますので、利用中のユーザーはご注意ください。なお、ブロック設定は「Emotet」などのマルウェア対策の一環です。

続いてマルウェアやランサムウェアに関する注意喚起です。

昨今、特に政府や企業、公共機関などを標的としたランサムウェア攻撃が活発化しています。先日も病院がランサムウェアに感染し、電子カルテが閲覧できなくなる深刻な被害が発生しました。また、Emotetの活動も再度活発化しているとの事。国内でもライオンやテスコムなど、多数の企業から被害報告が上がってきています。

ただし、先日被害にあった病院はPCが古く動作に支障を来すとの理由から、業者の指示でセキュリティ対策ソフトをオフにしていたそうです。セキュリティ対策ソフトがオンで最新の状態なら防げた可能性もあったようなので、現在使用しているPCのセキュリティ対策ソフトがきちんと動作しているかは必ずチェックしておきましょう。

また、Emotetが進化し、最近は新たにショートカットリンク(.lnk)ファイルを使った攻撃や、Google Chromeからカード情報を搾取する攻撃も確認されています。不審なメールは開かない、Wordマクロの自動実行の無効化などの対策と共に、ショートカットリンク(.lnk)にも十分注意してください。

そして利用している各種ソフトウェアを常に最新にし、OSやドライバなどのアップデートもしっかり適用しておきましょう。セキュリティ対策ソフトの導入も必須です。また、企業などはゼロトラスト(何も信頼しない)を前提としたセキュリティ対策なども検討してください。

参考リンク:Emotet(エモテット)と呼ばれるウイルスへの感染を狙うメールについて/IPA

セキュリティ対策ソフトとしては、個人的にノートンが動作も安定していておすすめ。次点でESETでしょうか。ウイルスバスターは不具合や脆弱性の発覚が多いので個人的にはあまり使いたくないです。また、カスペルスキーはロシアの企業であり、アメリカの連邦通信委員会(FCC)が2022年3月25日付けで、「アメリカの国家安全保障に容認できないリスクをもたらすと見なされる通信機器およびサービスのリスト(セキュリティリスクリスト)」に追加したと発表しています。わざわざ現在の情勢でカスペルスキーを積極的に選ぶ理由は無いかと思います。

参考記事:GIGAZINE

最も安全なデータバックアップ方法は、外付けHDDなどに定期的にバックアップし、その後USB/LANケーブルを抜く、もしくは電源をオフにしておくというものです。(オフラインデータ保管)

大切なデータ(仕事のデータや家族写真、ホームビデオなど)はしっかり守りましょう。

続いてWindowsのサポート終了に関する情報です。

■Windows 10 Enterprise and Education、Version 1909、Windows 10 Home and Pro、Version 20H2、Windows 10 IoT Enterprise、Version 1909のサポートが2022年5月10日で終了しました。

■Windows 10 Enterprise and Education、Version 21H1、Windows 10 Home and Pro、Version 21H1、Windows 10 IoT Enterprise、Version 21H1のサポートは2022年12月14日で終了しました。

■Windows 7 拡張セキュリティ更新プログラム 3年目、およびWindows 8.1のサポートは2023年1月10日で終了しました。

■Windows 10 version 20H2 Enterprise/Educationのサービス終了が2023年5月9日に予定されています。ご注意ください。

参考:

■2022 年にサポートが終了する製品|Microsoft

■2023 年にサポートが終了する製品|Microsoft

いずれも該当バージョンを使用中の方は速やかに最新バージョンにアップデートしましょう。

次に「Office 2010」「Office 2016 for Mac」も2020年10月13日をもってサポートが終了しています。今後はテクニカルサポート、セキュリティ修正プログラム、不具合の修正などが一切提供されなくなり、利用を続けることは非常に危険です。出来るだけ早急に「Office 2021」やサブスク型の「Office 365」に乗り換えましょう。「Office 365 Personal」はPC(Windows, Mac)、タブレット(iPad、Android、Windows)、スマートフォンに何台でもインストール可能(同時利用可能台数5台)なので、環境によっては案外お得かもしれません。企業でも案外無頓着な事例を今まで多数見てきました。「とりあえずサポートが切れても動けば良い」などと安易に考えず、早急に対処するようお願いします。

※「Microsoft Office 2013」も2023年4月11日に延長サポートが終了します。ご注意ください。

※サポートが終了すると、PCを常に最新の情報に保つためのセキュリティ更新プログラムの提供が停止し、使用中のPCが重大なリスクにさらされ続ける事になります。

ちなみに現在管理人は、Windows 11搭載の「Surface Pro 8」を購入て愛用しています。なかなか良い仕上がりで満足していますよ。現在は「Surface Pro 9」が販売中となっていますがマイナーアップデートなので、新旧のスペックを比較して気になる方は購入を検討してみてください。

以前購入した「Surface Laptop 3 15インチ」モデルもなかなか素晴らしい仕上がりでした。気になる方はレビューをまとめているのでご参考に。こちらも現在は「Surface Laptop 5」が販売中です。同じくマイナーアップデートですが、最新のCPU等利用したい方はご検討ください。あえて型落ちをお得に購入するのもありかもしれませんが。

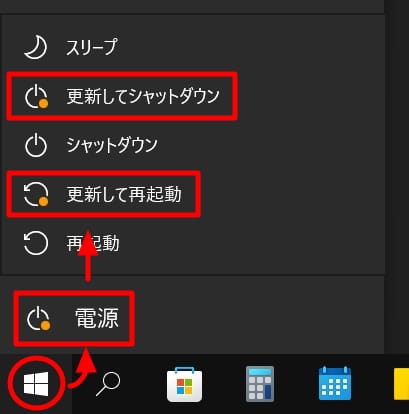

なお、日ごろスリープをメインにパソコンを運用している場合は、今日だけでも必ず更新を確認し、指示に従ってPCを再起動してください。スリープのままではきちんと更新が適用されない場合もあるのでご注意を。

Windows 10の場合は、再起動等が必要な場合は以下のような更新通知アイコンが表示されるようになっています。速やかに再起動させましょう。

【スタートボタン>電源】と進み、以下のような【更新してシャットダウン】【更新して再起動】の指示が出ている場合は、速やかに指示通り再起動などを行うようにしましょう。

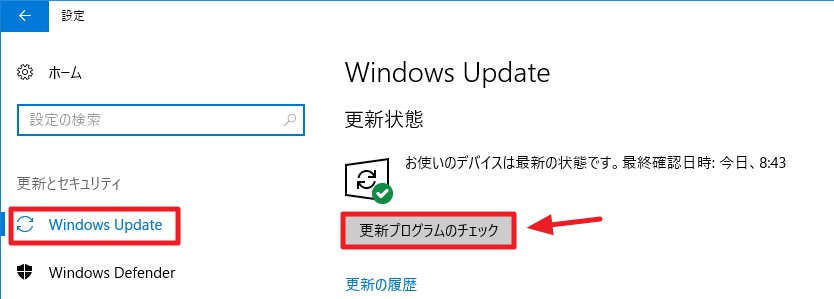

もしも久しぶりにパソコンを起動した際などは、「Windows Update」によるアップデートが複数回溜まっている場合もあり、1回更新してもまだ残っている場合があります。気になる方は手動で「更新プログラムのチェック」をクリックすると最新のプログラムが追加配信される場合もありますが、その場合“上級ユーザー”とみなされ、場合によっては不安定なプログラムが配信される可能性もあります。

気になる方のみ手動でチェックしてみてください。

「更新プログラムのチェック」を押して、このように「お使いのデバイスは最新の状態です。」と表示されれば、現時点でパソコンは最新の状態となります。

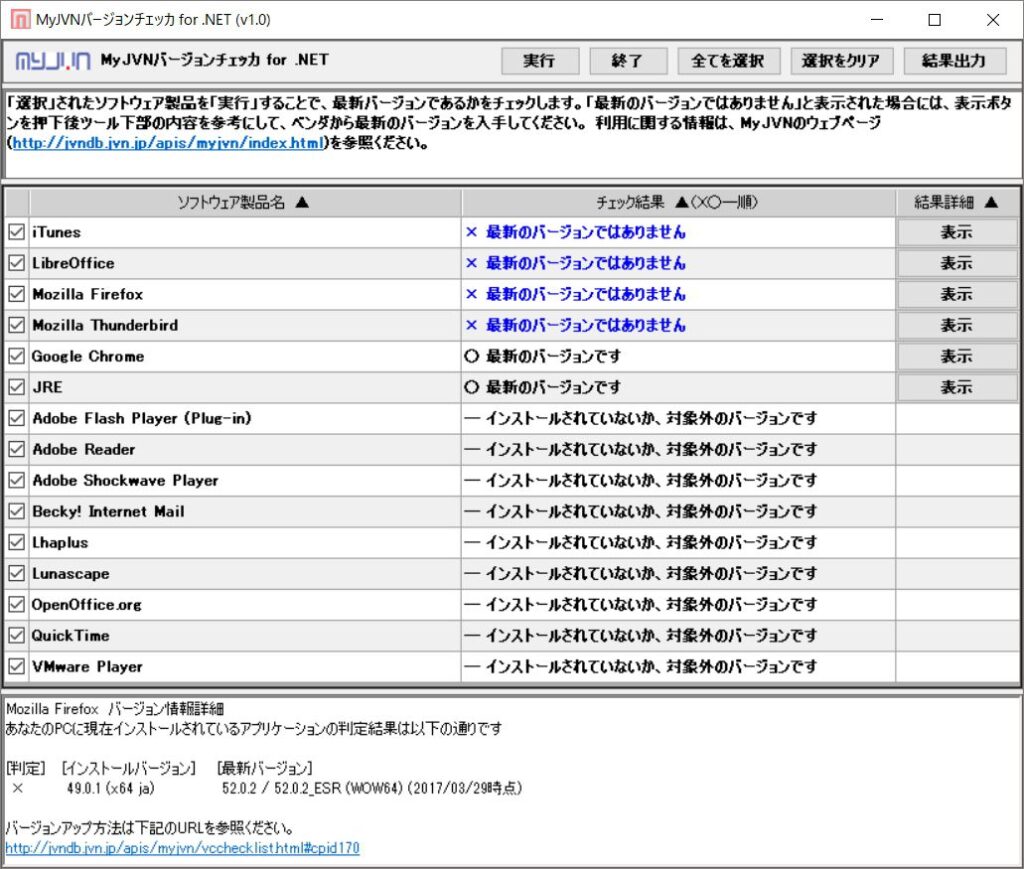

新Microsoft Edge、Chrome、Firefox、Adobe関連、Javaなどのアップデートもお忘れなく。「MyJVN バージョンチェッカ」の使用がおすすめ

その他、新Microsoft Edge、Google Chrome、Firefox、Adobe関連、Javaなどの更新プログラムも随時提供されています。これらもきちんと更新しておきましょう。ブラウザ関連も重大な脆弱性が度々発覚しています。十分ご注意ください。

これらの更新の確認には、個人的に「MyJVN バージョンチェッカ」の活用がおすすめ。手軽に更新状況が確認できますよ。月に1度は確認しておくと安心です。

起動するとこのようにチェックされます。Windows Updateでの更新作業が完了したら、セットで確認作業を行うことを強く推奨します。

※「MyJVN バージョンチェッカ」でエラーが出る場合は、最新バージョンに更新して再度お試しください。

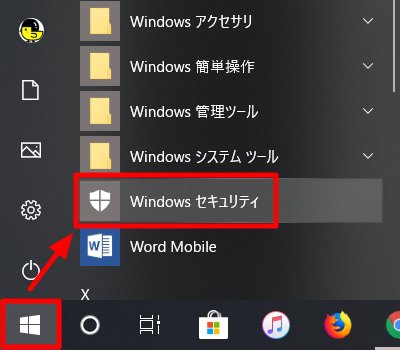

「Microsoft Defender」で月に1度は全ファイルの検査をしておくと安心。

全てのアップデート作業が完了したら、念のために「Microsoft Defender」でPC内の全ファイルを検査しておくと安心です。市販のウイルス対策ソフトとの併用も可能。月に1度は習慣づけておくと良いかもしれませんね。

※稀に「Microsoft Defender」にて誤検出がおこる可能性もあります。必要に応じてご使用ください。

左下の【スタート】ボタンをクリックし、【Windows セキュリティ】をクリックします。

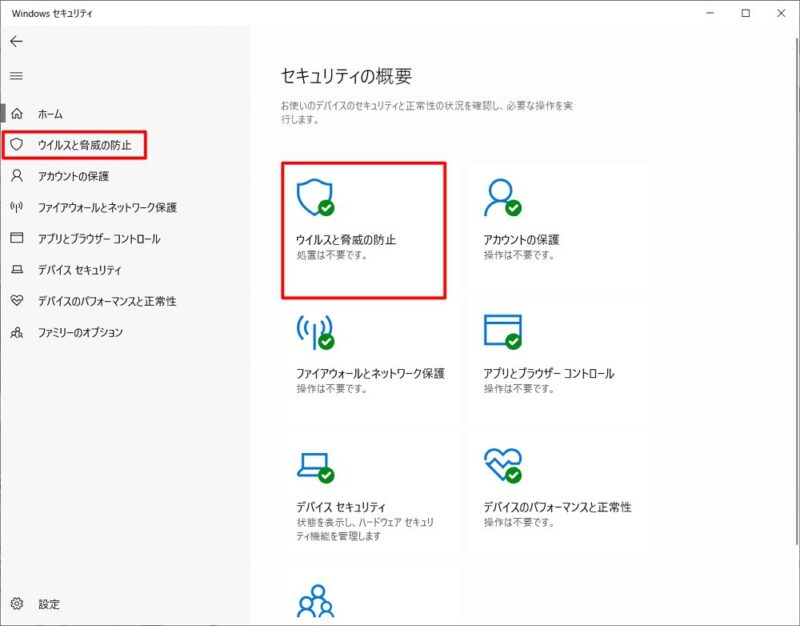

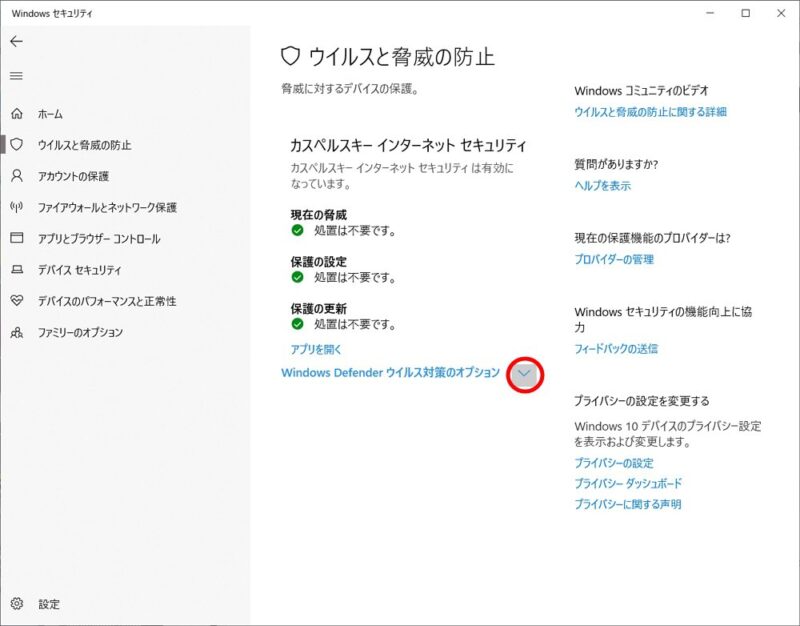

左メニューの【ウイルスと脅威の防止】、もしくはアイコンをクリックします。

【ウイルスと脅威の防止】画面が開きます。ここで他の市販アプリを使っている場合は以下のような画面になるので、【Windows Defender ウイルス対策のオプション】の【∨】をクリックします。

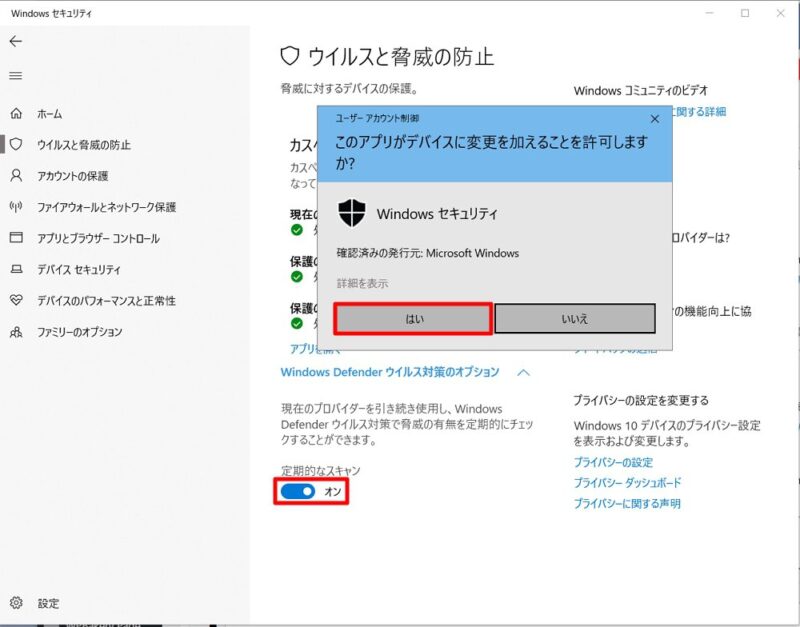

下部に表示される【定期的なスキャン:オン】にします。ユーザーアカウントの制御が表示されたら【はい】をクリックしてください。

とりあえずサクッとPCをスキャンしたい場合は【①クイックスキャン】を。より詳細にスキャンしたい場合は【②スキャンのオプション】をクリックしましょう。

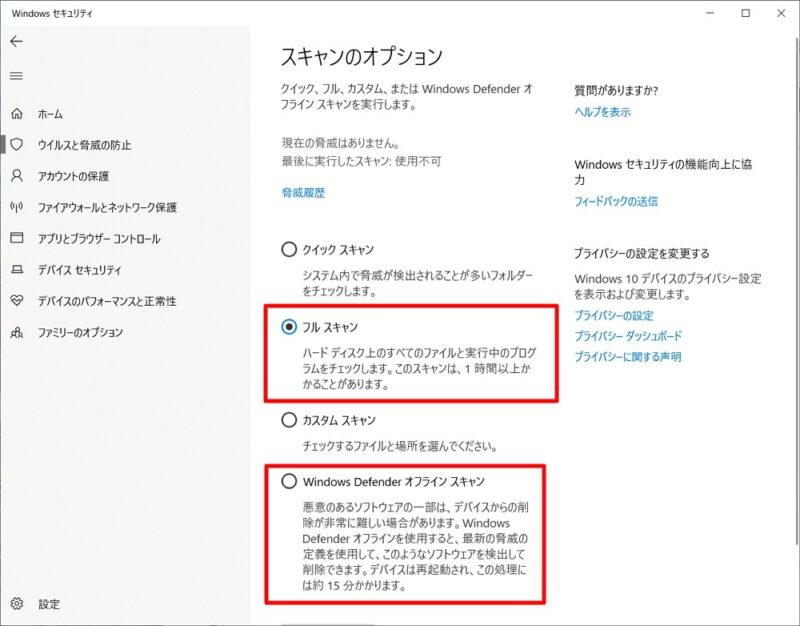

【スキャンのオプション】では以下の画面が開きます。ここで【フルスキャン】は時間が掛かりますが、定期的に行っておくのがおすすめ。また、【Windows Defender オフライン スキャン】は、PCを再起動して特殊なスキャンが行えます。時間に余裕があれば、それぞれ行っておくと良いでしょう。

実際にスキャンを行う場合は、希望のスキャンを選択し、下部の【今すぐスキャン】をクリックすればOK。

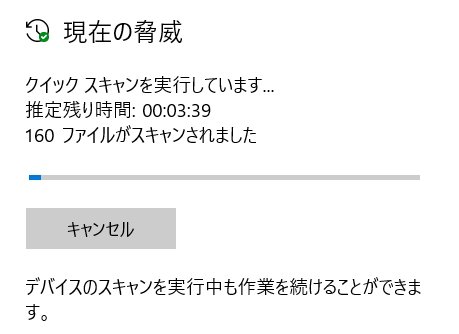

後はスキャンが終了するまで待ちましょう。

月に1度のパソコンメンテナンスとして、各種アップデート作業やウイルスチェックをぜひこの機会に行っておきましょう。

また、「Windows 10 May 2020 Update」から、新たに「Windows セキュリティ」に「評価ベースの保護」が追加されています。これを有効にしておくと「望ましくないアプリ(PUA)」をブロックできるので、興味のある方は試してみてくださいね。

併用を推奨!「am I infected?」でIoT機器の無料検査も定期的に行っておこう!

2022年2月24日から、横浜国立大学 情報・物理セキュリティ研究拠点がIoT機器のマルウェア感染と脆弱性を確かめる無料検査サービス「am I infected?」を開始しています。

PCはもちろん、iPhoneやAndroidスマホ、タブレットなどから簡単に利用できるので、上記の「Microsoft Defender」でのウイルスチェックと併せて利用しておくと良いでしょう。

利用方法は過去記事をご参照くださいね。

コメント