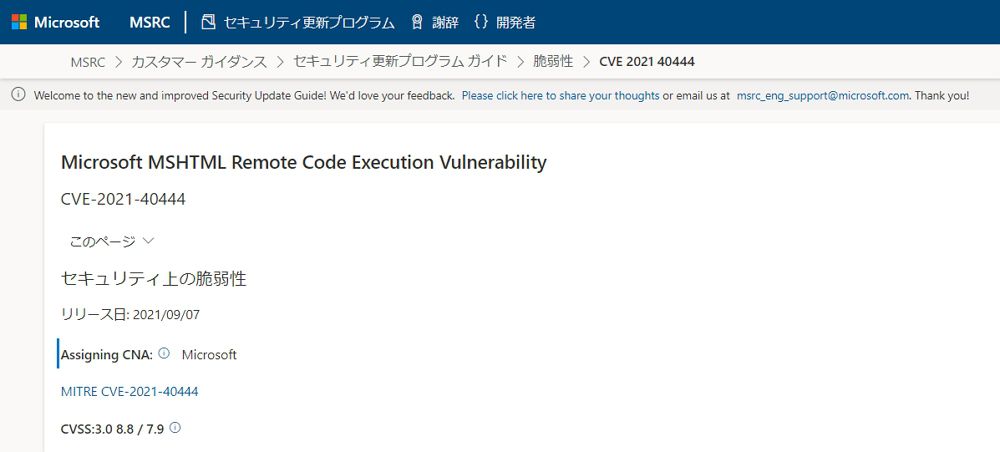

2021年9月8日、MicrosoftがWindows製品に未修正の「Microsoft MSHTMLに関する脆弱性(CVE-2021-40444)」が存在することを公表しました。

本脆弱性について、Microsoft社は「悪用の事実を確認済み」(ゼロデイ脆弱性)と公表しており、今後被害が拡大するおそれがあります。具体的には、特別な細工をした「Microsoft Office」文書を使用した攻撃が確認されているとの事。

現時点で修正パッチは配信されていませんが、回避策または緩和策は提示されているので、皆さん早急に適用を検討して下さい。また、「Microsoft Defender Antivirus」および「Microsoft Defender for Endpoint」が最新バージョンであれば検知されるようなので、最新の状態に更新されているかチェックしておきましょう。

脆弱性「CVE-2021-40444」の概要

マイクロソフトは、Microsoft Windowsに影響を与えるMSHTMLのリモートコード実行の脆弱性に関する報告を調査しており、特別に細工されたMicrosoft Office文書を使用してこの脆弱性を悪用しようとする標的型攻撃を認識しています。

攻撃者は、ブラウザのレンダリングエンジンをホストするMicrosoft Officeドキュメントで使用されるように、悪意のあるActiveXコントロールを作成することができます。そして、攻撃者は、ユーザーに悪意のある文書を開くように説得する必要があります。システム上のユーザー権限が少なくなるようにアカウントが設定されているユーザーは、管理者権限で操作しているユーザーよりも影響が少ない可能性があります。

「Microsoft Defender Antivirus」および「Microsoft Defender for Endpoint」は、既知の脆弱性の検出および保護機能を備えていますが、これにはアンチマルウェア製品を最新の状態に保つ必要があります。自動更新を利用しているユーザーの場合、追加の対応は必要ありません。更新を管理されている企業ユーザーは、検出用のビルド1.349.22.0以降を選択して環境全体に展開してください。Microsoft Defender for Endpointのアラートでは「Suspicious Cpl File Execution(不審なCplファイルの実行)」と表示されます。

影響を受ける製品

以下のWindows製品が本脆弱性の影響を受ける可能性があります。

- Windows 10

- Windows 8.1

- Windows RT 8.1

- Windows 7

- Windows Server

- Windows Server 2022

- Windows Server 2019

- Windows Server 2016

- Windows Server 2012 R2

- Windows Server 2012

- Windows Server 2008 R2

- Windows Server 2008

回避策

Microsoftから以下の回避策が案内されています。

- 「Internet Explorer」でActiveXコントロールのインストールを無効化する

詳細は以下のリンク先を参照してください。

緩和策

Microsoftから以下の緩和策が案内されています。

- Microsoft Officeの初期設定では、インターネット上の文書は保護された表示またはApplication Guard for Officeで開かれ、今回の攻撃を防ぐことができます。保護された表示については、「保護された表示とは」を参照してください。

コメント