先日セキュリティ研究者チームが勘違いから誤って「GitHub」に公表したWindowsの印刷スプーラーに関する脆弱性ですが、結果的に多数の目に留まることとなり、現在大きな問題となっています。

元々6月のセキュリティ更新で【印刷スプーラーの「権限昇格」脆弱性(CVE-2021-1675)】が修正され、その2週間後に脆弱性の内容が「任意コードの実行」に変更。これを自分たちの発見した脆弱性が修正されたと思い込みセキュリティ研究者チームが「GitHub」にて公表。すぐに勘違いと気づいて削除したものの時すでに遅し。多数の目に留まることとなったのです。

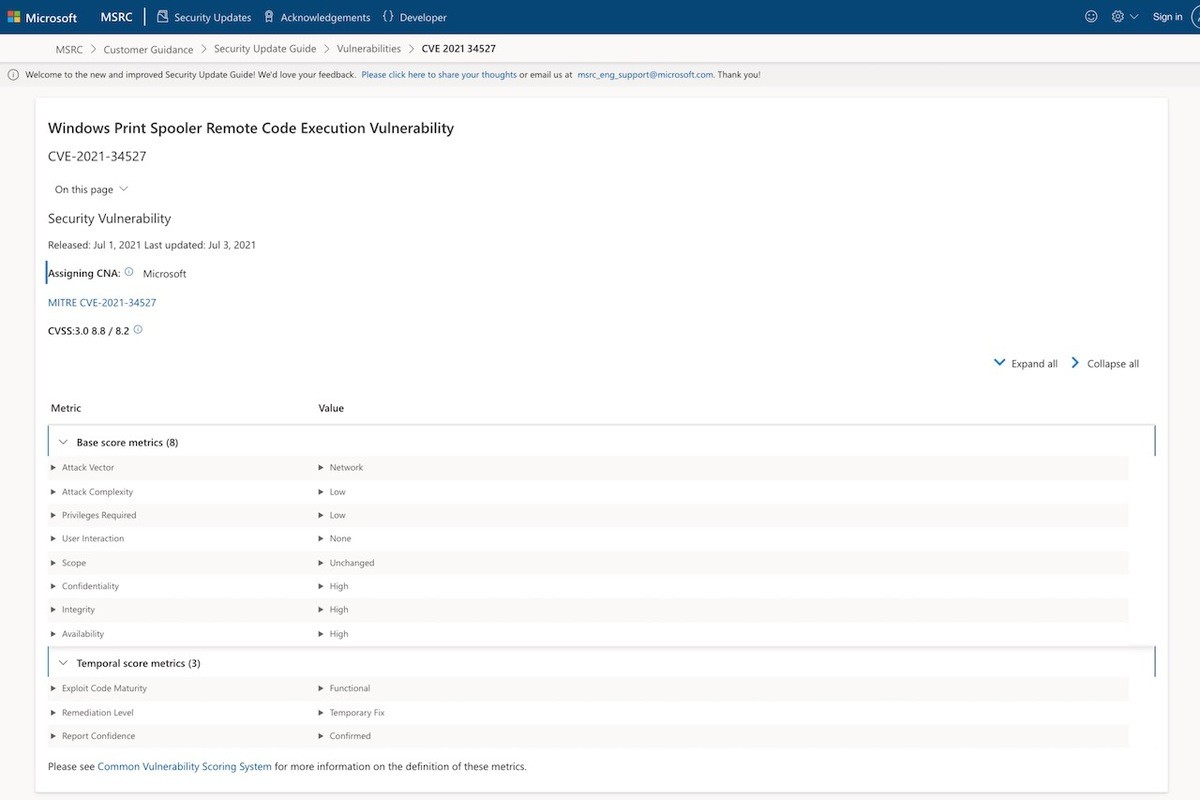

この新たな印刷スプーラーの脆弱性には「CVE-2021-34527」の識別番号が割り振られ、「PrintNightmare」と呼ばれています。

マイクロソフトも現時点でWindows Print Spoolerに影響するリモートコード実行の脆弱性を認識して調査していますが、現時点では脆弱性の具体的な修正には至っておりません。修正パッチが公開されるまでの間は、指定された回避策をとるようにしましょう。

CVE-2021-34527/PrintNightmareの概要

2021年7月1日(現地時間)に、マイクロソフトからWindowsの印刷スプーラーの脆弱性(CVE-2021-34527)に関する情報が公開されました。この脆弱性を攻撃者に悪用されるとSYSTEM権限で任意のコードを実行することが可能となります。例えば、攻撃者は、プログラムをインストールしたり、データを表示、変更、削除したり、完全なユーザー権限を持つ新しいアカウントを作成したりすることができます。

CVE-2021-34527:対策

2021年7月6日時点で、マイクロソフトから本脆弱性を修正する更新プログラム/修正パッチは公開されていません。新たな情報が入り次第当サイトでもお知らせいたしますが、マイクロソフトの提供する情報にも注視しておいてください。

なお、既知の印刷スプーラー脆弱性への対策として、マイクロソフトは2021年6月に公開された更新プログラムを適用することも推奨しています。未適用の場合は早急に適用しておきましょう。

CVE-2021-34527:回避策

マイクロソフトから、本脆弱性に対する回避策が提示されています。

- Print Spooler サービスを無効にする

- グループポリシーを使用してインバウンドリモート印刷を無効にする

以下のリンク先の情報を参照し、回避策の適用を検討してください。なお、マイクロソフトはドメインコントローラーにおける印刷スプーラーサービスについて、セキュリティリスクがあることから無効化を推奨しています。

また、以下のマイナビさんの解説も分かりやすいので併せてご一読を。

CVE-2021-34527:緩和策

マイクロソフトから、脆弱性を悪用する攻撃の対象となる領域を制限するため、または回避策の適用が難しい場合の代替案として以下の緩和策が提示されています。

- 特定グループに属するユーザーを制限する

以下のリンク先の情報を参照し、緩和策の適用を検討してください。

コメント