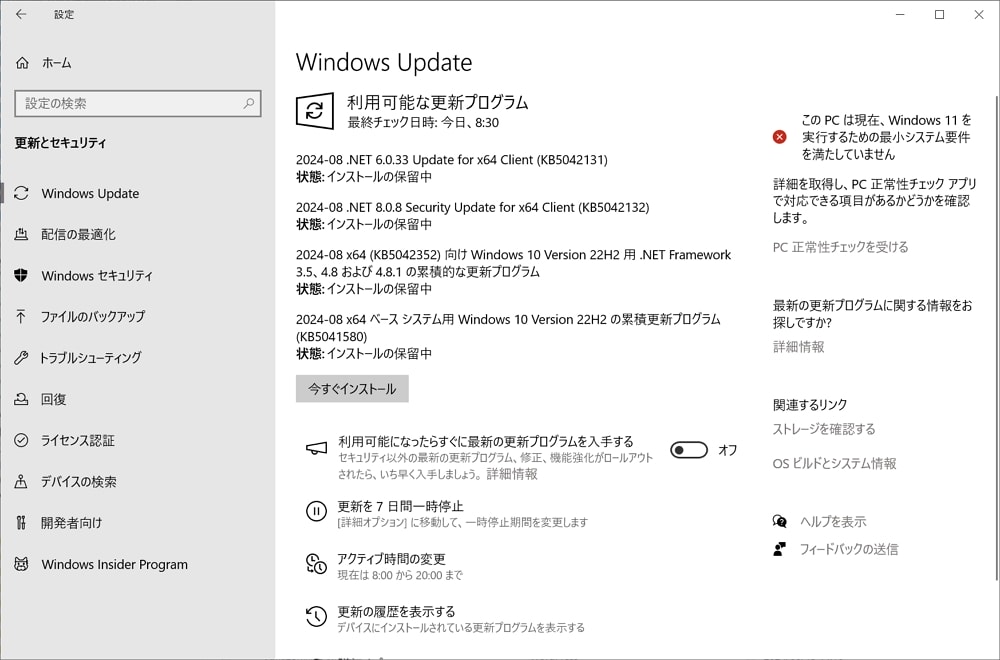

2024年8月14日、マイクロソフトが8月の月例セキュリティ更新プログラム/ Windows Update の配信を開始しました。Windows 11 バージョン23H2/22H2には「KB5041585」が、Windows 10 バージョン22H2には「KB5041580」が配信されます。

今月の月例パッチ/更新プログラムでは89件の脆弱性が修正されています。この中には6件の積極的に悪用されているゼロデイと3件の公開されているゼロデイ、合計9件のゼロデイ脆弱性の修正が含まれています。

- CVE-2024-38178 – スクリプトエンジンのメモリ破損の脆弱性

- CVE-2024-38193 – Windowsの補助機能ドライバ(WinSock)における権限昇格の脆弱性

- CVE-2024-38213 – Windows Mark of the Webセキュリティ機能バイパスの脆弱性

- CVE-2024-38106 – Windowsカーネルにおける権限昇格の脆弱性

- CVE-2024-38107 – Windows Power Dependency Coordinatorにおける権限昇格の脆弱性

- CVE-2024-38189 – Microsoft Projectにおけるリモートコード実行の脆弱性

- CVE-2024-38199 – Windows Line Printer Daemon (LPD)サービスにおけるリモートコード実行の脆弱性

- CVE-2024-21302 – Windows Secure Kernel Modeにおける権限昇格の脆弱性

- CVE-2024-38200 – Microsoft Officeにおけるなりすましの脆弱性

なお、以下の脆弱性については、Microsoftが現在修正に取り組んでいます。

- CVE-2024-38202 – Windows Update Stackにおける権限昇格の脆弱性

脆弱性情報公開後は積極的に悪用される危険性も高まります。現在アップデートを適用する時間がある方は、以下の通り「更新プログラム」をチェックして速やかに適用しておくことを推奨いたします。

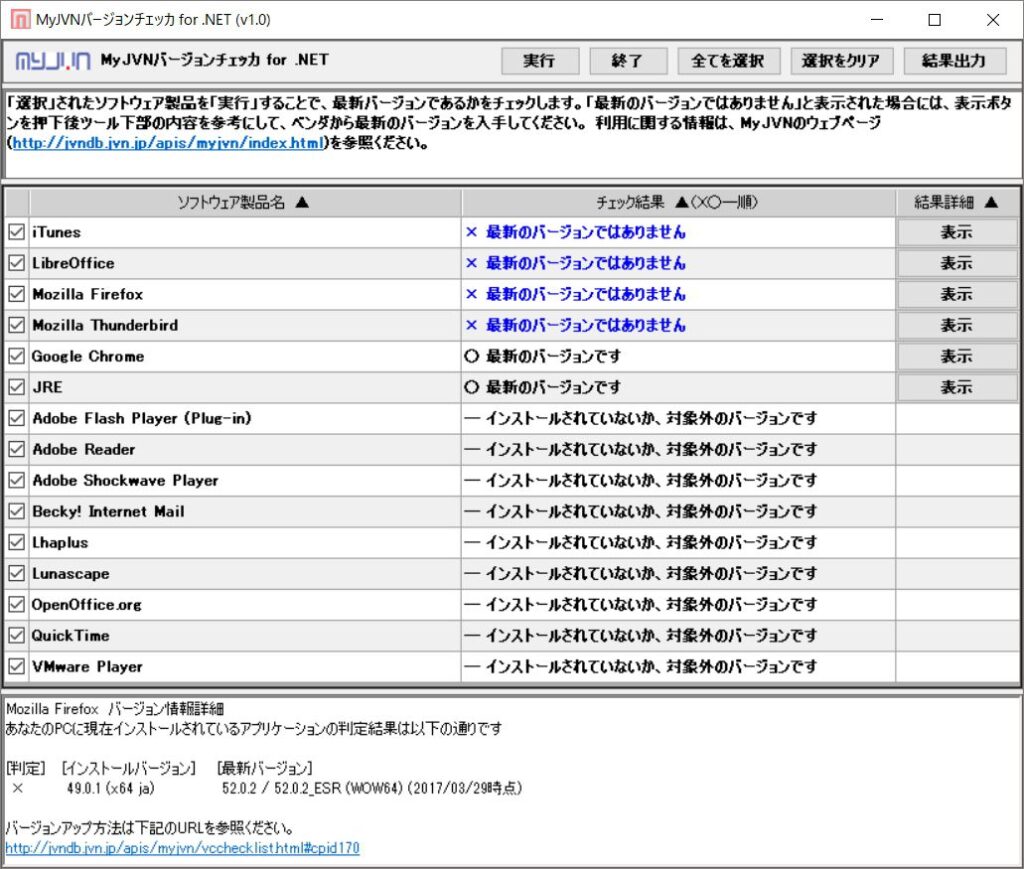

Microsoftの月例パッチ以外にも、「Adobe」関連や「Microsoft Edge」「Chrome」「Firefox」などの各種ブラウザ向けアップデートは随時配信されています。「MyJVN バージョンチェッカ」などを使ってしっかり最新の状態にアップデートしておきましょう。

次回のWindows Update/月例セキュリティ更新プログラムの配信日は、2024年9月11日(水)予定となっています。

- Windows 11:KB5041585の概要

- Windows 10:KB5041580の概要

- 2024年8月「Windows Update」での不具合について

- 2024年8月の「月例パッチ/Windows Update」の配信内容/セキュリティ更新プログラム一覧

- 2024年8月の「月例パッチ/Windows Update」のポイント&その他の注意点まとめ

- 新Microsoft Edge、Chrome、Firefox、Adobe関連、Javaなどのアップデートもお忘れなく。「MyJVN バージョンチェッカ」の使用がおすすめ

- 「Windows セキュリティ」で月に1度は全ファイルのセキュリティ検査をしておくと安心

- 併用を推奨!「am I infected?」でIoT機器の無料検査も定期的に行っておこう!

Windows 11:KB5041585の概要

Windows 11 23H2向けの更新プログラム「KB5041585」では、セキュリティ更新と以下の不具合改善が行われています。

- Windowsオペレーティングシステムのセキュリティ問題に対処。

- 2024年7月9日の更新プログラムをインストールした後、デバイスを起動するとBitLockerの回復画面が表示されることがある不具合を修正。

- ロック画面でWi-Fiに接続する際に「Windowsユーザーアカウントを使用する」チェックボックスが表示されなくない不具合を修正。

- この更新プログラムにより、このレジストリキーが削除されます。詳細については、KB5020276—Netjoin: ドメイン参加の強化変更を参照してください。

- この更新プログラムは、SBATをWindowsを実行するシステムに適用します。これにより、脆弱なLinux EFI(Shimブートローダー)が実行されなくなります。このSBAT更新プログラムは、WindowsとLinuxのデュアルブートシステムには適用されません。SBAT更新プログラムが適用されると、古いLinux ISOイメージが起動しない場合があります。この問題が発生した場合は、Linuxベンダーに連絡して更新されたISOイメージを取得してください。

そして、先月リリースされたオプションパッチ「KB5040527」の内容も含まれます。

「KB5040527」では、新機能としてメニューの「ピン留め」セクションからアプリをドラッグしてタスクバーにピン留めすることができるようになった他、「ファイルエクスプローラー」でタブを右クリックすると、それを複製するオプションが表示されるようになりました。

また、不具合も多数修正されており、「Windows Backup」でバックアップが失敗する不具合、ファイルエクスプローラーが応答しなくなる不具合、Windows11 ProからWindows11 Enterpriseサブスクリプションへのアップグレードに失敗する場合がある既知の不具合、「Windows Update Agent API」(WUA)を用いたWindows更新プログラムの検索が行えない既知の不具合なども修正されています。

Windows 10:KB5041580の概要

Windows 10 22H2向けの更新プログラム「KB5041580」では、セキュリティ更新と以下の不具合改善が行われています。

- Windowsオペレーティングシステムのセキュリティ問題に対処。

- 2024年7月9日の更新プログラムをインストールした後、デバイスを起動するとBitLockerの回復画面が表示されることがある不具合を修正。

- ロック画面でWi-Fiに接続する際に「Windowsユーザーアカウントを使用する」チェックボックスが表示されなくない不具合を修正。

- この更新プログラムにより、このレジストリキーが削除されます。詳細については、KB5020276—Netjoin: ドメイン参加の強化変更を参照してください。

- この更新プログラムは、SBATをWindowsを実行するシステムに適用します。これにより、脆弱なLinux EFI(Shimブートローダー)が実行されなくなります。このSBAT更新プログラムは、WindowsとLinuxのデュアルブートシステムには適用されません。SBAT更新プログラムが適用されると、古いLinux ISOイメージが起動しない場合があります。この問題が発生した場合は、Linuxベンダーに連絡して更新されたISOイメージを取得してください。

そして、先月リリースされたオプションパッチ「KB5040525」の内容も含まれます。

「KB5040525」では、アプリをUSBデバイスと使用すると、アプリが応答しなくなり印刷ができなくなる不具合の修正や、Webプロキシ自動検出(WPAD)をオンにした場合にユニバーサルプリントサービスと通信できなくなり、印刷機能が機能しない不具合の修正、デバイスにEFIシステムパーティションがある場合、Windowsバックアップが失敗する不具合の修正などが行われています。

また、MCCノードを使用できなくなる場合がある既知の不具合も修正されています。

2024年8月「Windows Update」での不具合について

2024年8月の「Windows Update」では、現時点で以下の不具合情報があります。今後も不具合情報が入り次第、このページに追記していきます。

※このページを再訪問した際は、念のためにブラウザの【更新】を行ってください。ブラウザキャッシュの関係で、最新の情報が表示されない場合があります。

ユーザー アカウントのプロフィール写真を変更できなくなる場合がある

■不具合の概要:

この更新プログラムをインストールした後、ユーザー アカウントのプロフィール写真を変更できなくなる可能性があります。

「設定」>「アカウント」>「ユーザーの情報」>「自分の画像を作成」>「参照」を選択してプロフィール写真を変更しようとするとエラーコード「0x80070520」が表示される場合があります。

■対処状況:

Microsoftは現在解決策に取り組んでおり、今後のリリースでアップデートを提供する予定です。

■対象OS

Windows 10

参考:Windows 11に関する不具合情報

※Windows 11に関する不具合情報は以下のページにまとめてあります。

参考:Windows 10に関する不具合情報

※Windows 10に関する不具合情報はマイクロソフト公式サイトにてご確認ください。

※「更新プログラム」適用で不具合が発生した場合、不具合の原因となる「更新プログラム」が分かっているなら、手動でアンインストールすることで不具合が解消する場合があります。その際には以下の記事を参考に対処してみてください。

- Windows 11:Windows Update適用後、不具合が出た際に特定の更新プログラムをアンインストールする方法

- Windows 10:「インストールされた更新プログラム」を手動でアンインストール/削除する方法

- Windows 11:Windows Updateに失敗!KB5029263をインストールすると0x80070002エラーが出る際の対処方法/直し方

2024年8月の「月例パッチ/Windows Update」の配信内容/セキュリティ更新プログラム一覧

2024年8月の「月例パッチ/Windows Update」が配信開始になりました。配信内容/セキュリティ更新プログラム一覧は以下の通りです。

■対象:Windows 11 v24H2, v23H2, v22H2, v21H2

■最大深刻度:緊急

■最も大きな影響:リモートでコードの実行が可能

■関連するサポート技術情報またはサポートの Web ページ:

v24H2 5041571

v23H2, v22H2 5041585

v21H2 5041592

■対象:Windows 10 v22H2

■最大深刻度:緊急

■最も大きな影響:リモートでコードの実行が可能

■関連するサポート技術情報またはサポートの Web ページ:

5041580

■対象:Windows Server 2022,23H2 (Server Core installationを含む)

■最大深刻度:緊急

■最も大きな影響:リモートでコードの実行が可能

■関連するサポート技術情報またはサポートの Web ページ:

Windows Server 2022, 5041160

Windows Server 23H2, 5041573

■対象:Windows Server 2019 , 2016 (Server Core installation を含む)

■最大深刻度:緊急

■最も大きな影響:リモートでコードの実行が可能

■関連するサポート技術情報またはサポートの Web ページ:

Windows Server 2019 5041578

Windows Server 2016 5041773

■対象:Microsoft Office

■最大深刻度:重要

■最も大きな影響:リモートでコードの実行が可能

■関連するサポート技術情報またはサポートの Web ページ:

https://learn.microsoft.com/officeupdates

■対象:Microsoft .NET

■最大深刻度:重要

■最も大きな影響:情報漏えい

■関連するサポート技術情報またはサポートの Web ページ:

https://learn.microsoft.com/dotnet

■対象:Microsoft Visual Studio

■最大深刻度:重要

■最も大きな影響:情報漏えい

■関連するサポート技術情報またはサポートの Web ページ:

https://learn.microsoft.com/visualstudio

■対象:Microsoft Dynamics 365

■最大深刻度:重要

■最も大きな影響:なりすまし

■関連するサポート技術情報またはサポートの Web ページ:

https://learn.microsoft.com/dynamics365

■対象:Microsoft Azure

■最大深刻度:緊急

■最も大きな影響:リモートでコードの実行が可能

■関連するサポート技術情報またはサポートの Web ページ:

https://learn.microsoft.com/azure

データ引用元:2024 年 8 月のセキュリティ更新プログラム (月例)|Microsoft Security Response Center

詳細なアップデート内容については、マイクロソフトの公式サイトでご確認ください。

Windows:2024年8月のゼロデイ脆弱性に関する情報

2024年8月の月例パッチでは、現在悪用されている6つのゼロデイ脆弱性と、公開されているその他3つのゼロデイ脆弱性が修正されています。また、1件の未修正の脆弱性情報もあります。

これらの脆弱性は更新プログラムが公開されるよりも前に悪用や脆弱性の詳細が一般へ公開されていることが確認されており、早急なアップデートの適用が必須です。

6件の既に悪用されているゼロデイ脆弱性

今回の更新で修正された6件の既に悪用されているゼロデイ脆弱性は次の通りです。

- CVE-2024-38178 – スクリプトエンジンのメモリ破損の脆弱性

攻撃者は、認証されたクライアントにリンクをクリックさせることで、リモートコード実行を引き起こす可能性があります。このリンクは、Microsoft EdgeのInternet Explorerモードでクリックされる必要があり、攻撃は困難です。しかし、韓国の国家サイバーセキュリティセンター(NCSC)とAhnLabは、この脆弱性が攻撃で悪用されていると報告しています。 - CVE-2024-38193 – Windowsの補助機能ドライバ(WinSock)における権限昇格の脆弱性

この脆弱性は、攻撃者がWindowsシステムでSYSTEM権限を取得することを可能にします。発見者はGen DigitalのLuigino CamastraとMilánekですが、Microsoftは詳細を共有していません。 - CVE-2024-38213 – Windows Mark of the Webセキュリティ機能バイパスの脆弱性

攻撃者がWindows Mark of the Webのセキュリティアラートをバイパスするファイルを作成できる脆弱性です。このセキュリティ機能はフィッシング攻撃を行う脅威者にとって魅力的な標的であり、これまでにも多くのバイパスが行われてきました。この脆弱性はTrend Microのゼロデイ・イニシアティブのPeter Girnusによって発見されましたが、どのように攻撃で悪用されたかは明らかにされていません。 - CVE-2024-38106 – Windowsカーネルにおける権限昇格の脆弱性

攻撃者がレースコンディションを制することで、SYSTEM権限を取得できる脆弱性です。Microsoftは、誰がこの脆弱性を報告し、どのように悪用されたかは明らかにしていません。 - CVE-2024-38107 – Windows Power Dependency Coordinatorにおける権限昇格の脆弱性

攻撃者がWindowsデバイスでSYSTEM権限を取得できる脆弱性です。Microsoftは、誰がこの脆弱性を報告し、どのように悪用されたかは明らかにしていません。 - CVE-2024-38189 – Microsoft Projectにおけるリモートコード実行の脆弱性

この脆弱性を悪用するには、セキュリティ機能を無効にする必要があります。攻撃者は、被害者が悪意のあるMicrosoft Office Projectファイルを開くように誘導し、リモートコード実行を行います。Microsoftは、この脆弱性を誰が発見し、どのように悪用されたかは明らかにしていません。

4件の公開された脆弱性

以下は、公開された4件の脆弱性です。3件は修正済みですが、1件は現時点で未修正です。

- CVE-2024-38199 – Windows Line Printer Daemon (LPD)サービスにおけるリモートコード実行の脆弱性

この脆弱性は、ネットワークを通じて、認証されていない攻撃者が特別に作成された印刷タスクを送信し、リモートコード実行を行うことができるというものです。この脆弱性を公開した人物は匿名を希望しています。 - CVE-2024-21302 – Windows Secure Kernel Modeにおける権限昇格の脆弱性

SafeBreachのセキュリティ研究者Alon Levievが、Black Hat 2024で行った講演で、この脆弱性を明らかにしました。この脆弱性は、攻撃者が古い脆弱性を再導入するためのアップデートをインストールできるというものです。 - CVE-2024-38200 – Microsoft Officeにおけるなりすましの脆弱性

攻撃者が被害者をだまして悪意のあるファイルを開かせることで、NTLMハッシュを盗むことができる脆弱性です。この脆弱性はJim Rushが発見し、2024年7月30日にMicrosoft Office Feature Flightingで修正されました。 - CVE-2024-38202 – Windows Update Stackにおける権限昇格の脆弱性

この脆弱性もBlack Hat 2024で明らかにされたもので、Microsoftは現在修正に取り組んでいますが、まだ修正は公開されていません。

2024年8月:他社の公開している主なセキュリティ情報

マイクロソフト以外の主要メーカーが公開している2024年8月のセキュリティ情報は以下の通りです。AndroidやiPhoneなどを利用中のユーザーもアップデートを忘れずに適用しておきましょう。

- 0.0.0.0 Dayの脆弱性により、悪意のあるウェブサイトがブラウザのセキュリティ機能をバイパスしてローカルネットワーク上のサービスにアクセス可能に。(※ブラウザでの対処が必要。各自ブラウザのアップデートを確認しておいてください。)

- Android 8月のセキュリティ更新により、アクティブに悪用されているリモートコード実行(RCE)に対応。

- CISAが、攻撃に悪用されるCisco Smart Install(SMI)機能について警告。

- Ciscoが、サポート終了となった小型ビジネス用SPA 300およびSPA 500シリーズのIP電話における重大なRCE脆弱性について警告。

- 新たなGhostWrite脆弱性により、権限のない攻撃者がT-Head XuanTie C910およびC920 RISC-V CPUのメモリに読み書きし、周辺機器を制御可能になる。

- Ivantiが公開された脆弱性のあるvTM認証バイパスに対するセキュリティアップデートをリリース。

- Microsoftが、CVE-2024-38200として追跡される新しいOfficeの脆弱性について警告。この脆弱性はNTLMハッシュを漏洩させる。

- 新しいSinkClose脆弱性により、攻撃者がAMD CPUでRing -2権限を取得可能になる。

- 新しいLinux SLUBStick脆弱性が、限定的なヒープ脆弱性を任意のメモリ読み書き機能に変換。

- 新しいWindows DownDate脆弱性により、攻撃者がオペレーティングシステムをダウングレードして脆弱性を再導入可能に。

2024年8月の「月例パッチ/Windows Update」のポイント&その他の注意点まとめ

2024年8月の「月例パッチ/Windows Update」のポイントとその他の注意点をまとめておきます。

■Windowsオペレーティングシステムのセキュリティ問題に対処

■2024年7月9日の更新プログラムをインストールした後、デバイスを起動するとBitLockerの回復画面が表示されることがある不具合を修正

■ロック画面でWi-Fiに接続する際に「Windowsユーザーアカウントを使用する」チェックボックスが表示されなくない不具合を修正

■この更新プログラムにより、このレジストリキーが削除されます。詳細については、KB5020276—Netjoin: ドメイン参加の強化変更を参照してください

■この更新プログラムは、SBATをWindowsを実行するシステムに適用します。これにより、脆弱なLinux EFI(Shimブートローダー)が実行されなくなります。このSBAT更新プログラムは、WindowsとLinuxのデュアルブートシステムには適用されません。SBAT更新プログラムが適用されると、古いLinux ISOイメージが起動しない場合があります。この問題が発生した場合は、Linuxベンダーに連絡して更新されたISOイメージを取得してください

■メニューの「ピン留め」セクションからアプリをドラッグしてタスクバーにピン留めすることができるように

■「ファイルエクスプローラー」でタブを右クリックすると、それを複製するオプションが表示されるように

■「Windows Backup」でバックアップが失敗する不具合を修正

■ファイルエクスプローラーが応答しなくなる不具合を修正

■Windows11 ProからWindows11 Enterpriseサブスクリプションへのアップグレードに失敗する場合がある既知の不具合を修正

■「Windows Update Agent API」(WUA)を用いたWindows更新プログラムの検索が行えない既知の不具合を修正

■Windowsオペレーティングシステムのセキュリティ問題に対処

■2024年7月9日の更新プログラムをインストールした後、デバイスを起動するとBitLockerの回復画面が表示されることがある不具合を修正

■ロック画面でWi-Fiに接続する際に「Windowsユーザーアカウントを使用する」チェックボックスが表示されなくない不具合を修正

■この更新プログラムにより、このレジストリキーが削除されます。詳細については、KB5020276—Netjoin: ドメイン参加の強化変更を参照してください

■この更新プログラムは、SBATをWindowsを実行するシステムに適用します。これにより、脆弱なLinux EFI(Shimブートローダー)が実行されなくなります。このSBAT更新プログラムは、WindowsとLinuxのデュアルブートシステムには適用されません。SBAT更新プログラムが適用されると、古いLinux ISOイメージが起動しない場合があります。この問題が発生した場合は、Linuxベンダーに連絡して更新されたISOイメージを取得してください

■アプリをUSBデバイスと使用すると、アプリが応答しなくなり印刷ができなくなる不具合を修正

■Webプロキシ自動検出(WPAD)をオンにした場合にユニバーサルプリントサービスと通信できなくなり、印刷機能が機能しない不具合を修正

■デバイスにEFIシステムパーティションがある場合、Windowsバックアップが失敗する不具合を修正

■MCCノードを使用できなくなる場合がある既知の不具合を修正

■今月のセキュリティ更新プログラムで修正された脆弱性のうち、以下の脆弱性は更新プログラムが公開されるよりも前に悪用や脆弱性の詳細が一般へ公開されていることを確認しています。ユーザーは更新プログラムの適用を早急に行ってください。脆弱性の詳細は、各CVEのページを参照してください。

- CVE-2024-38189 Microsoft Project のリモートでコードが実行される脆弱性

- CVE-2024-38107 Windows Power Dependency Coordinator の特権昇格の脆弱性

- CVE-2024-38106 Windows カーネルの特権の昇格の脆弱性

- CVE-2024-38193 WinSock 用 Windows Ancillary Function Driver の特権の昇格の脆弱性

- CVE-2024-38178 スクリプト エンジンのメモリ破損の脆弱性

- CVE-2024-38199 Windows Line Printer Daemon (LPD) サービスのリモートでコードが実行される脆弱性

■今月のセキュリティ更新プログラムで修正された脆弱性のうち、以下の脆弱性は、CVSS基本値が9.8と高いスコアで、認証やユーザーの操作なしで悪用が可能な脆弱性です。これらの脆弱性が存在する製品、および悪用が可能となる条件については、各CVEのページの「よく寄せられる質問」を参照してください。セキュリティ更新プログラムが公開されるよりも前に、脆弱性の情報の一般への公開、脆弱性の悪用はありませんが、脆弱性の特性を鑑み、企業組織では早急なリスク評価とセキュリティ更新プログラムの適用が推奨されています。

- CVE-2024-38063 Windows TCP/IP のリモートでコードが実行される脆弱性

- CVE-2024-38140 Windows Reliable Multicast Transport Driver (RMCAST) のリモートでコードが実行される脆弱性

■2024年8月7日、8日 (米国時間) に以下の脆弱性が公開されました。マイクロソフトは、これらの脆弱性からユーザーの環境を保護するために、軽減策の適用を推奨しています。各CVEの情報を確認し、必要な対処を実施してください。なお、CVE-2024-21302 および CVE-2024-38202 については、ADV24216903 Windows Elevation of Privilege Vulnerability Chain Mitigation Guidance にてアドバイザリも公開しています。併せて、ご参照ください。

- CVE-2024-21302 Windows 保護カーネル モードの特権の昇格の脆弱性

- CVE-2024-38202 Windows Update スタックの特権の昇格の脆弱性

- CVE-2024-38200 Microsoft Office のなりすましの脆弱性

以下、その他の既知の注意点をまとめておきます。

まずはWindowsのサービス終了のお知らせから。

Windows 11 21H2 Enterprise/Education/IoT EnterpriseエディションとWindows 11 22H2 Home/Proエディションは、10月8日でサービス終了となります。該当のエディションを利用している方は忘れずにアップデートしておきましょう。

Windows 10 21H2のEnterprise/Educationエディションが6月11日にサービス終了となりました。利用中のユーザーは早急に22H2へアップグレードしてください。

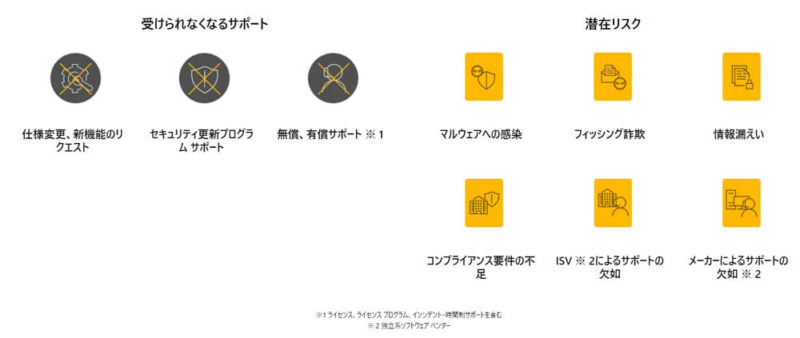

Windows 7(企業向けESU)とWindows 8.1は2023年1月10日をもってサポート終了となっています。今後は基本的にセキュリティアップデートが配信されませんので、早急にPCの買い替えや、Windows 11、もしくはWindows 10へのアップグレードを行ってください。企業の方もご注意ください。現在もWindows 7やWindows 8.1を利用しているユーザー様も一定数いらっしゃいますが、早急に対応してください。

なお、現在も多数のユーザーが利用しているWindows 10 22H2のサポート期限は、2025年10月14日となっています。まだ1年程度の猶予はありますが、直前に慌てないよう、パソコンの買い替え準備を少しずつ進めておくことをおすすめします。

2025年10月14日以降もWindows 10の利用を希望する企業や教育機関向けに、有償サポートのESUを最長3年間提供することが発表されましたが、一般ユーザー向けではないため、2025年10月14日を目途に対処する方が良いでしょう。

その他のWindows OSに関するサービス終了情報は以下の通りです。

■Windows 10 Enterprise and Education、Version 1909、Windows 10 Home and Pro、Version 20H2、Windows 10 IoT Enterprise、Version 1909のサポートが2022年5月10日で終了しました。

■Windows 10 Enterprise and Education、Version 21H1、Windows 10 Home and Pro、Version 21H1、Windows 10 IoT Enterprise、Version 21H1のサポートは2022年12月14日で終了しました。

■Windows 7 拡張セキュリティ更新プログラム 3年目、およびWindows 8.1のサポートは2023年1月10日で終了しました。

■Windows 10 version 20H2 Enterprise/Educationのサポートは2023年5月9日に終了しました。

■Windows 10 version 21H2 のサポートは6月14日をもって終了しました。

■Windows Server 2012 / 2012 R2のサポートが2023年10月10日(米国時間)に終了しました。

■Windows 11 Version 21H2 は、2023年10月10日にサービス終了しました。

■Windows 10 21H2 Enterprise/Educationエディションが6月11日にサービス終了しました。

■Windows 11 21H2 Enterprise/Education/IoT Enterpriseエディションは、10月8日でサービス終了となります。

■Windows 11 22H2 Home/Proエディションは、10月8日でサービス終了となります。

参考:

■2022 年にサポートが終了する製品|Microsoft

■2023 年にサポートが終了する製品|Microsoft

■2024 年にサポートが終了する製品|Microsoft

いずれも該当バージョンを使用中の方は速やかに最新バージョンにアップデートしましょう。

次にOfficeに関する情報です。

「Office 2013」は2023年4月11日をもってサポート終了しました。「Office 2010」「Office 2016 for Mac」も2020年10月13日をもってサポートが終了しています。

今後はテクニカルサポート、セキュリティ修正プログラム、不具合の修正などが一切提供されなくなり、利用を続けることは非常に危険です。出来るだけ早急に「Office 2021」(Office 2024が間もなく公開予定)やサブスク型の「Office 365」に乗り換えましょう。「Office 365 Personal」はPC(Windows, Mac)、タブレット(iPad、Android、Windows)、スマートフォンに何台でもインストール可能(同時利用可能台数5台)なので、環境によっては案外お得かもしれません。企業でも案外無頓着な事例を今まで多数見てきました。「とりあえずサポートが切れても動けば良い」などと安易に考えず、早急に対処するようお願いします。

※サポートが終了すると、PCを常に最新の情報に保つためのセキュリティ更新プログラムの提供が停止し、使用中のPCが重大なリスクにさらされ続ける事になります。

ちなみに現在管理人は、Windows 11搭載の「Surface Pro 8」を購入て愛用しています。なかなか良い仕上がりで満足していますよ。現在は「Surface Pro 9」が販売中となっていますがマイナーアップデートなので、新旧のスペックを比較して気になる方は購入を検討してみてください。

以前購入した「Surface Laptop 3 15インチ」モデルもなかなか素晴らしい仕上がりでした。気になる方はレビューをまとめているのでご参考に。こちらも現在は「Surface Laptop 5」が販売中です。同じくマイナーアップデートですが、最新のCPU等利用したい方はご検討ください。あえて型落ちをお得に購入するのもありかもしれませんが。

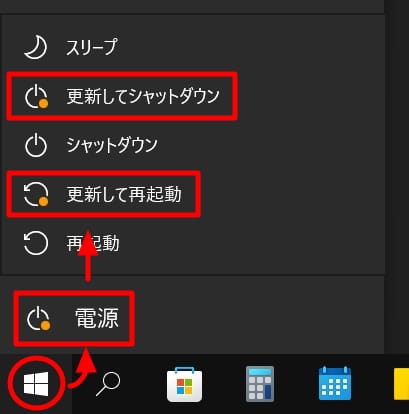

なお、日ごろスリープをメインにパソコンを運用している場合は、今日だけでも必ず更新を確認し、指示に従ってPCを再起動してください。スリープのままではきちんと更新が適用されない場合もあるのでご注意を。

Windows 10の場合は、再起動等が必要な場合は以下のような更新通知アイコンが表示されるようになっています。速やかに再起動させましょう。

【スタートボタン>電源】と進み、以下のような【更新してシャットダウン】【更新して再起動】の指示が出ている場合は、速やかに指示通り再起動などを行うようにしましょう。

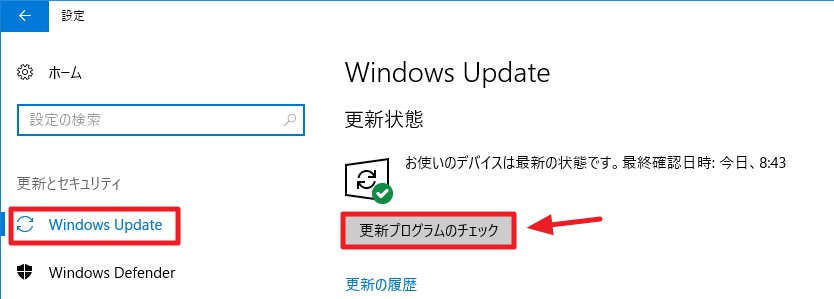

もしも久しぶりにパソコンを起動した際などは、「Windows Update」によるアップデートが複数回溜まっている場合もあり、1回更新してもまだ残っている場合があります。気になる方は手動で「更新プログラムのチェック」をクリックすると最新のプログラムが追加配信される場合もあるので試してみてください。

「更新プログラムのチェック」を押して、このように「お使いのデバイスは最新の状態です。」と表示されれば、現時点でパソコンは最新の状態となります。

新Microsoft Edge、Chrome、Firefox、Adobe関連、Javaなどのアップデートもお忘れなく。「MyJVN バージョンチェッカ」の使用がおすすめ

その他、新Microsoft Edge、Google Chrome、Firefox、Adobe関連、Javaなどの更新プログラムも随時提供されています。これらもきちんと更新しておきましょう。ブラウザ関連も重大な脆弱性が度々発覚しています。十分ご注意ください。

これらの更新の確認には、個人的に「MyJVN バージョンチェッカ」の活用がおすすめ。手軽に更新状況が確認できますよ。月に1度は確認しておくと安心です。

起動するとこのようにチェックされます。Windows Updateでの更新作業が完了したら、セットで確認作業を行うことを強く推奨します。

※「MyJVN バージョンチェッカ」でエラーが出る場合は、最新バージョンに更新して再度お試しください。

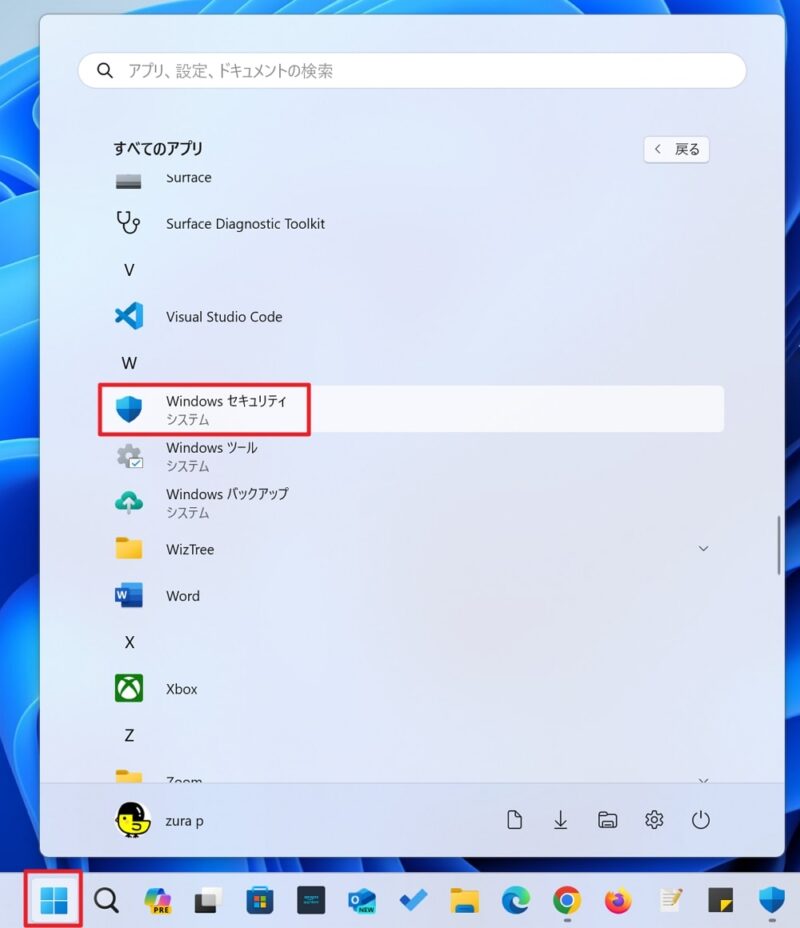

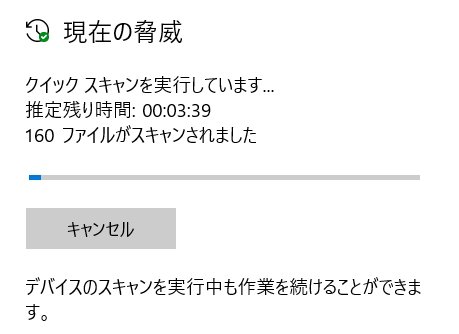

「Windows セキュリティ」で月に1度は全ファイルのセキュリティ検査をしておくと安心

全てのアップデート作業が完了したら、念のために「Windows セキュリティ」および「Microsoft Defender」でPC内の全ファイルのセキュリティ検査しておくと安心です。市販のウイルス対策ソフトとの併用も可能。月に1度は習慣づけておくと良いかもしれませんね。

※稀に誤検出がおこる可能性もあります。必要に応じてご使用ください。

【スタート】ボタンをクリックし、アプリ一覧から【Windows セキュリティ】を選択してクリックします。

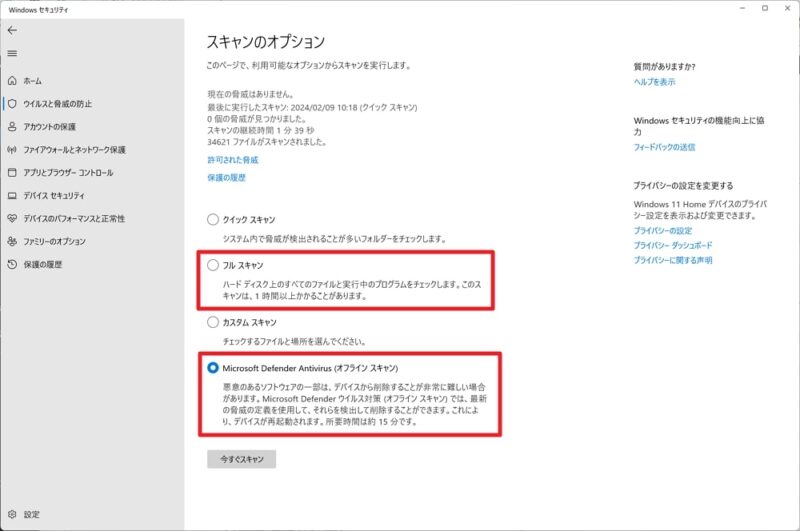

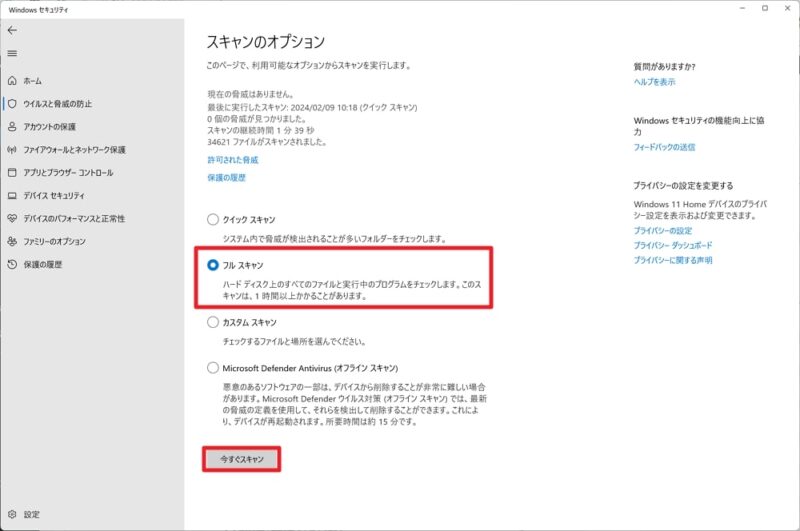

左メニューの【ウイルスと脅威の防止】、もしくはアイコンをクリックすると、【ウイルスと脅威の防止】画面が開きます。ここで他の市販アプリを使っている場合は以下のような画面になるので、サクッとPCをスキャンしたい場合は【①クイックスキャン】を。より詳細にスキャンしたい場合は【②スキャンのオプション】をクリックしましょう。

【スキャンのオプション】では以下の画面が開きます。ここで【フルスキャン】は時間が掛かりますが、定期的に行っておくのがおすすめ。また、【Microsoft Defender Antivirus(オフライン スキャン)】は、PCを再起動して特殊なスキャンが行えます。時間に余裕があれば、それぞれ行っておくと良いでしょう。

実際にスキャンを行う場合は、希望のスキャンを選択し、下部の【今すぐスキャン】をクリックすればOK。

後はスキャンが終了するまで待ちましょう。

月に1度のパソコンメンテナンスとして、各種アップデート作業やウイルスチェックをぜひこの機会に行っておきましょう。

また、「Windows 10 May 2020 Update」から、新たに「Windows セキュリティ」に「評価ベースの保護」が追加されています。これを有効にしておくと「望ましくないアプリ(PUA)」をブロックできるので、興味のある方は試してみてくださいね。

併用を推奨!「am I infected?」でIoT機器の無料検査も定期的に行っておこう!

2022年2月24日から、横浜国立大学 情報・物理セキュリティ研究拠点がIoT機器のマルウェア感染と脆弱性を確かめる無料検査サービス「am I infected?」を開始しています。

PCはもちろん、iPhoneやAndroidスマホ、タブレットなどから簡単に利用できるので、上記の「Microsoft Defender」でのウイルスチェックと併せて利用しておくと良いでしょう。

利用方法は過去記事をご参照くださいね。

コメント

Windows 11 バージョン23H2/22H2なので、「KB5041585」のインストールを終了しました。そのあとは不具合がありませんでした。しばらく使っていて「スリープ」にしておいたので、復活しようとしたら画面が真っ暗で起動しません。仕方がないので強制終了(電源オフ)にして、それから電源オンにしたら起動しました。これが不具合なのかはわかりませんが、その後は「スリープ」からでも普通に復活しています。

お疲れ様です!

スリープの件は、パッチ自体の不具合の可能性もあります。

最新パッチ適用で試してみてくださいね。