先日からGoogleのゼロデイ攻撃撲滅に取り組む専門チーム「Project Zero」のTavis OrmandyさんのTwitterでのつぶやきが気になっていた管理人よっしーです。

その内容というのがこちら。

I think @natashenka and I just discovered the worst Windows remote code exec in recent memory. This is crazy bad. Report on the way. 🔥🔥🔥

— Tavis Ormandy (@taviso) 2017年5月6日

なんでも、今までで最悪のリモートコード実行の脆弱性を見つけたようで、“crazy bad”という表現が痛烈で印象的。これが何なのか非常に気になっていました。

その正体がついに判明。

なんとWindowsを守ってくれる「Windows Defender」などに使用されているマルウェア対策エンジンに深刻な脆弱性があり、これを悪用されると、【着信したメールまたはインスタントメッセージを開かずともマルウェアに感染しシステムを乗っ取られる(by engadget)】という想像以上に寒気がするほど恐ろしいものだったのです。

管理人は専門家ではないので、詳細はengadgetさんや、ITmediaNEWSさんの記事を参照してほしいと思いますが、すでにマイクロソフトもこの脆弱性に対応した緊急のWindows Updateを配信開始しています。通常は自動的に適用されますが、気になる方は手動でWindows Updateにて対応しておきましょう!

マイクロソフトが「MPE」の脆弱性「CVE-2017-0290」を修正するセキュリティ更新プログラムを緊急公開!

マイクロソフトが2017年5月9日、【Microsoft Malware Protection Engine(MPE)のリモートでコードが実行される脆弱性 – CVE-2017-0290】を修正するセキュリティ更新プログラムを緊急公開しました。

この更新プログラムは、【Microsoft Malware Protection Engine(MPE)】が特別に細工されたファイルをスキャンした場合にリモートでコードが実行される脆弱性を解決します。攻撃者がこの脆弱性を悪用した場合、LocalSystem アカウントのセキュリティ コンテキストで任意のコードを実行して、システムを制御する可能性があります。

詳細は、マイクロソフトの公式ページ、およびその他のITメディアサイトをご参照ください。

- マイクロソフト セキュリティ アドバイザリ 4022344|マイクロソフト

- 何もしなくても感染するWindows Defenderの脆弱性に修正パッチ公開。Windows 7以降はいますぐ適用を|engadget

- 「Windows Defender」などで使用のマルウェア対策エンジンに脆弱性 MSが緊急更新で対応|ITmediaNEWS

なお、本件はかなり恐ろしい脆弱性であり、脆弱性の深刻度は4段階中もっとも高い「深刻」ですが、悪用可能性指標については、3段階中2番目にあたる「2」となっており、悪用される可能性は低いとされています。(by Security Next)

また、マイクロソフトの解説によると、「通常、この更新プログラムの自動検出および展開のビルトイン メカニズムでは、この更新プログラムがリリース後 48 時間以内に適用されるため、企業の管理者またはエンド ユーザーは、Microsoft Malware Protection Engine 用の更新プログラムをインストールするために対応を行う必要はありません。」との事。慌てふためく必要はないような印象ですが、更新作業が早いに越したことはありません。気になる方は手動で【Windows Update】にて更新作業を行っておきましょう。

※便宜上「Windows Defender」と記載していますが、【Microsoft Malware Protection Engine(MPE)】は他にも「Microsoft Security Essentials」や、企業向けの「Windows Intune Endpoint Protection」「Microsoft System Center Endpoint Protection」などにも利用されています。該当するものを利用している方は、速やかにアップデートを行うべきでしょう。

Windows 10:手動でWindows Updateを行う方法

ということで、Windows 10において、手動で【Windows Update】を行う方法を解説しておきます。

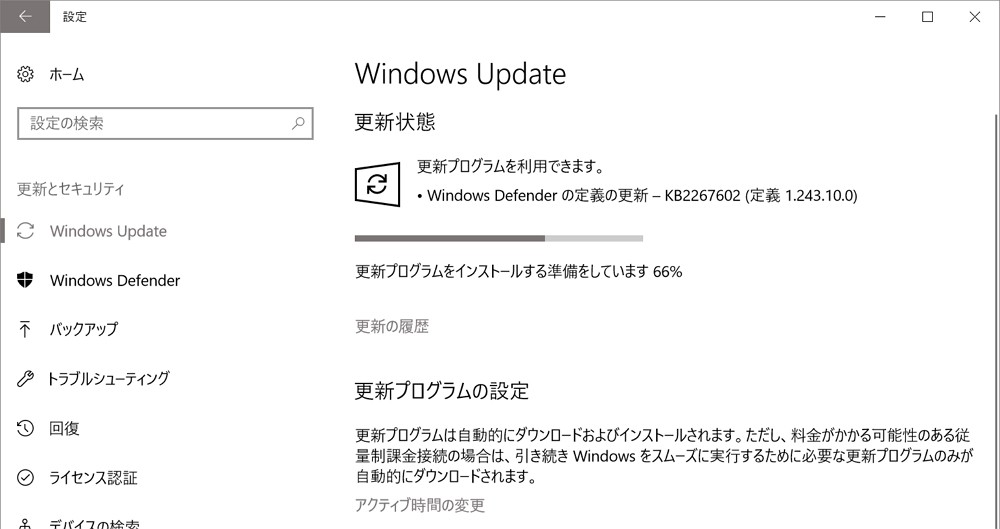

まずは左下の【スタートボタン】をクリックし、【設定】を開きます。

次に【更新とセキュリティ】をクリックします。

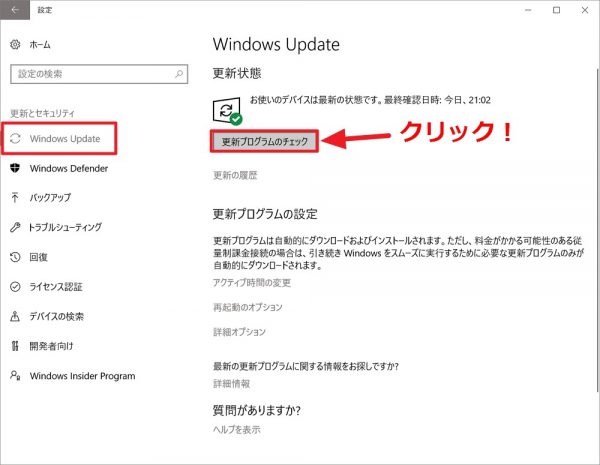

左のメニューから【Windows Update】を選択し(通常はデフォルトで選択されているはず)、【更新プログラムのチェック】をクリックします。

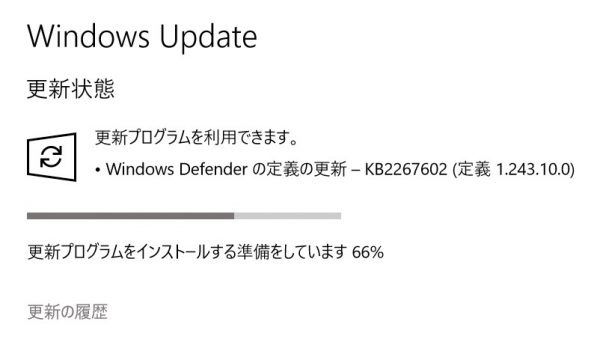

更新プログラムがある場合は、以下のように更新作業が始まります。

パソコン再起動などの指示が出た場合は、指示に従い再起動させましょう。また、一度更新作業が完了したのち、念のためにもう一度先ほどの【更新プログラムのチェック】をクリックし、更新プログラムが残っていないか確認しておきましょう。

【お使いのデバイスは最新の状態です。】が表示されるまでしっかり作業を行いましょう。

なお、Windows 7と8.1については、現在管理人は所有していないので、マイクロソフトの解説ページを張っておきます。

Windows Defenderがきちんと最新バージョンに更新されているかの確認方法

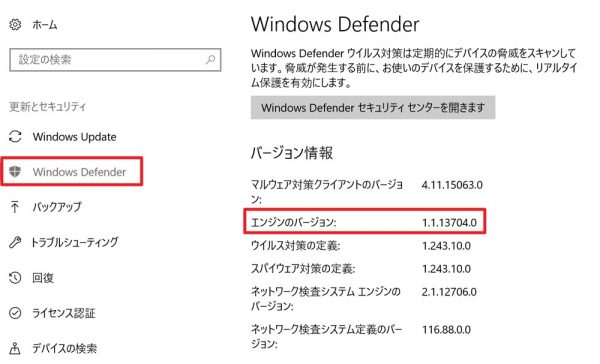

【Windows Update】で更新作業が完了したら、念のためにWindows Defenderが最新バージョンに更新されているか確認しておきましょう。

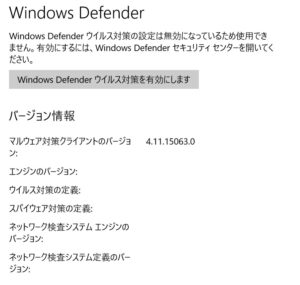

先ほどの画面内で、左のメニューから【Windows Defender】をクリックします。次に【エンジンのバージョン】が【1.1.13704.0以上】になっていれば問題ありません。

ただし、そもそも【Windows Defender】を“有効”にしていない場合は、以下のようにバージョン情報は表示されません。ご注意を。

まとめ

ということで、なかなか深刻な脆弱性が、しかも【Windows Defender】のエンジンに発覚したというのはかなりの衝撃でした。

不幸中の幸いなのは、脆弱性が広範に悪用される以前に、Googleのゼロデイ攻撃撲滅に取り組む専門チーム「Project Zero」が発見してくれたことでしょうか。

とりあえず、皆さんもなるべく早めに、Windows Updateにて更新作業を行っておくことをおすすめします。

また、JavaやFlashの脆弱性も引き続き続々と発見されています。こちらもきちんと最新バージョンに更新されているか、【MyJVN バージョンチェッカ】などで定期的に確認しておくことをおすすめします。

コメント

ありがとうございます。予備のパソコンは Windows Defender を使っていますので、早速Updateしました。メインのパソコンもUpdateしました。

今回の脆弱性は深刻なようなので、手動でUpdateしておきたいものです。お疲れさまでした(=゚ω゚)ノ