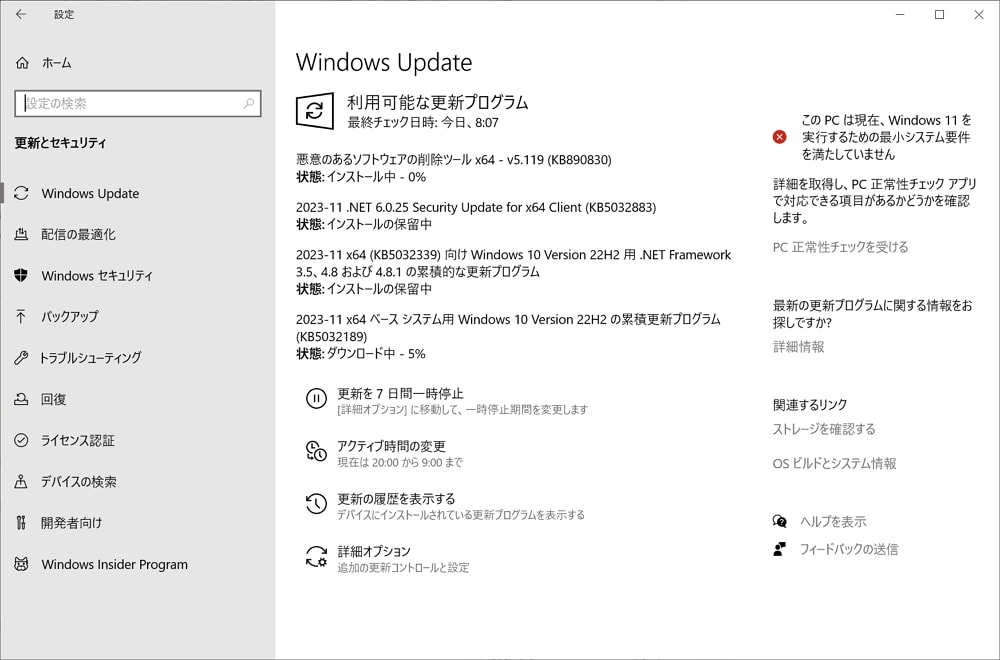

2023年11月15日、マイクロソフトが11月の月例セキュリティ更新プログラム/ Windows Update の配信を開始しました。Windows 11 バージョン23H2/22H2には「KB5032190」が、Windows 10 バージョン22H2には「KB5032189」が配信されます。

今月の月例パッチ/更新プログラムでは58件の脆弱性が修正されています。このうち5件は既に悪用の事実のあるゼロデイ脆弱性となっており、早急な対処が必要です。

また、CVE-2023-36028 Microsoft Protected Extensible Authentication Protocol (PEAP) のリモートでコードが実行される脆弱性 および CVE-2023-36397 Windows Pragmatic General Multicast (PGM) のリモートでコードが実行される脆弱性は、CVSS 基本値が9.8と高いスコアで、認証やユーザーの操作なしで悪用が可能な脆弱性です。こちらは現時点で悪用の事実はありませんが、脆弱性の特性を鑑み、Microsoftは早急な対処を求めています。

なお、脆弱性情報公開後は積極的に悪用される危険性が高まります。現在アップデートを適用する時間がある方は、以下の通り「更新プログラム」をチェックして速やかに適用しておくことを推奨いたします。

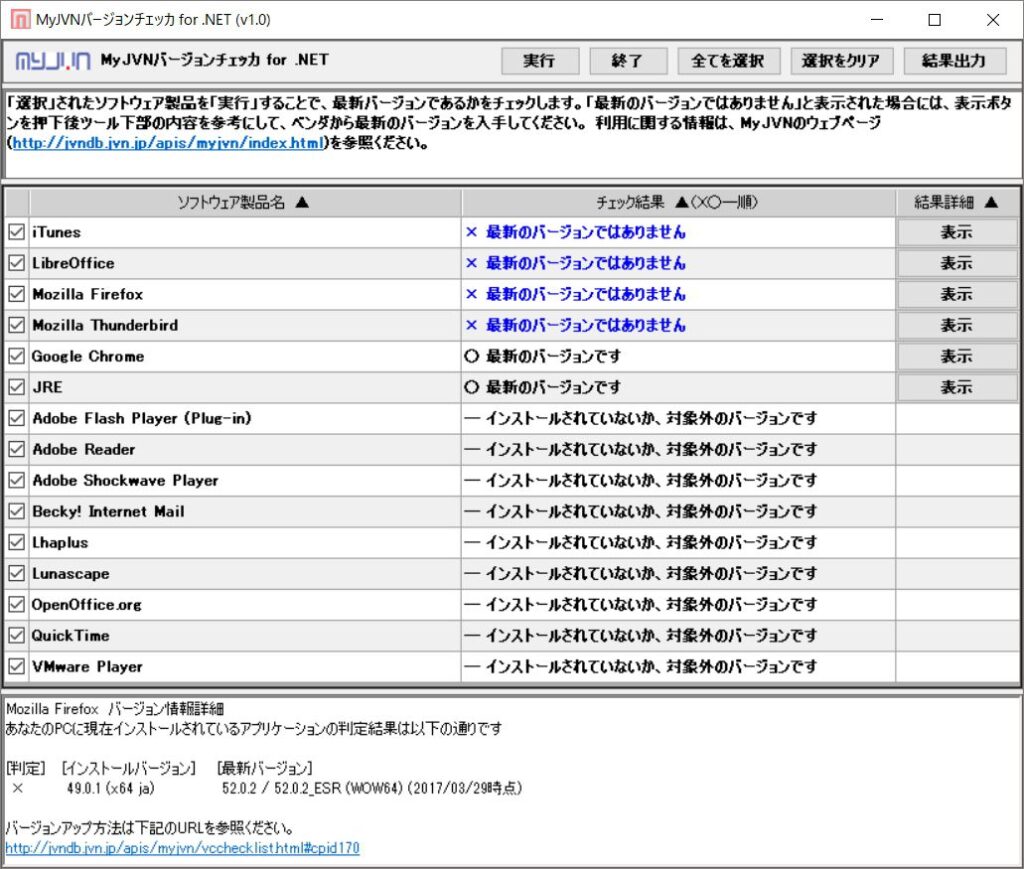

Microsoftの月例パッチ以外にも、「Adobe」関連や「Microsoft Edge」「Chrome」「Firefox」などの各種ブラウザ向けアップデートは随時配信されています。「MyJVN バージョンチェッカ」などを使ってしっかり最新の状態にアップデートしておきましょう。

- Windows 11:KB5032190の概要

- Windows 10:KB5031356の概要

- 2023年11月「Windows Update」での不具合について

- 2023年11月の「月例パッチ/Windows Update」の配信内容/セキュリティ更新プログラム一覧

- 2023年11月の「月例パッチ/Windows Update」のポイント&その他の注意点まとめ

- 新Microsoft Edge、Chrome、Firefox、Adobe関連、Javaなどのアップデートもお忘れなく。「MyJVN バージョンチェッカ」の使用がおすすめ

- 「Microsoft Defender」で月に1度は全ファイルの検査をしておくと安心。

- 併用を推奨!「am I infected?」でIoT機器の無料検査も定期的に行っておこう!

Windows 11:KB5032190の概要

Windows 11 23H2向けの新しい更新プログラム「KB5032190」では、セキュリティ更新と共に、Windows Copilot(プレビュー)と追加の変更を含む、新しく発表されたすべての機能を含む累積的なものになっており、先日配信されたオプションパッチ「KB5031455」の内容も含まれています。

23H2向けのオプションパッチ「KB5031455」では、Windows 11 22H2向けの大型パッチ「Moment 4」と同様に、150以上の多数の新機能が追加されています。気になる方は以下の記事にてご紹介していますので参考にどうぞ。

なお、Windows 11 バージョン 22H2 および 23H2 は、共通のコア オペレーティング システムと同一のシステム ファイル セットを共有しています。23H2には、22H2のサポートされているエディションの改良点が常に含まれますが、22H2のサポートされているエディションには、23H2の改善点は含まれません。

Windows 10:KB5031356の概要

Windows 10の「KB5031356」では、セキュリティ更新と共に、先日配信されたオプションパッチ「KB5031445」の内容も含まれています。

オプションパッチ「KB5031445」では、複数のディスプレイを使用している場合にタッチスクリーンが正しく動作しない不具合、ctfmon.exe/TextInputHost.exeのメモリリーク、v4 印刷ドライバを使用して印刷するときにエラーが発生する不具合、robocopyでefsrawを使用するとデータが正しくコピーされない不具合への対処などが行われています。

2023年11月「Windows Update」での不具合について

2023年11月の「Windows Update」では、現時点で以下の既知の不具合情報がありますが、大きな不具合報告は入ってきておりません。今後不具合情報が入り次第、このページに追記していきます。

※このページを再訪問した際は、念のためにブラウザの【更新】を行ってください。ブラウザキャッシュの関係で、最新の情報が表示されない場合があります。

BitLockerがMDM(モバイルデバイス管理)環境で誤って65000エラーを受信する可能性がある

■不具合の概要:

モバイルデバイス管理 (MDM) アプリの BitLocker 構成サービスプロバイダ (CSP) ノードで FixedDrivesEncryptionType または SystemDrivesEncryptionType ポリシー設定を使用すると、環境の一部のデバイスで「デバイス暗号化を要求する」設定に 65000 エラーが誤って表示されることがありました。

影響を受ける環境は、「オペレーティングシステムドライブにドライブ暗号化の種類を適用する」または「固定ドライブにドライブ暗号化を適用する」ポリシーが有効に設定され、「完全暗号化」または「使用領域のみ」のいずれかが選択されている環境です。Microsoft Intuneはこの問題の影響を受けますが、サードパーティ製MDMも影響を受ける可能性があります。

重要:この問題は表示上のみの問題であり、ドライブの暗号化や、他の BitLocker の問題を含むデバイス上の他の問題には影響しません。

■回避策:

Microsoft Intune でこの問題を軽減するには、「オペレーティング システム ドライブでドライブ暗号化の種類を強制する」または「固定ドライブでドライブ暗号化を強制する」ポリシーを未構成に設定します。

■対処状況:

Microsoftは解決策に取り組んでおり、今後のリリースで更新を提供します。

■対象OS

Windows 11/10

Windows Copilotを使用するとアイコンが意図せず移動することがある

■不具合の概要:

複数のモニターを使用している Windows デバイスでは、Windows (プレビュー版) で Copilot を使用しようとすると、デスクトップ アイコンがモニター間で予期せず移動する問題や、その他のアイコンの配置の問題が発生する可能性があります。

■回避策:

ユーザーがこの問題に遭遇しないようにするためには、Windows Copilot (プレビュー版) を、マルチモニター構成で使用されているデバイスで利用しないようにしてください。

■対処状況:

現在解決策に取り組んでおり、今後のリリースでアップデートを提供する予定です。

■対象OS

Windows 11

COLRv1 のカラー フォント形式が正しくレンダリングされない

■不具合の概要:

COLRv1 のカラー フォント形式は正しくレンダリングされません。この形式を使用すると、Windows で絵文字を 3D のような外観で表示できます。

■対処状況:

現在解決策に取り組んでおり、今後のリリースでアップデートを提供する予定です。

■対象OS

Windows 11

参考:Windows 11に関する不具合情報

※Windows 11に関する不具合情報は以下のページにまとめてあります。

参考:Windows 10に関する不具合情報

※Windows 10に関する不具合情報はマイクロソフト公式サイトにてご確認ください。

※「更新プログラム」適用で不具合が発生した場合、不具合の原因となる「更新プログラム」が分かっているなら、手動でアンインストールすることで不具合が解消する場合があります。その際には以下の記事を参考に対処してみてください。

- Windows 11:Windows Update適用後、不具合が出た際に特定の更新プログラムをアンインストールする方法

- Windows 10:「インストールされた更新プログラム」を手動でアンインストール/削除する方法

- Windows 11:Windows Updateに失敗!KB5029263をインストールすると0x80070002エラーが出る際の対処方法/直し方

2023年11月の「月例パッチ/Windows Update」の配信内容/セキュリティ更新プログラム一覧

2023年11月の「月例パッチ/Windows Update」が配信開始になりました。配信内容/セキュリティ更新プログラム一覧は以下の通りです。

対象:Windows 11 v23H2, v22H2, v21H2

最大深刻度:緊急

最も大きな影響:リモートでコードの実行が可能

関連するサポート技術情報またはサポートの Web ページ:

v23H2, v22H2 5032190

v21H2 5032192

対象:Windows 10 v22H2, v21H2

最大深刻度:緊急

最も大きな影響:リモートでコードの実行が可能

関連するサポート技術情報またはサポートの Web ページ:

5032189

対象:Windows Server 2022, 23H2 (Server Core installationを含む)

最大深刻度:緊急

最も大きな影響:リモートでコードの実行が可能

関連するサポート技術情報またはサポートの Web ページ:

5032198

対象:Windows Server 2019 , 2016 (Server Core installation を含む)

最大深刻度:緊急

最も大きな影響:リモートでコードの実行が可能

関連するサポート技術情報またはサポートの Web ページ:

Windows Server 2019 5032196

Windows Server 2016 5032197

対象:Microsoft Office

最大深刻度:重要

最も大きな影響:リモートでコードの実行が可能

関連するサポート技術情報またはサポートの Web ページ:

https://learn.microsoft.com/officeupdates

対象:Microsoft SharePoint

最大深刻度:重要

最も大きな影響:リモートでコードの実行が可能

関連するサポート技術情報またはサポートの Web ページ:

https://learn.microsoft.com/officeupdates/sharepoint-updates

対象:Microsoft Exchange Server

最大深刻度:重要

最も大きな影響:リモートでコードの実行が可能

https://learn.microsoft.com/exchange

Released: November 2023 Exchange Server Security Updates

対象:Microsoft .NET

最大深刻度:重要

最も大きな影響:特権の昇格

関連するサポート技術情報またはサポートの Web ページ:

https://learn.microsoft.com/dotnet

対象:Microsoft Visual Studio

最大深刻度:重要

最も大きな影響:特権の昇格

関連するサポート技術情報またはサポートの Web ページ:

https://learn.microsoft.com/visualstudio

対象:Microsoft Dynamics 365

最大深刻度:重要

最も大きな影響:なりすまし

関連するサポート技術情報またはサポートの Web ページ:

https://learn.microsoft.com/dynamics365

対象:Microsoft Azure 関連 のソフトウェア

最大深刻度:緊急

最も大きな影響:リモートでコードの実行が可能

関連するサポート技術情報またはサポートの Web ページ:

https://learn.microsoft.com/azure

対象:System Center

最大深刻度:重要

最も大きな影響:特権の昇格

関連するサポート技術情報またはサポートの Web ページ:

https://learn.microsoft.com/system-center

データ引用元:2023 年 11 月のセキュリティ更新プログラム (月例)|Microsoft Security Response Center

詳細なアップデート内容については、マイクロソフトの公式サイトでご確認ください。

Windows:2023年11のゼロデイ脆弱性に関する情報

2023年11月の月例パッチでは、5件のゼロデイ脆弱性が修正されています。これらの脆弱性は更新プログラムが公開されるよりも前に悪用や脆弱性の詳細が一般へ公開されていることが確認されており、早急なアップデートの適用が必須です。

本日のアップデートで修正されたゼロデイ脆弱性は次の5つです。

- CVE-2023-36413 Microsoft Office のセキュリティ機能のバイパスの脆弱性

- CVE-2023-36038 ASP.NET Core のサービス拒否の脆弱性

- CVE-2023-36033 Windows DWM Core ライブラリの特権の昇格の脆弱性

- CVE-2023-36036 Windows Cloud Files Mini Filter ドライバーの特権の昇格の脆弱性

- CVE-2023-36025 Windows SmartScreen のセキュリティ機能のバイパスの脆弱性

2023年11月:他社の公開している主なセキュリティアップデート情報

マイクロソフト以外の主要メーカーが公開している2023年11月のセキュリティアップデート情報は以下の通りです。AndroidやiPhoneなどを利用中のユーザーもアップデートを忘れずに適用しておきましょう。

- シスコは 、Cisco ASA を含むさまざまな製品のセキュリティ アップデートをリリースしました。

- Citrixの「Citrix Bleed」の脆弱性は、ランサムウェア ギャングを含む多数のハッキング グループによって悪用されています。

- Googleは、 Androidの2023年11月のセキュリティ アップデートをリリースしました 。

- Juniperの4件の脆弱性が現在、リモート コード実行 (RCE) 攻撃に連鎖しています。

- QNAPは、2件の重大なコマンド インジェクションの脆弱性に対する修正をリリースしました。

- SAPは、2023年11月のPatch Dayアップデートをリリースしました 。

- SysAidは、Clopランサムウェア攻撃で悪用されたゼロデイ脆弱性に対するセキュリティ アップデートをリリースしました。

2023年11月の「月例パッチ/Windows Update」のポイント&その他の注意点まとめ

2023年11月の「月例パッチ/Windows Update」のポイントとその他の注意点をまとめておきます。

■Windowsオペレーティングシステムのセキュリティ問題への対処などが含まれます。

■150以上の新機能が搭載されたWindows 11 23H2の正式リリースとなります。22H2の「Moment 4」もほぼ同様の内容です。詳細は以下の記事を参考にどうぞ。

・https://enjoypclife.net/windows-11-23h2-released/

・https://enjoypclife.net/windows-11-22h2-kb5031455-momnet-4-released/

■Windowsオペレーティングシステムのセキュリティ問題への対処などが含まれます。

■複数のディスプレイを使用している場合にタッチスクリーンが正しく動作しない不具合への対処

■ctfmon.exe/TextInputHost.exeのメモリリークの修正

■v4 印刷ドライバを使用して印刷するときにエラーが発生する不具合の修正

■robocopyでefsrawを使用するとデータが正しくコピーされない不具合への対処

■今月のセキュリティ更新プログラムで修正された脆弱性のうち、以下の脆弱性は更新プログラムが公開されるよりも前に悪用や脆弱性の詳細が一般へ公開されていることが確認されています。ゆーざーは更新プログラムの適用を早急に行ってください。脆弱性の詳細は、各CVEのページを参照してください。

- CVE-2023-36413 Microsoft Office のセキュリティ機能のバイパスの脆弱性

- CVE-2023-36038 ASP.NET Core のサービス拒否の脆弱性

- CVE-2023-36033 Windows DWM Core ライブラリの特権の昇格の脆弱性

- CVE-2023-36036 Windows Cloud Files Mini Filter ドライバーの特権の昇格の脆弱性

- CVE-2023-36025 Windows SmartScreen のセキュリティ機能のバイパスの脆弱性

■今月のセキュリティ更新プログラムで修正された脆弱性のうち、CVE-2023-36028 Microsoft Protected Extensible Authentication Protocol (PEAP) のリモートでコードが実行される脆弱性 および CVE-2023-36397 Windows Pragmatic General Multicast (PGM) のリモートでコードが実行される脆弱性は、CVSS 基本値が9.8 と高いスコアで、認証やユーザーの操作なしで悪用が可能な脆弱性です。これらの脆弱性が存在する製品、および悪用が可能となる条件については、各CVEのページの「よく寄せられる質問」 を参照してください。セキュリティ更新プログラムが公開されるよりも前に、脆弱性の情報の一般への公開、脆弱性の悪用はありませんが、脆弱性の特性を鑑み、企業組織では早急なリスク評価とセキュリティ更新プログラムの適用が推奨されています。

■今月のセキュリティ更新プログラムで修正された脆弱性のうち、CVE-2023-36052 Azure CLI REST コマンドの情報漏えいの脆弱性は、脆弱性の詳細についてブログにて公開されています。詳細については、Microsoft Security Response Center のブログ Microsoft guidance regarding credentials leaked to Github Actions logs through Azure CLI. を参照してください。

■Microsoft Exchange の更新プログラムを展開する際のガイダンスは、Microsoft Exchange チームブログ Released: November 2023 Exchange Server Security Updates Released: November 2023 Exchange Server Security Updates も併せてご参照ください。

以下、その他の既知の注意点をまとめておきます。

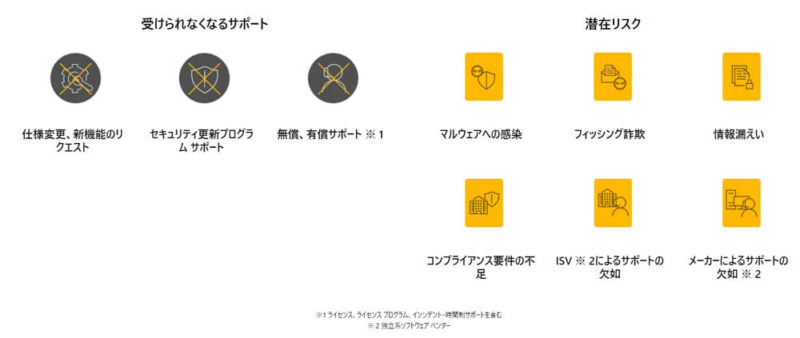

まずはサービス終了のお知らせから。

一般ユーザー向けではありませんが、Windows Server 2012 / 2012 R2のサポートが2023年10月10日(米国時間)に終了しました。これらの製品を引き続き使用すると、セキュリティ リスクにさらされる可能性があります。サポートが終了する製品をご利用のユーザーは、アップグレードをご検討ください。

そしてWindows 11 21H2のサポートも終了しています。今後はセキュリティパッチの提供が行われないので、早めに23H2もしくは22H2にアップデートしておきましょう。

Windows 7(企業向けESU)とWindows 8.1は2023年1月10日をもってサポート終了となっています。今後は基本的にセキュリティアップデートが配信されませんので、早急にPCの買い替えや、Windows 11、もしくはWindows 10へのアップグレードを行ってください。企業の方もご注意ください。現在もWindows 7やWindows 8.1を利用しているユーザー様も一定数いらっしゃいますが、早急に対応してください。

「Office 2019」のメインストリームサポートが終了しました。今後はセキュリティ対策のみの延長サポートリリースとなります。一部機能は維持されない可能性があるのでご注意ください。

続いてマルウェアやランサムウェアに関する注意喚起です。

昨今、特に政府や企業、公共機関などを標的としたランサムウェア攻撃が活発化しています。先日も病院がランサムウェアに感染し、電子カルテが閲覧できなくなる深刻な被害が発生しました。また、Emotetの活動も再度活発化しているとの事。国内でもライオンやテスコムなど、多数の企業から被害報告が上がってきています。

ただし、先日被害にあった病院はPCが古く動作に支障を来すとの理由から、業者の指示でセキュリティ対策ソフトをオフにしていたそうです。セキュリティ対策ソフトがオンで最新の状態なら防げた可能性もあったようなので、現在使用しているPCのセキュリティ対策ソフトがきちんと動作しているかは必ずチェックしておきましょう。

また、Emotetが進化し、最近は新たにショートカットリンク(.lnk)ファイルを使った攻撃や、Google Chromeからカード情報を搾取する攻撃も確認されています。不審なメールは開かない、Wordマクロの自動実行の無効化などの対策と共に、ショートカットリンク(.lnk)にも十分注意してください。

他にも、2023年3月16日には、Microsoft OneNote形式のファイル(.one)を悪用してEmotetへ感染させる新たな手口も確認されています。こちらもお気を付けください。

そして利用している各種ソフトウェアを常に最新にし、OSやドライバなどのアップデートもしっかり適用しておきましょう。セキュリティ対策ソフトの導入も必須です。また、企業などはゼロトラスト(何も信頼しない)を前提としたセキュリティ対策なども検討してください。

参考リンク:Emotet(エモテット)と呼ばれるウイルスへの感染を狙うメールについて/IPA

セキュリティ対策ソフトとしては、個人的にノートンが動作も安定していておすすめ。次点でESETでしょうか。ウイルスバスターは不具合や脆弱性の発覚が多いので個人的にはあまり使いたくないです。また、カスペルスキーはロシアの企業であり、アメリカの連邦通信委員会(FCC)が2022年3月25日付けで、「アメリカの国家安全保障に容認できないリスクをもたらすと見なされる通信機器およびサービスのリスト(セキュリティリスクリスト)」に追加したと発表しています。わざわざ現在の情勢でカスペルスキーを積極的に選ぶ理由は無いかと思います。

参考記事:GIGAZINE

最も安全なデータバックアップ方法は、外付けHDDなどに定期的にバックアップし、その後USB/LANケーブルを抜く、もしくは電源をオフにしておくというものです。(オフラインデータ保管)

大切なデータ(仕事のデータや家族写真、ホームビデオなど)はしっかり守りましょう。

続いてWindowsのサポート終了に関する情報です。

■Windows 10 Enterprise and Education、Version 1909、Windows 10 Home and Pro、Version 20H2、Windows 10 IoT Enterprise、Version 1909のサポートが2022年5月10日で終了しました。

■Windows 10 Enterprise and Education、Version 21H1、Windows 10 Home and Pro、Version 21H1、Windows 10 IoT Enterprise、Version 21H1のサポートは2022年12月14日で終了しました。

■Windows 7 拡張セキュリティ更新プログラム 3年目、およびWindows 8.1のサポートは2023年1月10日で終了しました。

■Windows 10 version 20H2 Enterprise/Educationのサポートは2023年5月9日に終了しました。

■Windows 10 version 21H2 のサポートは6月14日をもって終了しました。

■Windows Server 2012 / 2012 R2のサポートが2023年10月10日(米国時間)に終了しました。

■Windows 11 Version 21H2 は、2023年10月10日にサービス終了しました。

参考:

■2022 年にサポートが終了する製品|Microsoft

■2023 年にサポートが終了する製品|Microsoft

いずれも該当バージョンを使用中の方は速やかに最新バージョンにアップデートしましょう。

次にOfficeに関する情報です。

「Office 2013」は2023年4月11日をもってサポート終了しました。「Office 2010」「Office 2016 for Mac」も2020年10月13日をもってサポートが終了しています。

今後はテクニカルサポート、セキュリティ修正プログラム、不具合の修正などが一切提供されなくなり、利用を続けることは非常に危険です。出来るだけ早急に「Office 2021」やサブスク型の「Office 365」に乗り換えましょう。「Office 365 Personal」はPC(Windows, Mac)、タブレット(iPad、Android、Windows)、スマートフォンに何台でもインストール可能(同時利用可能台数5台)なので、環境によっては案外お得かもしれません。企業でも案外無頓着な事例を今まで多数見てきました。「とりあえずサポートが切れても動けば良い」などと安易に考えず、早急に対処するようお願いします。

※サポートが終了すると、PCを常に最新の情報に保つためのセキュリティ更新プログラムの提供が停止し、使用中のPCが重大なリスクにさらされ続ける事になります。

ちなみに現在管理人は、Windows 11搭載の「Surface Pro 8」を購入て愛用しています。なかなか良い仕上がりで満足していますよ。現在は「Surface Pro 9」が販売中となっていますがマイナーアップデートなので、新旧のスペックを比較して気になる方は購入を検討してみてください。

以前購入した「Surface Laptop 3 15インチ」モデルもなかなか素晴らしい仕上がりでした。気になる方はレビューをまとめているのでご参考に。こちらも現在は「Surface Laptop 5」が販売中です。同じくマイナーアップデートですが、最新のCPU等利用したい方はご検討ください。あえて型落ちをお得に購入するのもありかもしれませんが。

なお、日ごろスリープをメインにパソコンを運用している場合は、今日だけでも必ず更新を確認し、指示に従ってPCを再起動してください。スリープのままではきちんと更新が適用されない場合もあるのでご注意を。

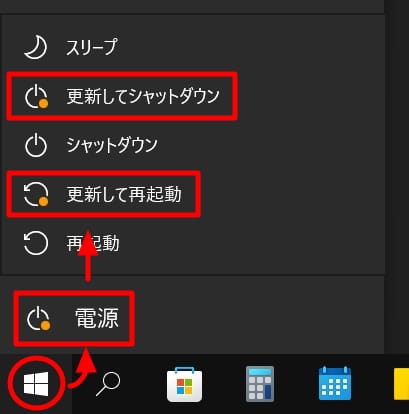

Windows 10の場合は、再起動等が必要な場合は以下のような更新通知アイコンが表示されるようになっています。速やかに再起動させましょう。

【スタートボタン>電源】と進み、以下のような【更新してシャットダウン】【更新して再起動】の指示が出ている場合は、速やかに指示通り再起動などを行うようにしましょう。

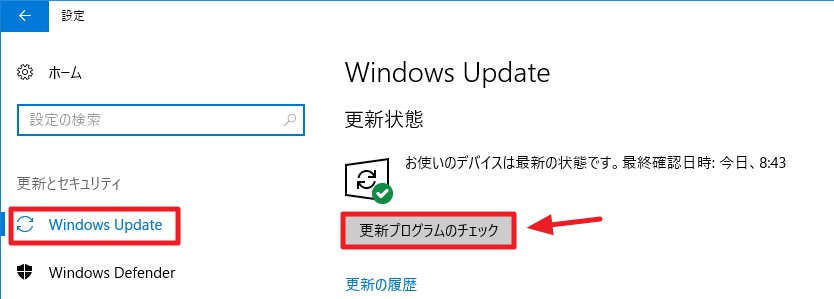

もしも久しぶりにパソコンを起動した際などは、「Windows Update」によるアップデートが複数回溜まっている場合もあり、1回更新してもまだ残っている場合があります。気になる方は手動で「更新プログラムのチェック」をクリックすると最新のプログラムが追加配信される場合もあるので試してみてください。

「更新プログラムのチェック」を押して、このように「お使いのデバイスは最新の状態です。」と表示されれば、現時点でパソコンは最新の状態となります。

新Microsoft Edge、Chrome、Firefox、Adobe関連、Javaなどのアップデートもお忘れなく。「MyJVN バージョンチェッカ」の使用がおすすめ

その他、新Microsoft Edge、Google Chrome、Firefox、Adobe関連、Javaなどの更新プログラムも随時提供されています。これらもきちんと更新しておきましょう。ブラウザ関連も重大な脆弱性が度々発覚しています。十分ご注意ください。

これらの更新の確認には、個人的に「MyJVN バージョンチェッカ」の活用がおすすめ。手軽に更新状況が確認できますよ。月に1度は確認しておくと安心です。

起動するとこのようにチェックされます。Windows Updateでの更新作業が完了したら、セットで確認作業を行うことを強く推奨します。

※「MyJVN バージョンチェッカ」でエラーが出る場合は、最新バージョンに更新して再度お試しください。

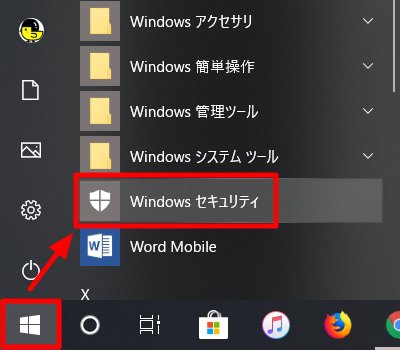

「Microsoft Defender」で月に1度は全ファイルの検査をしておくと安心。

全てのアップデート作業が完了したら、念のために「Microsoft Defender」でPC内の全ファイルを検査しておくと安心です。市販のウイルス対策ソフトとの併用も可能。月に1度は習慣づけておくと良いかもしれませんね。

※稀に「Microsoft Defender」にて誤検出がおこる可能性もあります。必要に応じてご使用ください。

左下の【スタート】ボタンをクリックし、【Windows セキュリティ】をクリックします。

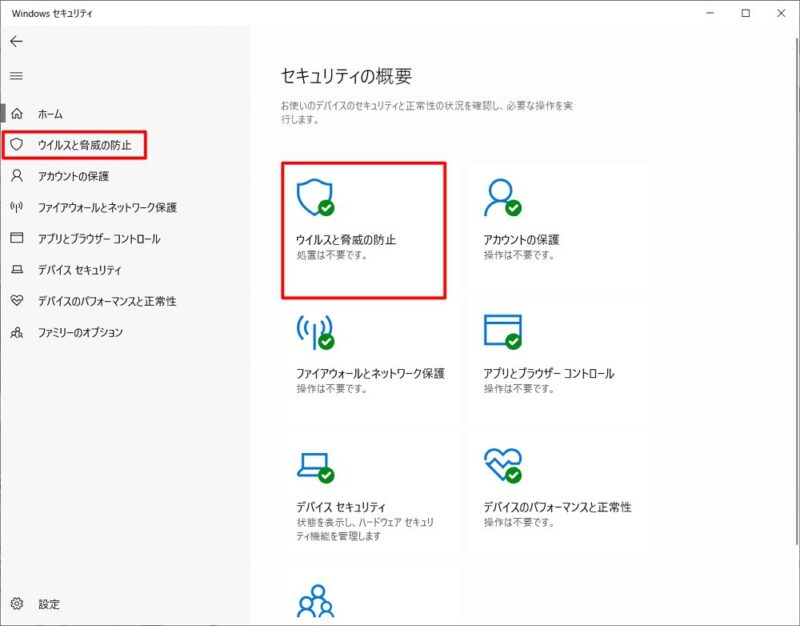

左メニューの【ウイルスと脅威の防止】、もしくはアイコンをクリックします。

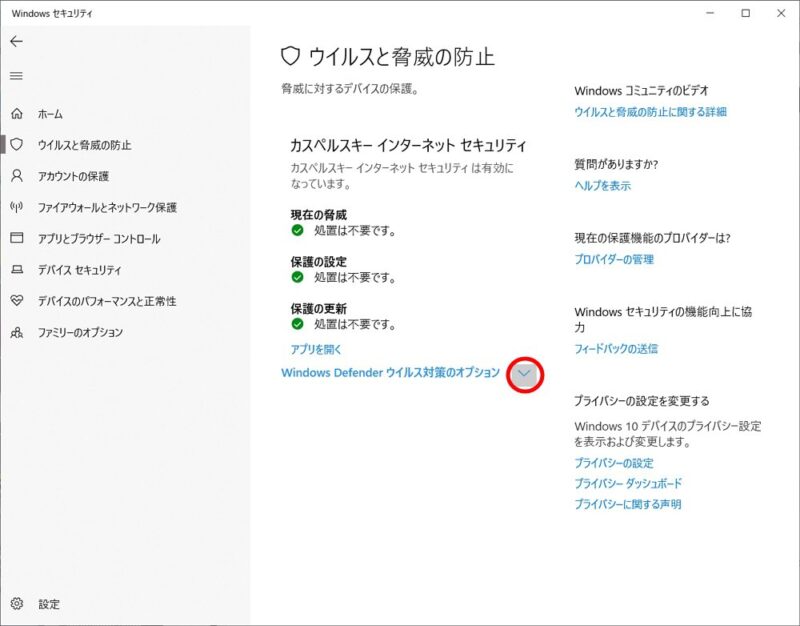

【ウイルスと脅威の防止】画面が開きます。ここで他の市販アプリを使っている場合は以下のような画面になるので、【Windows Defender ウイルス対策のオプション】の【∨】をクリックします。

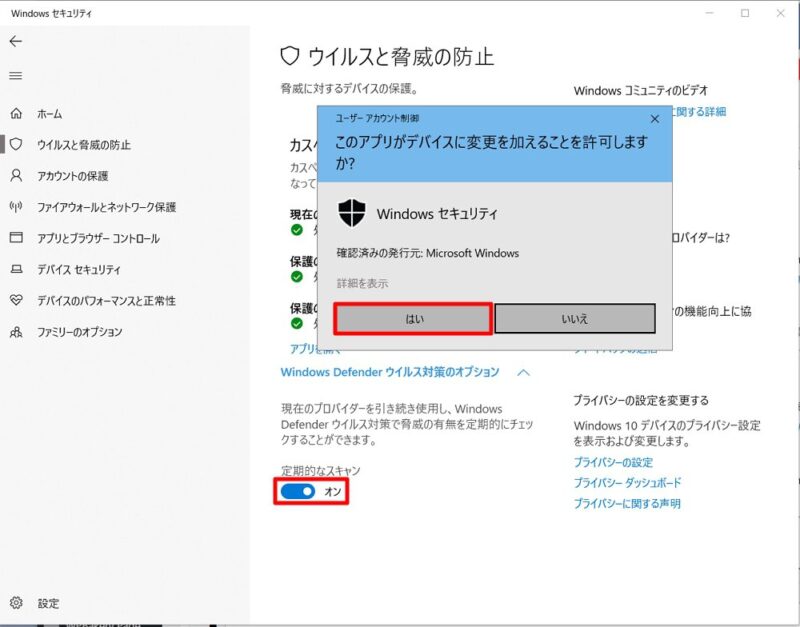

下部に表示される【定期的なスキャン:オン】にします。ユーザーアカウントの制御が表示されたら【はい】をクリックしてください。

とりあえずサクッとPCをスキャンしたい場合は【①クイックスキャン】を。より詳細にスキャンしたい場合は【②スキャンのオプション】をクリックしましょう。

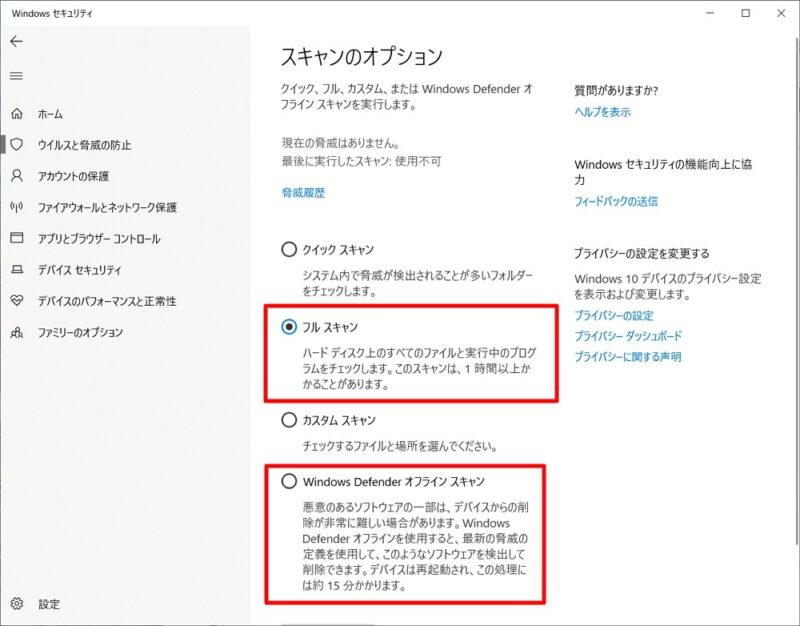

【スキャンのオプション】では以下の画面が開きます。ここで【フルスキャン】は時間が掛かりますが、定期的に行っておくのがおすすめ。また、【Windows Defender オフライン スキャン】は、PCを再起動して特殊なスキャンが行えます。時間に余裕があれば、それぞれ行っておくと良いでしょう。

実際にスキャンを行う場合は、希望のスキャンを選択し、下部の【今すぐスキャン】をクリックすればOK。

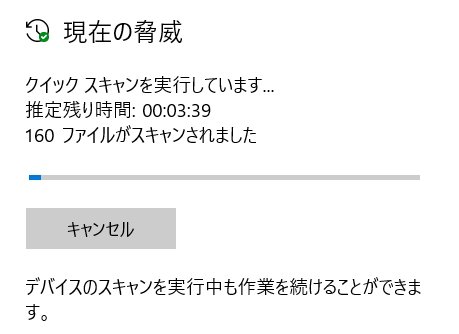

後はスキャンが終了するまで待ちましょう。

月に1度のパソコンメンテナンスとして、各種アップデート作業やウイルスチェックをぜひこの機会に行っておきましょう。

また、「Windows 10 May 2020 Update」から、新たに「Windows セキュリティ」に「評価ベースの保護」が追加されています。これを有効にしておくと「望ましくないアプリ(PUA)」をブロックできるので、興味のある方は試してみてくださいね。

併用を推奨!「am I infected?」でIoT機器の無料検査も定期的に行っておこう!

2022年2月24日から、横浜国立大学 情報・物理セキュリティ研究拠点がIoT機器のマルウェア感染と脆弱性を確かめる無料検査サービス「am I infected?」を開始しています。

PCはもちろん、iPhoneやAndroidスマホ、タブレットなどから簡単に利用できるので、上記の「Microsoft Defender」でのウイルスチェックと併せて利用しておくと良いでしょう。

利用方法は過去記事をご参照くださいね。

コメント