本日AppleがiPhone 8以降のiPhone向けにiOS16.4を、iPad向けにiPadOS16.4の配信を開始しました。

今回は21個の新しい絵文字の追加、ホーム画面に追加したWeb Appの通知、セルラー通話で“声を分離”を使用して自分の声を優先し周囲のノイズを遮断することが可能に、光の点滅やストロボ効果がビデオで検知された場合に表示を自動的に暗くするアクセシビリティ設定が追加、お子様用の“コミュニケーションの安全性”でお子様がヌードを含む写真を送受信したときに警告する機能を親/保護者が設定可能に、iPhone 14とiPhone 14 Proモデルでの衝突事故検出の最適化が行われています。

また、CVE番号ベースで33件と、大量の脆弱性が修正されています。今回はゼロデイ脆弱性はなかったようですが、情報公開後に悪用される危険性が高まります。皆さん早急にアップデートを適用しておきましょう。

その他、Apple Watch向けにwatchOS 9.4、Mac向けにmacOS Big Sur 11.7.5/macOS Monterey 12.6.4/macOS Ventura 13.3、AppleTV向けにtvOS 16.4も配信されています。旧端末向けにiOS 15.7.4も配信されているので、こちらもそれぞれ適用しておきましょう。

- iOS16.4のアップデート内容

- iOS16.4:セキュリティアップデートの内容

- Accessibility

- Apple Neural Engine

- Apple Neural Engine

- Apple Neural Engine

- AppleMobileFileIntegrity

- AppleMobileFileIntegrity

- カレンダー

- カメラ

- CarPlay

- ColorSync

- Core Bluetooth

- CoreCapture

- Find My

- FontParser

- Foundation

- iCloud

- Identity Services

- イメージIO

- ImageIO

- カーネル

- カーネル

- LaunchServices

- LaunchServices

- NetworkExtension

- 写真

- Podcasts

- Safari

- Sandbox

- Shortcuts

- TCC

- WebKit

- WebKit

- iOS16.4の不具合情報

- iOS16.4へのアップデート前にはバックアップを取っておきましょう。

- iOS16.4へのアップデート手順

- iOS16.4へのアップデート後にはiPhoneを一度再起動させるのがおすすめ!

- 併せて読みたいおすすめ記事

iOS16.4のアップデート内容

iOS16.4のアップデート内容は以下の通りです。

このアップデートには、以下の機能強化とバグ修正が含まれます:

- 絵文字キーボードで、動物、手のジェスチャー、物などの21個の新しい絵文字を使用可能

- ホーム画面に追加したWeb Appの通知

- セルラー通話で“声を分離”を使用して、自分の声を優先し、周囲のノイズを遮断することが可能

- “写真”の“重複項目”アルバムで、iCloud共有写真ライブラリ内の重複する写真やビデオの検出にも対応

- VoiceOverが天気Appの地図に対応

- 光の点滅やストロボ効果がビデオで検知された場合に、表示を自動的に暗くするアクセシビリティ設定を追加

- お子様用の“コミュニケーションの安全性”で、お子様がヌードを含む写真を送受信したときに警告する機能を親/保護者が設定可能

- お子様からの承認と購入のリクエストが親/保護者のデバイスに表示されないことがある問題を修正

- Matterと互換性のあるサーモスタットをApple Homeとペアリングしたときに、サーモスタットが反応しなくなる可能性がある問題に対応

- iPhone 14とiPhone 14 Proモデルでの衝突事故検出の最適化

一部の機能は、地域やAppleデバイスによっては使用できない場合があります。Appleソフトウェアアップデートのセキュリティコンテンツについては、次のWebサイトをご覧ください:https://support.apple.com/ja-jp/HT201222

iOS16.4:セキュリティアップデートの内容

iOS16.4におけるセキュリティアップデートの内容をご紹介しておきます。CVE番号ベースで2件の修正が行われており、そのうち1件は既に悪用の事実があるゼロデイ脆弱性となっています。

弱性情報が公開されると悪用される危険性もさらに高まりますので、皆さん速やかにアップデートを適用しておきましょう。

Accessibility

- 対象となるデバイス:iPhone 8以降、iPad Pro(全モデル)、iPad Air 第3世代以降、iPad 第5世代以降、iPad mini 第5世代以降

- 影響:アプリがユーザーの連絡先に関する情報にアクセスできる可能性がある。

- 説明:ログエントリのプライベートデータリダクションを改善することで、プライバシーの問題に対処しました。

- CVE-2023-23541: Csaba Fitzl (@theevilbit) of Offensive Security

Apple Neural Engine

- 対象となるデバイス:iPhone 8以降、iPad Pro(全モデル)、iPad Air 第3世代以降、iPad 第5世代以降、iPad mini 第5世代以降

- 影響:アプリがカーネル権限で任意のコードを実行できる可能性がある。

- 説明:この問題は、メモリ処理を改善することで解決されました。

- CVE-2023-23540: Mohamed GHANNAM (@_simo36)

CVE-2023-27959: Mohamed GHANNAM (@_simo36)

Apple Neural Engine

- 対象となるデバイス:iPhone 8以降、iPad Pro(全モデル)、iPad Air 第3世代以降、iPad 第5世代以降、iPad mini 第5世代以降

- 影響:アプリがカーネル権限で任意のコードを実行できる可能性がある。

- 説明:境界チェックを改善することで、境界外書き込みの問題に対処しました。

- CVE-2023-27970: Mohamed GHANNAM

Apple Neural Engine

- 対象となるデバイス:iPhone 8以降、iPad Pro(全モデル)、iPad Air 第3世代以降、iPad 第5世代以降、iPad mini 第5世代以降

- 影響:アプリがサンドボックスから抜け出せる可能性がある

- 説明:この問題は、チェックを強化することで解決されました。

- CVE-2023-23532: Mohamed Ghannam (@_simo36)

AppleMobileFileIntegrity

- 対象となるデバイス:iPhone 8以降、iPad Pro(全モデル)、iPad Air 第3世代以降、iPad 第5世代以降、iPad mini 第5世代以降

- 影響:ユーザーがファイルシステムの保護された部分にアクセスできる可能性がある。

- 説明: この問題は、チェックを強化することで解決されました。

- CVE-2023-23527: Mickey Jin (@patch1t)

AppleMobileFileIntegrity

- 対象となるデバイス:iPhone 8以降、iPad Pro(全モデル)、iPad Air 第3世代以降、iPad 第5世代以降、iPad mini 第5世代以降

- 影響:アプリがユーザーの機密データにアクセスできる可能性がある

- 説明: この問題は、脆弱なコードを削除することで解決されました。

- CVE-2023-27931: Mickey Jin (@patch1t)

カレンダー

- 対象となるデバイス:iPhone 8以降、iPad Pro(全モデル)、iPad Air 第3世代以降、iPad 第5世代以降、iPad mini 第5世代以降

- 影響:悪意を持って作成されたカレンダーの招待状をインポートすると、ユーザー情報が流出する可能性がある。

- 説明:入力のサニタイズを改善し、複数の検証の問題に対処しました。

- CVE-2023-27961: Rıza Sabuncu (@rizasabuncu)

カメラ

- 対象となるデバイス:iPhone 8以降、iPad Pro(全モデル)、iPad Air 第3世代以降、iPad 第5世代以降、iPad mini 第5世代以降

- 影響:サンドボックス化されたアプリが、現在カメラを使用しているアプリを特定できる可能性がある。

- 説明:この問題は、アプリの状態の可観測性に関する制限を追加することで解決されました。

- CVE-2023-23543: Yiğit Can YILMAZ (@yilmazcanyigit)

CarPlay

- 対象となるデバイス:iPhone 8以降、iPad Pro(全モデル)、iPad Air 第3世代以降、iPad 第5世代以降、iPad mini 第5世代以降

- 影響:ネットワーク上で特権的な地位にあるユーザーが、サービス拒否を引き起こす可能性がある。

- 説明:境界チェックを改善し、バッファオーバーフローに対処しました。

- CVE-2023-23494: Itay Iellin of General Motors Product Cyber Security

ColorSync

- 対象となるデバイス:iPhone 8以降、iPad Pro(全モデル)、iPad Air 第3世代以降、iPad 第5世代以降、iPad mini 第5世代以降

- 影響:アプリが任意のファイルを読み取れる可能性がある。

- 説明: この問題は、チェックを強化することで解決されました。

- CVE-2023-27955: JeongOhKyea

Core Bluetooth

- 対象となるデバイス:iPhone 8以降、iPad Pro(全モデル)、iPad Air 第3世代以降、iPad 第5世代以降、iPad mini 第5世代以降

- 影響:悪意を持って作成された Bluetooth パケットを処理すると、プロセスメモリが漏洩する可能性がある。

- 説明:境界チェックを改善することで、境界外読み取りに対処しました。

- CVE-2023-23528: Jianjun Dai and Guang Gong of 360 Vulnerability Research Institute

CoreCapture

- 対象となるデバイス:iPhone 8以降、iPad Pro(全モデル)、iPad Air 第3世代以降、iPad 第5世代以降、iPad mini 第5世代以降

- 影響:アプリがカーネル権限で任意のコードを実行できる可能性がある。

- 説明:この問題は、メモリ処理を改善することで解決されました。

- CVE-2023-28181: Tingting Yin of Tsinghua University

Find My

- 対象となるデバイス:iPhone 8以降、iPad Pro(全モデル)、iPad Air 第3世代以降、iPad 第5世代以降、iPad mini 第5世代以降

- 影響:アプリが機密性の高い位置情報を読み取ることができる可能性がある。

- 説明:ログエントリのプライベートデータリダクションを改善することで、プライバシーの問題に対処しました。

- CVE-2023-23537: an anonymous researcher

FontParser

- 対象となるデバイス:iPhone 8以降、iPad Pro(全モデル)、iPad Air 第3世代以降、iPad 第5世代以降、iPad mini 第5世代以降

- 影響:悪意を持って作成された画像を処理すると、プロセスメモリが漏えいする可能性がある。

- 説明:この問題は、メモリ処理を改善することで解決されました。

- CVE-2023-27956: Ye Zhang of Baidu Security

Foundation

- 対象となるデバイス:iPhone 8以降、iPad Pro(全モデル)、iPad Air 第3世代以降、iPad 第5世代以降、iPad mini 第5世代以降

- 影響:悪意を持って作成された plist を解析すると、アプリが予期せず終了したり、任意のコードが実行される可能性がある。

- 説明:入力検証を改善し、整数オーバーフローに対処しました。

- CVE-2023-27937: an anonymous researcher

iCloud

- 対象となるデバイス:iPhone 8以降、iPad Pro(全モデル)、iPad Air 第3世代以降、iPad 第5世代以降、iPad mini 第5世代以降

- 影響:iCloud 共有フォルダのファイルが Gatekeeper をバイパスできる可能性がある。

- 説明:この問題は、iCloud 共有フォルダからダウンロードされたファイルに対する Gatekeeper によるチェックを追加することで解決されました。

- CVE-2023-23526: Jubaer Alnazi of TRS Group of Companies

Identity Services

- 対象となるデバイス:iPhone 8以降、iPad Pro(全モデル)、iPad Air 第3世代以降、iPad 第5世代以降、iPad mini 第5世代以降

- 影響:アプリがユーザーの連絡先に関する情報にアクセスできる可能性がある。

- 説明:ログエントリのプライベートデータリダクションを改善することで、プライバシーの問題に対処しました。

- CVE-2023-27928: Csaba Fitzl (@theevilbit) of Offensive Security

イメージIO

- 対象となるデバイス:iPhone 8以降、iPad Pro(全モデル)、iPad Air 第3世代以降、iPad 第5世代以降、iPad mini 第5世代以降

- 影響:悪意を持って作成された画像を処理すると、プロセスメモリが漏えいする可能性がある。

- 説明:この問題は、メモリ処理を改善することで解決されました。

- CVE-2023-23535: ryuzaki

ImageIO

- 対象となるデバイス:iPhone 8以降、iPad Pro(全モデル)、iPad Air 第3世代以降、iPad 第5世代以降、iPad mini 第5世代以降

- 影響:悪意を持って作成された画像を処理すると、プロセスメモリが漏えいする可能性がある。

- 説明:入力検証を改善することで、範囲外の読み取りに対処しました。

- CVE-2023-27929: Meysam Firouzi (@R00tkitSMM) of Mbition Mercedes-Benz Innovation Lab and jzhu working with Trend Micro Zero Day Initiative

カーネル

- 対象となるデバイス:iPhone 8以降、iPad Pro(全モデル)、iPad Air 第3世代以降、iPad 第5世代以降、iPad mini 第5世代以降

- 影響:アプリがカーネル権限で任意のコードを実行できる可能性がある。

- 説明:メモリ管理を改善し、use after free の問題に対処しました。

- CVE-2023-27969: Adam Doupé of ASU SEFCOM

カーネル

- 対象となるデバイス:iPhone 8以降、iPad Pro(全モデル)、iPad Air 第3世代以降、iPad 第5世代以降、iPad mini 第5世代以降

- 影響:root 権限を持つアプリが、カーネル権限で任意のコードを実行できる可能性がある。

- 説明:この問題は、メモリ処理を改善することで解決されました。

- CVE-2023-27933: sqrtpwn

LaunchServices

- 対象となるデバイス:iPhone 8以降、iPad Pro(全モデル)、iPad Air 第3世代以降、iPad 第5世代以降、iPad mini 第5世代以降

- 影響: インターネットからダウンロードしたファイルに検疫フラグが適用されていない可能性がある。

- 説明:この問題は、チェックを強化することで解決されました。

- CVE-2023-27943: an anonymous researcher, Brandon Dalton, Milan Tenk, and Arthur Valiev

LaunchServices

- 対象となるデバイス:iPhone 8以降、iPad Pro(全モデル)、iPad Air 第3世代以降、iPad 第5世代以降、iPad mini 第5世代以降

- 影響:アプリが root 権限を取得できる可能性がある

- 説明:この問題は、チェックを強化することで解決されました。

- CVE-2023-23525: Mickey Jin (@patch1t)

NetworkExtension

- 対象となるデバイス:iPhone 8以降、iPad Pro(全モデル)、iPad Air 第3世代以降、iPad 第5世代以降、iPad mini 第5世代以降

- 影響:ネットワーク上の特権的な立場にあるユーザーが、デバイス上でEAPのみの認証で設定されたVPNサーバーになりすますことができる可能性がある。

- 説明:この問題は、認証を強化することで解決されました。

- CVE-2023-28182: Zhuowei Zhang

写真

- 対象となるデバイス:iPhone 8以降、iPad Pro(全モデル)、iPad Air 第3世代以降、iPad 第5世代以降、iPad mini 第5世代以降

- 影響:非表示の写真アルバムに属する写真が、Visual Lookup により認証なしで表示される可能性がある。

- 説明:制限を改善することで、ロジックの問題に対処しました。

- CVE-2023-23523: developStorm

Podcasts

- 対象となるデバイス:iPhone 8以降、iPad Pro(全モデル)、iPad Air 第3世代以降、iPad 第5世代以降、iPad mini 第5世代以降

- 影響:アプリがユーザーの機密データにアクセスできる可能性がある

- 説明: この問題は、チェックを強化することで解決されました。

- CVE-2023-27942: Mickey Jin (@patch1t)

Safari

- 対象となるデバイス:iPhone 8以降、iPad Pro(全モデル)、iPad Air 第3世代以降、iPad 第5世代以降、iPad mini 第5世代以降

- 影響:アプリがホーム画面に予期せずブックマークを作成できる可能性がある。

- 説明: この問題は、チェックを強化することで解決されました。

- CVE-2023-28194: Anton Spivak

Sandbox

- 対象となるデバイス:iPhone 8以降、iPad Pro(全モデル)、iPad Air 第3世代以降、iPad 第5世代以降、iPad mini 第5世代以降

- 影響:アプリがプライバシー設定をバイパスできる可能性がある。

- 説明:検証を強化し、ロジックの問題に対処しました。

- CVE-2023-28178: Yiğit Can YILMAZ (@yilmazcanyigit)

Shortcuts

- 対象となるデバイス:iPhone 8以降、iPad Pro(全モデル)、iPad Air 第3世代以降、iPad 第5世代以降、iPad mini 第5世代以降

- 影響: ショートカットで特定の操作をすると、ユーザーに促すことなく機密データを使用できる可能性がある。

- 説明:この問題は、権限チェックを追加することで解決されました。

- CVE-2023-27963: Jubaer Alnazi Jabin of TRS Group Of Companies, and Wenchao Li and Xiaolong Bai of Alibaba Group

TCC

- 対象となるデバイス:iPhone 8以降、iPad Pro(全モデル)、iPad Air 第3世代以降、iPad 第5世代以降、iPad mini 第5世代以降

- 影響:アプリがユーザーの機密データにアクセスできる可能性がある

- 説明: この問題は、脆弱なコードを削除することで解決されました。

- CVE-2023-27931: Mickey Jin (@patch1t)

WebKit

- 対象となるデバイス:iPhone 8以降、iPad Pro(全モデル)、iPad Air 第3世代以降、iPad 第5世代以降、iPad mini 第5世代以降

- 影響:悪意を持って作成された Web コンテンツを処理すると、Same Origin ポリシーがバイパスされる可能性がある。

- 説明:この問題は、ステート管理を改善することで解決されました。

- WebKit Bugzilla: 248615

CVE-2023-27932: an anonymous researcher

WebKit

- 対象となるデバイス:iPhone 8以降、iPad Pro(全モデル)、iPad Air 第3世代以降、iPad 第5世代以降、iPad mini 第5世代以降

- 影響:ウェブサイトが機密性の高いユーザー情報を追跡することができる可能性がある。

- 説明:オリジン情報を削除することで、この問題に対処しました。

- WebKit Bugzilla: 250837

CVE-2023-27954: an anonymous researcher

iOS16.4の不具合情報

現時点でiOS16.4に関する大きな不具合情報は入ってきておりません。今後も不具合情報があれば随時追記してお伝えします。

※不具合情報があればコメント等でお知らせ頂けると幸いです。

※随時情報は更新しています。再訪問時は念のためにブラウザの更新ボタンを押してください。

※2023/3/28時点の情報。

iOS16.4へのアップデート前にはバックアップを取っておきましょう。

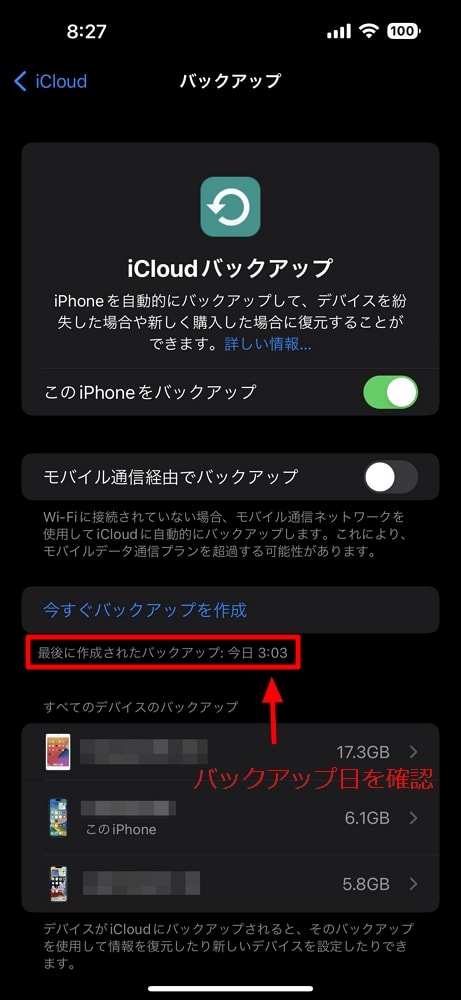

これから【iOS16.4】へiPhoneをアップデートしようと思っている方は、アップデート中やアップデート後の不具合に備えて、面倒でも事前にiCloudやPCのiTunesでしっかりデータバックアップを取ってから作業を行うのがおすすめです。

上記の通り進み、バックアップが最新の状態(一般的には夜に自動バックアップされているはず)か確認しておきましょう。もしもバックアップが行われていない場合は、【今すぐバックアップ】をタップしてバックアップしておきましょう。

iOS16.4へのアップデート手順

iOS16.4の配信開始後すぐに手動でアップデートしたい場合は、iTunesを介してパソコン経由でアップデートする方法と、iPhone単体でOTAアップデートする方法があります。

iPhone単体で「iOS16.4」へアップデートを行う場合は、以下の手順で行ってください。iPadも同様です。

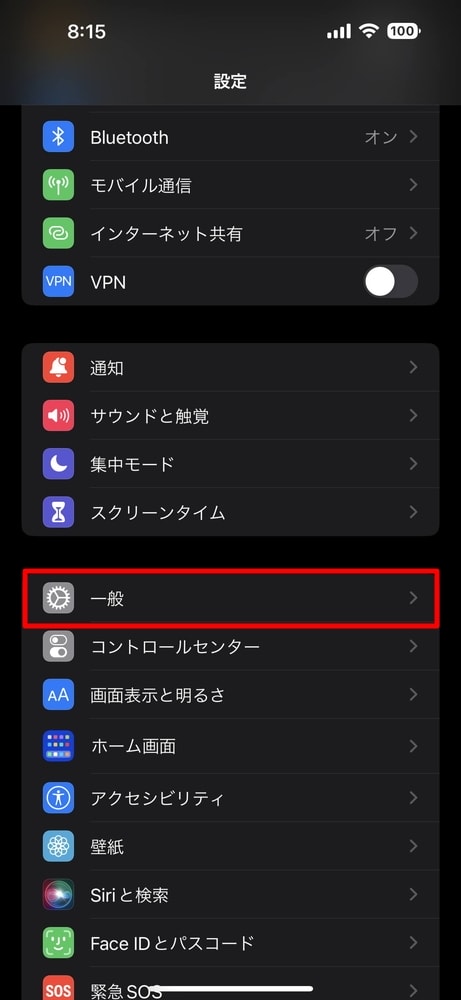

まずは【設定】アプリを開き、【一般】をタップ。

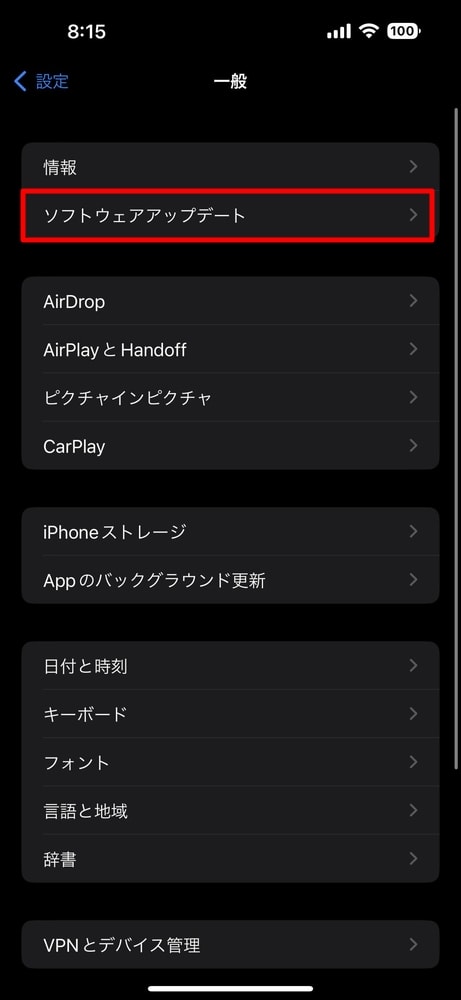

続いて【ソフトウェアアップデート】をタップ。

以下の画面が表示されるので【ダウンロードしてインストール】をタップ。

以上で「iOS16.4」へのアップデート作業が開始されます。今回は20分程度で完了しましたが、時間の余裕がある際に行うと良いでしょう。

iOS16.4へのアップデート後にはiPhoneを一度再起動させるのがおすすめ!

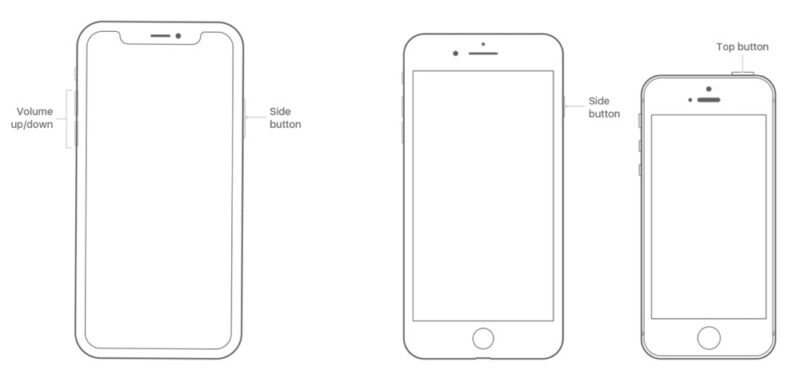

iOS16.4へアップデートした後は、一度iPhoneの再起動を行っておきましょう。これによってバッテリーの減りが異常に早いなどの不具合が改善する場合もあります。自分はOSアップデート後は念のために毎回再起動させています。

iPhone X/XS/XR/11/12/13/14を再起動する

- サイドボタンといずれかの音量調節ボタンを、スライダが表示されるまで押し続けます。

- スライダをドラッグして、iPhone の電源を完全に切ります。

- iPhone の電源が切れたら、サイドボタンをもう一度、Apple ロゴが表示されるまで押し続けます。

iPhone SE、iPhone 8 以前、iPad、iPod touch を再起動する

- 上部のボタン (またはサイドボタン) を、スライダが表示されるまで押し続けます。

- スライダをドラッグしてデバイスの電源を完全に切ります。

- デバイスの電源が切れたら、上部のボタン (またはサイドボタン) を再び、今度は Apple ロゴが表示されるまで押し続けます。

※ iOS 11 以降では、「設定」>「一般」>「システム終了」の順に選択して、デバイスの電源を切れるようになりました。その後サイドボタンを長押しして電源オンにすればOKです。

引用元:iPhone、iPad、iPod touch を再起動する|Apple

併せて読みたいおすすめ記事

- 厳選!iPhoneのおすすめアプリまとめ!

- iOS26が配信開始!新機能/不具合情報/未対応アプリ/アップデート方法/対応iPhoneモデルまとめ!

- iPhone機種変更前にやるべきこと&データバックアップ方法解説!

- iPhone機種変更時にデータ移行/復元作業を行う流れ解説!iPhone同士で直接データ転送も可能!

- Windowsユーザー向け!管理人が普段行っているiPhone機種変更時のデータバックアップ/不要データ削除/アプリ整頓/データ移行方法を一挙解説!

- AirTagを子供の腕時計的に使ってみた!親の時計とおそろいで予想以上に好評!簡易のこどもみまもり機器として利用中!

- AirTagの位置情報を家族など複数人で共有する方法解説

- SIMフリーのiPhone 11にドコモのシムカードを入れて設定し使用する手順解説

- 古いiPhoneやAndroidスマホのおすすめ活用方法まとめ|機種変更後の便利な使い道をご紹介

- ぶっちゃけ、iPhoneはいつまで使えるのか

- iPhone 15 Pro:アクションボタンの最強活用術!端末の向きに応じて複数アクションを自動切換!「Actions」アプリの使い方解説!

- 検証済み!iPhone 15 ProにおすすめのUSB-Cケーブル、外付けSSD、ハブ、HDMIケーブル、MagSafe充電器等ご紹介!

- サブスクに無いCDアルバムをYouTube Musicに無料アップロードしてiPhoneやAndroidスマホで聴く方法

コメント