本日AppleがiPhone 8以降のiPhone向けにiOS16.5を、iPad向けにiPadOS16.5の配信を開始しました。

今回は新しいプライドセレブレーションの壁紙をロック画面に追加、Spotlightが反応しなくなることがある問題への修正、CarPlayの“ポッドキャスト”でコンテンツが読み込まれないことがある問題の修正、スクリーンタイムの設定がリセットされる、またはすべてのデバイスに同期されないことがある問題の修正が行われています。

また、バグの修正と共にCVE番号ベースで39件の脆弱性が修正されています。このうちの3件は悪用された可能性がある重大な脆弱性(ゼロデイ脆弱性)となっているので、皆さん早急にアップデートを適用しておきましょう。

その他、旧モデル向けにiOS 15.7.6 / iPadOS 15.7.6、mac向けにmacOS Big Sur 11.7.7、macOS Ventura 13.4、macOS Monterey 12.6.6、他にSafari 16.5、watchOS 9.5、tvOS 16.5が配信されているので、こちらもそれぞれ適用しておきましょう。

- iOS16.5のアップデート内容

- iOS16.5:セキュリティアップデートの内容

- アクセシビリティ

- アクセシビリティ

- AppleMobileFileIntegrity

- Associated Domains

- Cellular

- Core Location

- コアサービス

- GeoServices

- ImageIO

- ImageIO

- IOSurfaceアクセラレータ

- IOSurfaceアクセラレータ

- カーネル

- カーネル

- カーネル

- LaunchServices

- Metal

- モデルI/O

- NetworkExtension

- PDFKit

- Photos

- Photos

- Sandbox

- Security

- Shortcuts

- Shortcuts

- Siri

- SQLite

- ストレージキット

- システム設定

- Telephony

- TV App

- Weather

- WebKit

- WebKit

- WebKit

- WebKit

- WebKit

- Wi-Fi

- iOS16.5の不具合情報

- iOS16.5へのアップデート前にはバックアップを取っておきましょう。

- iOS16.5へのアップデート手順

- iOS16.5へのアップデート後にはiPhoneを一度再起動させるのがおすすめ!

- 併せて読みたいおすすめ記事

iOS16.5のアップデート内容

iOS16.5のアップデート内容は以下の通りです。

このアップデートには、以下の機能強化とバグ修正が含まれます:

- LGBTQ+のコミュニティと文化をたたえる、新しいプライドセレブレーションの壁紙をロック画面に追加

- Spotlightが反応しなくなることがある問題を修正

- CarPlayの“ポッドキャスト”でコンテンツが読み込まれないことがある問題に対応

- スクリーンタイムの設定がリセットされる、またはすべてのデバイスに同期されないことがある問題を修正

一部の機能は、地域やAppleデバイスによっては使用できない場合があります。Appleソフトウェアアップデートのセキュリティコンテンツについては、以下のWebサイトをご覧ください:

https://support.apple.com/ja-jp/HT201222

iOS16.5:セキュリティアップデートの内容

iOS16.5におけるセキュリティアップデートの内容をご紹介しておきます。

このうち「CVE-2023-32409」「CVE-2023-28204」「CVE-2023-32373」の3件に関しては、すでに悪用された可能性があるとの事。皆さん早急にアップデートを適用しておきましょう。

アクセシビリティ

- 利用可能な機種:iPhone 8 以降、iPad Pro (全モデル)、iPad Air 第 3 世代以降、iPad 第 5 世代以降、iPad mini 第 5 世代以降

- 影響:アプリがプライバシー設定をバイパスできる可能性がある

- 説明:プライバシーの問題は、ログ エントリのプライベート データ編集を改善することで解決されました。

- CVE-2023-32388: Kirin (@Pwnrin)

アクセシビリティ

- 利用可能な機種:iPhone 8 以降、iPad Pro (全モデル)、iPad Air 第 3 世代以降、iPad 第 5 世代以降、iPad mini 第 5 世代以降

- 影響:このアプリに付与された資格とプライバシーの許可が、悪意のあるアプリによって使用される可能性があります。

- 説明:この問題はチェックを改善することで解決されました。

- CVE-2023-32400: Mickey Jin (@patch1t)

AppleMobileFileIntegrity

- 利用可能な機種:iPhone 8 以降、iPad Pro (全モデル)、iPad Air 第 3 世代以降、iPad 第 5 世代以降、iPad mini 第 5 世代以降

- 影響:アプリがプライバシー設定をバイパスできる可能性がある

- 説明:この問題は、権限を改善することで解決されました。

- CVE-2023-32411: Mickey Jin (@patch1t)

Associated Domains

- 利用可能な機種:iPhone 8 以降、iPad Pro (全モデル)、iPad Air 第 3 世代以降、iPad 第 5 世代以降、iPad mini 第 5 世代以降

- 影響:アプリがサンドボックスから抜け出せる可能性がある

- 説明:この問題はチェックを改善することで解決されました。

- CVE-2023-32371: James Duffy (mangoSecure)

Cellular

- 利用可能な機種:iPhone 8 および iPhone X

- 影響:リモートの攻撃者により任意のコードが実行される可能性がある。

- 説明:この問題は、境界チェックを改善することで解決されました。

- CVE-2023-32419: Amat Cama of Vigilant Labs

Core Location

- 利用可能な機種:iPhone 8 以降、iPad Pro (全モデル)、iPad Air 第 3 世代以降、iPad 第 5 世代以降、iPad mini 第 5 世代以降

- 影響:アプリが機密性の高い位置情報を読み取ることができる可能性がある。

- 説明:この問題は、キャッシュの処理を改善することで解決されました。

- CVE-2023-32399: an anonymous researcher

コアサービス

- 利用可能な機種:iPhone 8 以降、iPad Pro (全モデル)、iPad Air 第 3 世代以降、iPad 第 5 世代以降、iPad mini 第 5 世代以降

- 影響:アプリがプライバシー設定をバイパスできる可能性がある

- 説明:この問題は、機密情報の編集を改善することで解決されました。

- CVE-2023-28191: Mickey Jin (@patch1t)

GeoServices

- 利用可能な機種:iPhone 8 以降、iPad Pro (全モデル)、iPad Air 第 3 世代以降、iPad 第 5 世代以降、iPad mini 第 5 世代以降

- 影響:アプリが機密性の高い位置情報を読み取ることができる可能性がある。

- 説明:プライバシーの問題は、ログ エントリのプライベート データ編集を改善することで解決されました。

- CVE-2023-32392: an anonymous researcher

ImageIO

- 利用可能な機種:iPhone 8 以降、iPad Pro (全モデル)、iPad Air 第 3 世代以降、iPad 第 5 世代以降、iPad mini 第 5 世代以降

- 影響:画像を処理すると、プロセスメモリが漏洩する可能性がある。

- 説明:入力検証を改善することで、境界外の読み取りに対処しました。

- CVE-2023-32384: Meysam Firouzi @R00tkitsmm working with Trend Micro Zero Day Initiative

ImageIO

- 利用可能な機種:iPhone 8 以降、iPad Pro (全モデル)、iPad Air 第 3 世代以降、iPad 第 5 世代以降、iPad mini 第 5 世代以降

- 影響:画像を処理すると、任意のコードが実行される可能性がある。

- 説明:バッファオーバーフローは、境界チェックを改善することで解決されました。

- CVE-2023-32384: Meysam Firouzi @R00tkitsmm がトレンドマイクロ ゼロデイ イニシアティブと協力

IOSurfaceアクセラレータ

- 利用可能な機種:iPhone 8 以降、iPad Pro (全モデル)、iPad Air 第 3 世代以降、iPad 第 5 世代以降、iPad mini 第 5 世代以降

- 影響:アプリがカーネルメモリを開示できる可能性がある。

- 説明:入力検証を改善することで、境界外の読み取りに対処しました。

- CVE-2023-32354: Pinauten GmbH (pinauten.de) の Linus Henze

IOSurfaceアクセラレータ

- 利用可能な機種:iPhone 8 以降、iPad Pro (全モデル)、iPad Air 第 3 世代以降、iPad 第 5 世代以降、iPad mini 第 5 世代以降

- 影響:アプリが予期せずシステムを終了したり、カーネルメモリを読み取ったりする可能性がある。

- 説明:入力検証を改善することで、境界外の読み取りに対処しました。

- CVE-2023-32354: Linus Henze of Pinauten GmbH (pinauten.de)

カーネル

- 利用可能な機種:iPhone 8 以降、iPad Pro (全モデル)、iPad Air 第 3 世代以降、iPad 第 5 世代以降、iPad mini 第 5 世代以降

- 影響:アプリがカーネル権限で任意のコードを実行できる可能性がある。

- 説明:型の混乱の問題は、チェックを改善することで解決されました。

- CVE-2023-27930: 08Tc3wBB of Jamf

カーネル

- 利用可能な機種:iPhone 8 以降、iPad Pro (全モデル)、iPad Air 第 3 世代以降、iPad 第 5 世代以降、iPad mini 第 5 世代以降

- 影響:アプリがカーネル権限で任意のコードを実行できる可能性がある。

- 説明:解放後の使用の問題は、メモリ管理を改善することで解決されました。

- CVE-2023-32398: Adam Doupé of ASU SEFCOM

カーネル

- 利用可能な機種:iPhone 8 以降、iPad Pro (全モデル)、iPad Air 第 3 世代以降、iPad 第 5 世代以降、iPad mini 第 5 世代以降

- 影響:アプリが root 権限を取得できる可能性がある。

- 説明:状態処理を改善することで競合状態に対処しました。

- CVE-2023-32413: Eloi Benoist-Vanderbeken (@elvanderb) from Synacktiv (@Synacktiv) working with Trend Micro Zero Day Initiative

LaunchServices

- 利用可能な機種:iPhone 8 以降、iPad Pro (全モデル)、iPad Air 第 3 世代以降、iPad 第 5 世代以降、iPad mini 第 5 世代以降

- 影響:アプリがゲートキーパーのチェックをバイパスする可能性がある。

- 説明:チェックを改善することで、ロジックの問題が解決されました。

- CVE-2023-32352: Wojciech Reguła (@_r3ggi) of SecuRing (wojciechregula.blog)

Metal

- 利用可能な機種:iPhone 8 以降、iPad Pro (全モデル)、iPad Air 第 3 世代以降、iPad 第 5 世代以降、iPad mini 第 5 世代以降

- 影響:アプリがプライバシー設定をバイパスできる可能性がある。

- 説明:状態管理を改善することで、ロジックの問題が解決されました。

- CVE-2023-32407: Gergely Kalman (@gergely_kalman)

モデルI/O

- 利用可能な機種:iPhone 8 以降、iPad Pro (全モデル)、iPad Air 第 3 世代以降、iPad 第 5 世代以降、iPad mini 第 5 世代以降

- 影響:3D モデルを処理すると、プロセスメモリが漏洩する可能性がある。

- 説明:入力検証を改善することで、境界外の読み取りに対処しました。

- CVE-2023-32368: Mickey Jin (@patch1t)

NetworkExtension

- 利用可能な機種:iPhone 8 以降、iPad Pro (全モデル)、iPad Air 第 3 世代以降、iPad 第 5 世代以降、iPad mini 第 5 世代以降

- 影響:アプリが機密性の高い位置情報を読み取ることができる可能性がある。

- 説明:この問題は、機密情報の編集を改善することで解決されました。

- CVE-2023-32403: an anonymous researcher

PDFKit

- 利用可能な機種:iPhone 8 以降、iPad Pro (全モデル)、iPad Air 第 3 世代以降、iPad 第 5 世代以降、iPad mini 第 5 世代以降

- 影響:PDF ファイルを開くと、アプリが予期せず終了する場合がある。

- 説明:メモリ処理を改善することで、サービス拒否の問題が解決されました。

- CVE-2023-32385: Jonathan Fritz

Photos

- 利用可能な機種:iPhone 8 以降、iPad Pro (全モデル)、iPad Air 第 3 世代以降、iPad 第 5 世代以降、iPad mini 第 5 世代以降

- 影響:シェイクして元に戻すと、削除された写真が認証なしで再表示される可能性がある。

- 説明:この問題はチェックを改善することで解決されました。

- CVE-2023-32365: Jiwon Park

Photos

- 利用可能な機種:iPhone 8 以降、iPad Pro (全モデル)、iPad Air 第 3 世代以降、iPad 第 5 世代以降、iPad mini 第 5 世代以降

- 影響:非表示の写真アルバムに属する写真が、Visual Look Upを通じて認証なしで表示される可能性がある。

- 説明:この問題はチェックを改善することで解決されました。

- CVE-2023-32390: Julian Szulc

Sandbox

- 利用可能な機種:iPhone 8 以降、iPad Pro (全モデル)、iPad Air 第 3 世代以降、iPad 第 5 世代以降、iPad mini 第 5 世代以降

- 影響:アプリの権限が取り消された後でも、アプリがシステム構成ファイルへのアクセスを保持できる可能性がある。

- 説明:状態管理を改善することで、承認の問題が解決されました。

- CVE-2023-32357: Yiğit Can YILMAZ (@yilmazcanyigit), Koh M. Nakagawa of FFRI Security, Inc., Kirin (@Pwnrin), Jeff Johnson (underpassapp.com), and Csaba Fitzl (@theevilbit) of Offensive Security

Security

- 利用可能な機種:iPhone 8 以降、iPad Pro (全モデル)、iPad Air 第 3 世代以降、iPad 第 5 世代以降、iPad mini 第 5 世代以降

- 影響:アプリがユーザーの機密データにアクセスできる可能性がある。

- 説明:この問題は、権限を改善することで解決されました。

- CVE-2023-32367: James Duffy (mangoSecure)

Shortcuts

- 利用可能な機種:iPhone 8 以降、iPad Pro (全モデル)、iPad Air 第 3 世代以降、iPad 第 5 世代以降、iPad mini 第 5 世代以降

- 影響:ショートカットは、ユーザーに確認を求めることなく、特定のアクションで機密データを使用できる可能性があります。

- 説明:この問題はチェックを改善することで解決されました。

- CVE-2023-32391: Wenchao Li and Xiaolong Bai of Alibaba Group

Shortcuts

- 利用可能な機種:iPhone 8 以降、iPad Pro (全モデル)、iPad Air 第 3 世代以降、iPad 第 5 世代以降、iPad mini 第 5 世代以降

- 影響:アプリがプライバシー設定をバイパスできる可能性がある。

- 説明:この問題は、権限を改善することで解決されました。

- CVE-2023-32404: Mickey Jin (@patch1t), Zhipeng Huo (@R3dF09) of Tencent Security Xuanwu Lab (xlab.tencent.com), and an anonymous researcher

Siri

- 利用可能な機種:iPhone 8 以降、iPad Pro (全モデル)、iPad Air 第 3 世代以降、iPad 第 5 世代以降、iPad mini 第 5 世代以降

- 影響:デバイスに物理的にアクセスできる人が、ロック画面から連絡先情報を表示できる可能性がある。

- 説明:この問題はチェックを改善することで解決されました。

- CVE-2023-32394: Khiem Tran

SQLite

- 利用可能な機種:iPhone 8 以降、iPad Pro (全モデル)、iPad Air 第 3 世代以降、iPad 第 5 世代以降、iPad mini 第 5 世代以降

- 影響:追加の SQLite ログを有効にすることで、アプリが他のアプリのデータにアクセスできるようになる可能性がある。

- 説明:この問題は、SQLite ログ制限を追加することで解決されました。

- CVE-2023-32422: Gergely Kalman (@gergely_kalman)

ストレージキット

- 利用可能な機種:iPhone 8 以降、iPad Pro (全モデル)、iPad Air 第 3 世代以降、iPad 第 5 世代以降、iPad mini 第 5 世代以降

- 影響:アプリがファイル システムの保護された部分を変更できる可能性がある。

- 説明:この問題は、権限を改善することで解決されました。

- CVE-2023-32376: Yiğit Can YILMAZ (@yilmazcanyigit)

システム設定

- 利用可能な機種:iPhone 8 以降、iPad Pro (全モデル)、iPad Air 第 3 世代以降、iPad 第 5 世代以降、iPad mini 第 5 世代以降

- 影響:設定アプリを終了すると、アプリのファイアウォール設定が有効にならない場合があります。

- 説明:この問題は、状態管理を改善することで解決されました。

- CVE-2023-28202: Satish Panduranga and an anonymous researcher

Telephony

- 利用可能な機種:iPhone 8 以降、iPad Pro (全モデル)、iPad Air 第 3 世代以降、iPad 第 5 世代以降、iPad mini 第 5 世代以降

- 影響:リモートの攻撃者により、アプリが予期せず終了したり、任意のコードが実行されたりする可能性がある。

- 説明:解放後の使用の問題は、メモリ管理を改善することで解決されました。

- CVE-2023-32412: Ivan Fratric of Google Project Zero

TV App

- 利用可能な機種:iPhone 8 以降、iPad Pro (全モデル)、iPad Air 第 3 世代以降、iPad 第 5 世代以降、iPad mini 第 5 世代以降

- 影響:アプリが機密性の高い位置情報を読み取ることができる可能性がある。

- 説明:この問題は、キャッシュの処理を改善することで解決されました。

- CVE-2023-32408: an anonymous researcher

Weather

- 利用可能な機種:iPhone 8 以降、iPad Pro (全モデル)、iPad Air 第 3 世代以降、iPad 第 5 世代以降、iPad mini 第 5 世代以降

- 影響:アプリが機密性の高い位置情報を読み取ることができる可能性があります。

- 説明:この問題は、機密情報の編集を改善することで解決されました。

- CVE-2023-32415: Wojciech Regula of SecuRing (wojciechregula.blog), and an anonymous researcher

WebKit

- 利用可能な機種:iPhone 8 以降、iPad Pro (全モデル)、iPad Air 第 3 世代以降、iPad 第 5 世代以降、iPad mini 第 5 世代以降

- 影響:Web コンテンツを処理すると機密情報が漏洩する可能性がある。

- 説明:入力検証を改善することで、境界外の読み取りに対処しました。

- WebKit Bugzilla: 255075

CVE-2023-32402: an anonymous researcher

WebKit

- 利用可能な機種:iPhone 8 以降、iPad Pro (全モデル)、iPad Air 第 3 世代以降、iPad 第 5 世代以降、iPad mini 第 5 世代以降

- 影響:Web コンテンツを処理すると機密情報が漏洩する可能性がある。

- 説明:バッファオーバーフローの問題は、メモリ処理を改善することで解決されました。

- WebKit Bugzilla: 254781

CVE-2023-32423: Ignacio Sanmillan (@ulexec)

WebKit

- 利用可能な機種:iPhone 8 以降、iPad Pro (全モデル)、iPad Air 第 3 世代以降、iPad 第 5 世代以降、iPad mini 第 5 世代以降

- 影響: リモート攻撃者が Web コンテンツ サンドボックスを突破できる可能性があります。Apple は、この問題が積極的に悪用された可能性があるという報告を認識しています。

- 説明:この問題は、境界チェックを改善することで解決されました。

- WebKit Bugzilla: 255350

CVE-2023-32409: Clément Lecigne of Google’s Threat Analysis Group and Donncha Ó Cearbhaill of Amnesty International’s Security Lab

WebKit

- 利用可能な機種:iPhone 8 以降、iPad Pro (全モデル)、iPad Air 第 3 世代以降、iPad 第 5 世代以降、iPad mini 第 5 世代以降

- 影響: Web コンテンツを処理すると、機密情報が漏洩する可能性があります。Apple は、この問題が積極的に悪用された可能性があるという報告を認識しています。

- 説明:入力検証を改善することで、境界外の読み取りに対処しました。

- WebKit Bugzilla: 254930

CVE-2023-28204: an anonymous researcher

この問題は、Rapid Security Response iOS 16.4.1 (a) および iPadOS 16.4.1 (a) で初めて解決されました。

WebKit

- 利用可能な機種:iPhone 8 以降、iPad Pro (全モデル)、iPad Air 第 3 世代以降、iPad 第 5 世代以降、iPad mini 第 5 世代以降

- 影響:悪意を持って作成された Web コンテンツを処理すると、任意のコードが実行される可能性があります。Apple は、この問題が積極的に悪用された可能性があるという報告を認識しています。

- 説明:解放後の使用の問題は、メモリ管理を改善することで解決されました。

- WebKit Bugzilla: 254840

CVE-2023-32373: an anonymous researcher

この問題は、Rapid Security Response iOS 16.4.1 (a) および iPadOS 16.4.1 (a) で初めて解決されました。

Wi-Fi

- 利用可能な機種:iPhone 8 以降、iPad Pro (全モデル)、iPad Air 第 3 世代以降、iPad 第 5 世代以降、iPad mini 第 5 世代以降

- 影響:アプリがカーネルメモリを開示できる可能性がある。

- 説明:この問題は、機密情報の編集を改善することで解決されました。

- CVE-2023-32389: Pan ZhenPeng (@Peterpan0927) of STAR Labs SG Pte. Ltd.

iOS16.5の不具合情報

現時点でiOS16.5に関する不具合情報は以下の通りです。今後も不具合情報があれば随時追記してお伝えします。

- iOS16.5/iPadOS16.5にアップデート後、「Lightning – USB 3カメラアダプタ」が動作しなくなる。

:電力が供給されなくなったとの報告が相次いています。ソフトウェア側の問題と予想されていますが、利用中のユーザーはご注意を。

※不具合情報があればコメント等でお知らせ頂けると幸いです。

※随時情報は更新しています。再訪問時は念のためにブラウザの更新ボタンを押してください。

※2023/5/20時点の情報。

iOS16.5へのアップデート前にはバックアップを取っておきましょう。

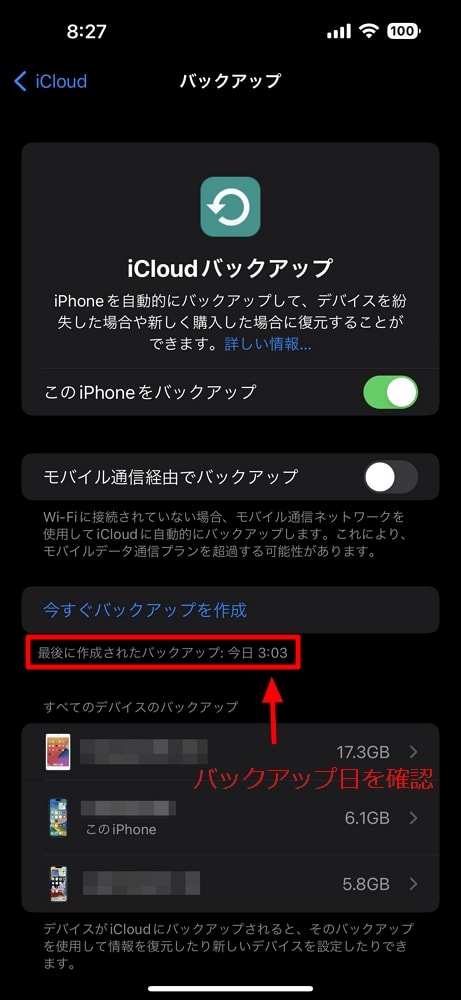

これから【iOS16.5】へiPhoneをアップデートしようと思っている方は、アップデート中やアップデート後の不具合に備えて、面倒でも事前にiCloudやPCのiTunesでしっかりデータバックアップを取ってから作業を行うのがおすすめです。

上記の通り進み、バックアップが最新の状態(一般的には夜に自動バックアップされているはず)か確認しておきましょう。もしもバックアップが行われていない場合は、【今すぐバックアップ】をタップしてバックアップしておきましょう。

iOS16.5へのアップデート手順

iOS16.5の配信開始後すぐに手動でアップデートしたい場合は、iTunesを介してパソコン経由でアップデートする方法と、iPhone単体でOTAアップデートする方法があります。

iPhone単体で「iOS16.5」へアップデートを行う場合は、以下の手順で行ってください。iPadも同様です。

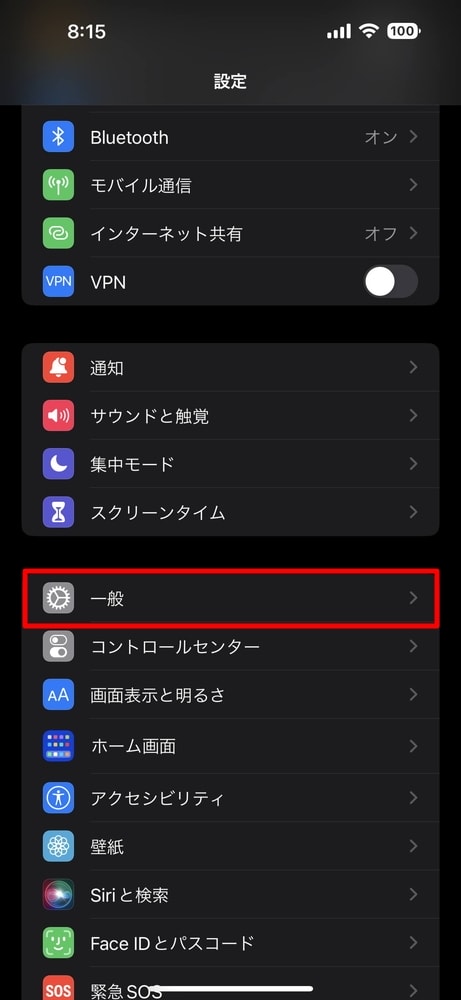

まずは【設定】アプリを開き、【一般】をタップ。

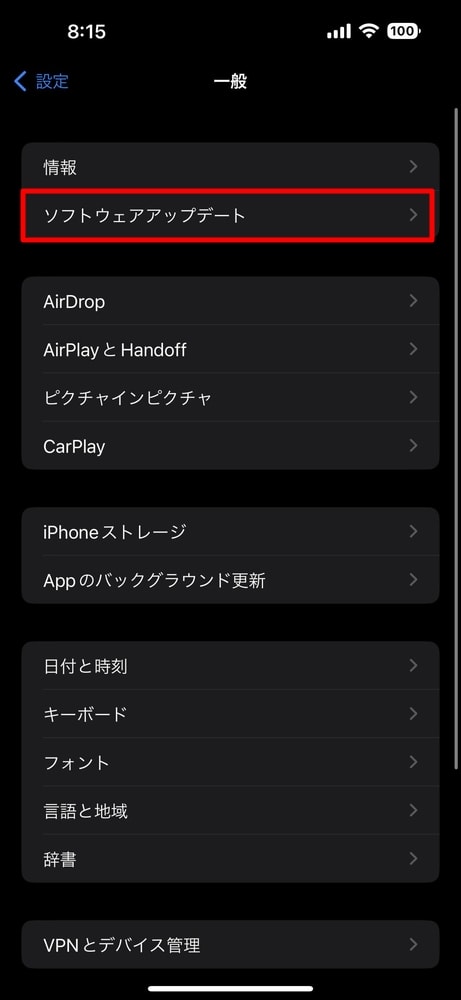

続いて【ソフトウェアアップデート】をタップ。

以下の画面が表示されるので【今すぐインストール】をタップ。

以上で「iOS16.5」へのアップデート作業が開始されます。今回は20分程度で完了しましたが、時間の余裕がある際に行うと良いでしょう。

iOS16.5へのアップデート後にはiPhoneを一度再起動させるのがおすすめ!

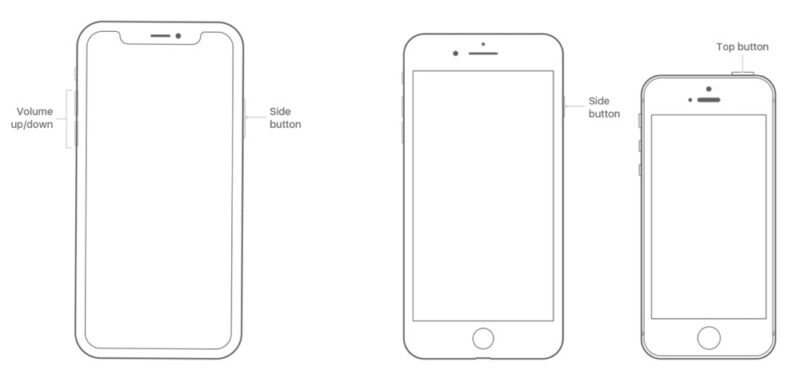

iOS16.5へアップデートした後は、一度iPhoneの再起動を行っておきましょう。これによってバッテリーの減りが異常に早いなどの不具合が改善する場合もあります。自分はOSアップデート後は念のために毎回再起動させています。

iPhone X/XS/XR/11/12/13/14を再起動する

- サイドボタンといずれかの音量調節ボタンを、スライダが表示されるまで押し続けます。

- スライダをドラッグして、iPhone の電源を完全に切ります。

- iPhone の電源が切れたら、サイドボタンをもう一度、Apple ロゴが表示されるまで押し続けます。

iPhone SE、iPhone 8 以前、iPad、iPod touch を再起動する

- 上部のボタン (またはサイドボタン) を、スライダが表示されるまで押し続けます。

- スライダをドラッグしてデバイスの電源を完全に切ります。

- デバイスの電源が切れたら、上部のボタン (またはサイドボタン) を再び、今度は Apple ロゴが表示されるまで押し続けます。

※ iOS 11 以降では、「設定」>「一般」>「システム終了」の順に選択して、デバイスの電源を切れるようになりました。その後サイドボタンを長押しして電源オンにすればOKです。

引用元:iPhone、iPad、iPod touch を再起動する|Apple

併せて読みたいおすすめ記事

- 厳選!iPhoneのおすすめアプリまとめ!

- iOS26が配信開始!新機能/不具合情報/未対応アプリ/アップデート方法/対応iPhoneモデルまとめ!

- iPhone機種変更前にやるべきこと&データバックアップ方法解説!

- iPhone機種変更時にデータ移行/復元作業を行う流れ解説!iPhone同士で直接データ転送も可能!

- Windowsユーザー向け!管理人が普段行っているiPhone機種変更時のデータバックアップ/不要データ削除/アプリ整頓/データ移行方法を一挙解説!

- AirTagを子供の腕時計的に使ってみた!親の時計とおそろいで予想以上に好評!簡易のこどもみまもり機器として利用中!

- AirTagの位置情報を家族など複数人で共有する方法解説

- SIMフリーのiPhone 11にドコモのシムカードを入れて設定し使用する手順解説

- 古いiPhoneやAndroidスマホのおすすめ活用方法まとめ|機種変更後の便利な使い道をご紹介

- ぶっちゃけ、iPhoneはいつまで使えるのか

- iPhone 15 Pro:アクションボタンの最強活用術!端末の向きに応じて複数アクションを自動切換!「Actions」アプリの使い方解説!

- 検証済み!iPhone 15 ProにおすすめのUSB-Cケーブル、外付けSSD、ハブ、HDMIケーブル、MagSafe充電器等ご紹介!

- サブスクに無いCDアルバムをYouTube Musicに無料アップロードしてiPhoneやAndroidスマホで聴く方法

コメント