本日AppleがiPhone 11以降のiPhone向けにiOS26.1を、iPad向けにiPadOS26.1の配信を開始しました。

今回のアップデートは、言語の壁を越えたコミュニケーションを可能にするライブ翻訳に加え、Liquid Glassの新しい色合い調整オプションが追加されます。また、Apple Musicのミニプレーヤーでは、スワイプジェスチャで曲の操作が可能になり、アラームの停止がタップからスライドに変更(タップに戻す方法もあり)になるなど、細かな改良も行われています。

なお、CVE番号ベースで56件の脆弱性修正も行われています。ゼロデイ脆弱性はありませんでしたが、重大な脆弱性が多数修正されているので、iOS26利用中のユーザーは、至急アップデートを適用しておきましょう。

iOS26.1/ iPadOS26.1以外にも、以下のアップデートも配信されています。こちらも該当するデバイスを利用している方は速やかに適用しておきましょう。

- iOS26.1のアップデート内容

- iOS26.1で試してみたい新機能/アップデート

- iOS26.1:セキュリティアップデートの内容

- Accessibility

- Apple Account

- Apple Neural Engine

- Apple TV Remote

- AppleMobileFileIntegrity

- Assets

- Audio

- カメラ

- CloudKit

- 連絡先

- コントロールセンター

- CoreServices

- CoreText

- FileProvider

- Find My

- Installer

- Kernel

- libxpc

- Mail Drafts

- MallocStackLogging

- Model I/O

- Multi-Touch

- Notes

- On-device Intelligence

- Photos

- Safari

- Safari

- Safari

- Sandbox Profiles

- Siri

- Status Bar

- 盗難デバイス保護

- Text Input

- WebKit

- WebKit

- WebKit

- WebKit

- WebKit

- WebKit

- WebKit

- WebKit

- WebKit

- WebKit

- WebKit

- WebKit Canvas

- iOS26.1の不具合情報

- iOS26.1へのアップデート前にはiPhoneのバックアップを取っておきましょう。

- iOS26.1へのアップデート手順

- iOS26.1へのアップデート後にはiPhoneを一度再起動させるのがおすすめ!

- 併せて読みたいおすすめ記事

iOS26.1のアップデート内容

iOS26.1のアップデート内容は以下の通りです。

このアップデートでは、言語の壁を越えたコミュニケーションを可能にするライブ翻訳に加え、Liquid Glassの新しい色合い調整オプションが追加されます。また、iPhone用のその他の機能、バグ修正、 セキュリティアップデートも含まれています。

Appleソフトウェアアップデートのセキュリティコンテンツについては、以下をご覧ください:

https://support.apple.com/ja-jp/100100

詳細なアップデート内容は以下の通りです。

Apple Intelligence (iPhone 15 Pro以降)

・ “電話”のライブ翻訳で、異なる言語間での通話中に音声とテキストの翻訳を使用できるようになります

・ FaceTimeのライブ翻訳では、通話中に翻訳されたライブキャプションが表示されます

・ AirPodsでのライブ翻訳では、言語の壁を越えてコミュニケーションが取れるようになり、読み上げられる翻訳を聞いてハンズフリーで内容を追うことができます

その他のアップデート内容

このアップデートには、以下の機能と機能強化も含まれます:

・ Liquid Glassの設定で、外観をデフォルトのクリアな見た目にするか、アプリの素材やロック画面の通知の不透明度を上げる新しい色合い調整にするかを選択できます

・ AirPodsでのライブ翻訳が中国語(簡体字および繁体字)、日本語、韓国語、およびイタリア語に対応しました

・ Apple Musicのミニプレーヤーでは、スワイプジェスチャで次または前のトラックに移動できます

・ Apple MusicのAutoMixをAirPlayで利用できます

・ ローカル収録での録音時に、外部USBマイクでゲイン制御を使用できます

・ ローカル収録ファイルを特定の場所に保存できます

・ フィットネスアプリから直接ワークアウトを手動で記録できます

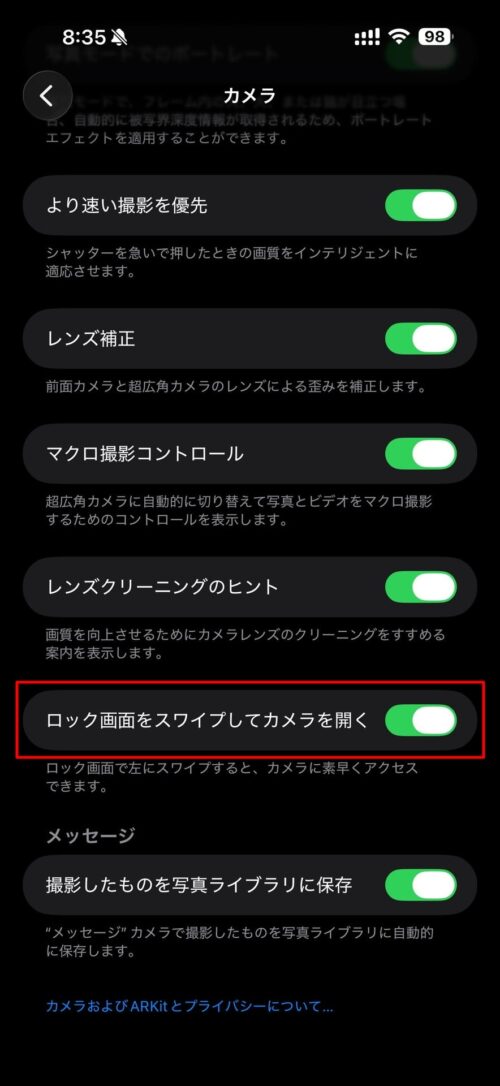

・ 新しいカメラ設定では、ロック画面をスワイプしてカメラを開く機能をオンまたはオフに切り替えることができます

・ 低帯域幅環境でのFaceTimeの音質が向上します

・ 既存の13~17歳(年齢は国や地域によって異なります)のお子様用のアカウントでは、“コミュニケーションの安全性”に加え、成人向けWebサイトを制限するための Webコンテンツフィルタがデフォルトで有効になります

Appleソフトウェアアップデートのセキュリティコンテンツについては、以下をご覧ください:

https://support.apple.com/ja-jp/100100

一部の機能は、地域やiPhoneモデルによっては使用できない場合があります。詳しくは以下のWebサイトをご覧ください:

https://apple.com/jp/ios/feature-availability/

今回のアップデートのように、ソフトウェアアップデートでは、新機能やさまざまな改善が追加される一方で、パフォーマンスやバッテリー駆動時間に影響する場合があります。詳しくは以下のWebサイトをご覧ください:

https://support.apple.com/ja-jp/125039

iOS26.1で試してみたい新機能/アップデート

iOS26.1で試してみたいアップデートをご紹介しておきます。

Liquid Glassの新しい色合い調整

iOS26.1では、Liquid Glassの新しい色合い調整が追加されています。クリアすぎる!と気になっていた方は試してみましょう。

ロック画面をスワイプしてカメラを開く機能をオンまたはオフに切り替え

iOS26.1では、ロック画面をスワイプしてカメラを開く機能をオンまたはオフに切り替えとなっています。もしも誤操作など気になる場合はオフにしてみてください。

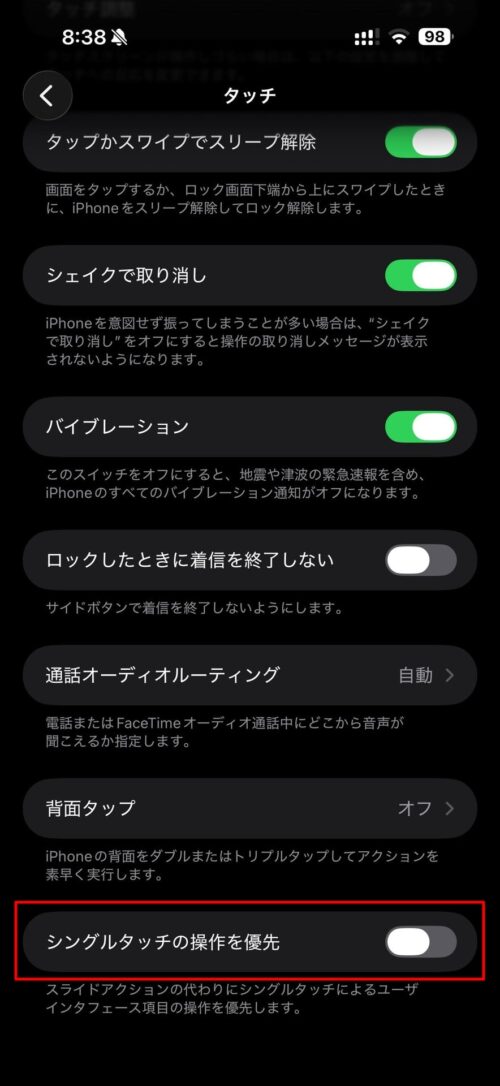

アラームの停止がタップからスライドに変更:以前のタップに戻す方法も解説

アラームの停止がタップからスライドに変更となりました。これはタップで停止の場合、誤タッチによる意図せぬアラーム停止が発生し、クレームが入ったことが原因のようです。より確実に停止できるよう、スライドに変更となったようですね。なお、一応以前のタップで停止に戻す方法もあるので、お好みで設定してみてください。

■戻し方

Apple Music:ミニプレーヤーでスワイプジェスチャでの曲操作が可能に

Apple Music利用者の方は、ミニプレーヤーでスワイプジェスチャでの曲操作が可能になっています。ぜひ利用してみましょう。

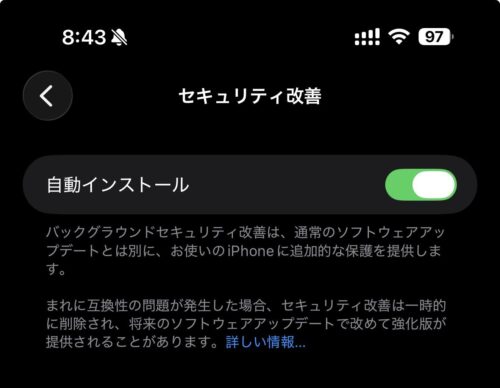

バックグラウンドセキュリティ改善の自動インストール機能

iOS26.1では、通常のソフトウェアアップデートとは別に、追加的な保護を提供する機能「バックグラウンドセキュリティ改善」が提供されます。これは従来、「迅速セキュリティ対応」(Rapid Security Responses)と呼ばれていたもので、デフォルトではオンになっています。好みでオフにもできますが、基本的には“オン推奨”です。

ローカル収録で保存場所やオーディオのみ収録が選択可能に

ローカル収録機能に新機能が追加され、保存場所が選択可能になりました。また、「Audio Only」の項目が新設され、オーディオのみの収録も可能となっています。

iOS26.1:セキュリティアップデートの内容

iOS26.1では、CVE番号ベースで56件の脆弱性が修正されています。ゼロデイ脆弱性の修正こそありませんでしたが、皆さん早急に適用しておきましょう。

Accessibility

- 対象機種: iPhone 11以降、iPad Pro 12.9インチ(第3世代以降)、iPad Pro 11インチ(第1世代以降)、iPad Air(第3世代以降)、iPad(第8世代以降)、iPad mini(第5世代以降)

- 影響: アプリはユーザーがインストールした他のアプリを識別できる可能性がある

- 説明: 追加の制限により、権限の問題が解決されました。

- CVE-2025-43442: Zhongcheng Li from IES Red Team of ByteDance

Apple Account

- 対象機種: iPhone 11以降、iPad Pro 12.9インチ(第3世代以降)、iPad Pro 11インチ(第1世代以降)、iPad Air(第3世代以降)、iPad(第8世代以降)、iPad mini(第5世代以降)

- 影響: 悪意のあるアプリが埋め込みビュー内の機密情報のスクリーンショットを撮れる可能性がある

- 説明: チェックを強化することでプライバシーの問題に対処しました。

- CVE-2025-43455: Ron Masas of BreakPoint.SH, Pinak Oza

Apple Neural Engine

- 対象機種: iPhone 11以降、iPad Pro 12.9インチ(第3世代以降)、iPad Pro 11インチ(第1世代以降)、iPad Air(第3世代以降)、iPad(第8世代以降)、iPad mini(第5世代以降)

- 影響: アプリが予期せぬシステム終了やカーネルメモリの破損を引き起こす可能性がある

- 説明: メモリ処理を強化することでこの問題を解決しました。

- CVE-2025-43447: an anonymous researcher

CVE-2025-43462: an anonymous researcher

Apple TV Remote

- 対象機種: iPhone 11以降、iPad Pro 12.9インチ(第3世代以降)、iPad Pro 11インチ(第1世代以降)、iPad Air(第3世代以降)、iPad(第8世代以降)、iPad mini(第5世代以降)

- 影響: 悪意のあるアプリがインストール間でユーザーを追跡できる可能性がある

- 説明: キャッシュ処理を改善することでこの問題を解決しました。

- CVE-2025-43449: Rosyna Keller of Totally Not Malicious Software

AppleMobileFileIntegrity

- 対象機種: iPhone 11以降、iPad Pro 12.9インチ(第3世代以降)、iPad Pro 11インチ(第1世代以降)、iPad Air(第3世代以降)、iPad(第8世代以降)、iPad mini(第5世代以降)

- 影響: アプリが保護されたユーザーデータにアクセスできる可能性がある

- 説明: この問題は、シンボリックリンクの検証を強化することで解決されました。

- CVE-2025-43379: Gergely Kalman (@gergely_kalman)

Assets

- 対象機種: iPhone 11以降、iPad Pro 12.9インチ(第3世代以降)、iPad Pro 11インチ(第1世代以降)、iPad Air(第3世代以降)、iPad(第8世代以降)、iPad mini(第5世代以降)

- 影響: アプリがサンドボックスから抜け出せる可能性がある

- 説明: この問題は、エンタイトルメントを改善することで解決されました。

- CVE-2025-43407: JZ

Audio

- 対象機種: iPhone 11以降、iPad Pro 12.9インチ(第3世代以降)、iPad Pro 11インチ(第1世代以降)、iPad Air(第3世代以降)、iPad(第8世代以降)、iPad mini(第5世代以降)

- 影響: Macとペアリングされたロック解除されたデバイスに物理的にアクセスできる攻撃者は、システムログで機密性の高いユーザー情報を閲覧できる可能性があります。

- 説明: データ編集を改善することで、ログ記録の問題に対処しました。

- CVE-2025-43423: Duy Trần (@khanhduytran0)

カメラ

- 対象機種: iPhone 11以降、iPad Pro 12.9インチ(第3世代以降)、iPad Pro 11インチ(第1世代以降)、iPad Air(第3世代以降)、iPad(第8世代以降)、iPad mini(第5世代以降)

- 影響: アプリは、カメラへのアクセスが許可される前に、現在のカメラビューに関する情報を取得できる可能性があります。

- 説明: チェックを強化することでロジックの問題が解決されました。

- CVE-2025-43450: Dennis Briner

CloudKit

- 対象機種: iPhone 11以降、iPad Pro 12.9インチ(第3世代以降)、iPad Pro 11インチ(第1世代以降)、iPad Air(第3世代以降)、iPad(第8世代以降)、iPad mini(第5世代以降)

- 影響: アプリがサンドボックスから抜け出せる可能性がある

- 説明: この問題は、シンボリックリンクの検証を強化することで解決されました。

- CVE-2025-43448: Hikerell (Loadshine Lab)

連絡先

- 対象機種: iPhone 11以降、iPad Pro 12.9インチ(第3世代以降)、iPad Pro 11インチ(第1世代以降)、iPad Air(第3世代以降)、iPad(第8世代以降)、iPad mini(第5世代以降)

- 影響: アプリがユーザーの機密データにアクセスできる可能性がある

- 説明: データ編集を改善することで、ログ記録の問題に対処しました。

- CVE-2025-43426: Wojciech Regula of SecuRing (wojciechregula.blog)

コントロールセンター

- 対象機種: iPhone 11以降、iPad Pro 12.9インチ(第3世代以降)、iPad Pro 11インチ(第1世代以降)、iPad Air(第3世代以降)、iPad(第8世代以降)、iPad mini(第5世代以降)

- 影響: 攻撃者がロック画面から制限されたコンテンツを閲覧できる可能性がある

- 説明: 追加の制限により、権限の問題が解決されました。

- CVE-2025-43350: Lukaah Marlowe

CoreServices

- 対象機種: iPhone 11以降、iPad Pro 12.9インチ(第3世代以降)、iPad Pro 11インチ(第1世代以降)、iPad Air(第3世代以降)、iPad(第8世代以降)、iPad mini(第5世代以降)

- 影響: アプリがユーザーのインストール済みアプリを列挙できる可能性がある

- 説明: 追加の制限により、権限の問題が解決されました。

- CVE-2025-43436: Zhongcheng Li from IES Red Team of ByteDance

CoreText

- 対象機種: iPhone 11以降、iPad Pro 12.9インチ(第3世代以降)、iPad Pro 11インチ(第1世代以降)、iPad Air(第3世代以降)、iPad(第8世代以降)、iPad mini(第5世代以降)

- 影響: 悪意を持って作成されたメディアファイルを処理すると、アプリが予期せず終了したり、プロセスメモリが破損したりする可能性がある。

- 説明: 入力検証を強化することで、範囲外の読み取りに対処しました。

- CVE-2025-43445: Hossein Lotfi (@hosselot) of Trend Micro Zero Day Initiative

FileProvider

- 対象機種: iPhone 11以降、iPad Pro 12.9インチ(第3世代以降)、iPad Pro 11インチ(第1世代以降)、iPad Air(第3世代以降)、iPad(第8世代以降)、iPad mini(第5世代以降)

- 影響: アプリがユーザーの機密データにアクセスできる可能性がある

- 説明: 状態管理を改善することで、承認の問題が解決されました。

- CVE-2025-43498: pattern-f (@pattern_F_)

Find My

- 対象機種: iPhone 11以降、iPad Pro 12.9インチ(第3世代以降)、iPad Pro 11インチ(第1世代以降)、iPad Air(第3世代以降)、iPad(第8世代以降)、iPad mini(第5世代以降)

- 影響: アプリがユーザーの指紋を採取できる可能性がある

- 説明: 機密データを移動することでプライバシーの問題が解決されました。

- CVE-2025-43507: iisBuri

Installer

- 対象機種: iPhone 11以降、iPad Pro 12.9インチ(第3世代以降)、iPad Pro 11インチ(第1世代以降)、iPad Air(第3世代以降)、iPad(第8世代以降)、iPad mini(第5世代以降)

- 影響: アプリがユーザーの指紋を採取できる可能性がある

- 説明: 追加の制限により、権限の問題が解決されました。

- CVE-2025-43444: Zhongcheng Li from IES Red Team of ByteDance

Kernel

- 対象機種: iPhone 11以降、iPad Pro 12.9インチ(第3世代以降)、iPad Pro 11インチ(第1世代以降)、iPad Air(第3世代以降)、iPad(第8世代以降)、iPad mini(第5世代以降)

- 影響: アプリが予期せぬシステム終了を引き起こす可能性がある

- 説明: メモリ処理を強化することでこの問題を解決しました。

- CVE-2025-43398: Cristian Dinca (icmd.tech)

libxpc

- 対象機種: iPhone 11以降、iPad Pro 12.9インチ(第3世代以降)、iPad Pro 11インチ(第1世代以降)、iPad Air(第3世代以降)、iPad(第8世代以降)、iPad mini(第5世代以降)

- 影響: サンドボックス化されたアプリはシステム全体のネットワーク接続を監視できる可能性がある

- 説明: 追加のサンドボックス制限によりアクセスの問題が解決されました。

- CVE-2025-43413: Dave G. and Alex Radocea of supernetworks.org

Mail Drafts

- 対象機種: iPhone 11以降、iPad Pro 12.9インチ(第3世代以降)、iPad Pro 11インチ(第1世代以降)、iPad Air(第3世代以降)、iPad(第8世代以降)、iPad mini(第5世代以降)

- 影響: 「リモート画像の読み込み」設定がオフになっている場合でも、リモートコンテンツが読み込まれる可能性があります。

- 説明: この問題は、追加のロジックを追加することで解決されました。

- CVE-2025-43496: Romain Lebesle, Himanshu Bharti @Xpl0itme From Khatim

MallocStackLogging

- 対象機種: iPhone 11以降、iPad Pro 12.9インチ(第3世代以降)、iPad Pro 11インチ(第1世代以降)、iPad Air(第3世代以降)、iPad(第8世代以降)、iPad mini(第5世代以降)

- 影響: アプリがユーザーの機密データにアクセスできる可能性がある

- 説明: 環境変数の処理に脆弱性がありました。この問題は、検証を強化することで解決されました。

- CVE-2025-43294: Gergely Kalman (@gergely_kalman)

Model I/O

- 対象機種: iPhone 11以降、iPad Pro 12.9インチ(第3世代以降)、iPad Pro 11インチ(第1世代以降)、iPad Air(第3世代以降)、iPad(第8世代以降)、iPad mini(第5世代以降)

- 影響: 悪意を持って作成されたメディアファイルを処理すると、アプリが予期せず終了したり、プロセスメモリが破損したりする可能性がある。

- 説明: 境界チェックを改善することで、境界外アクセスの問題が解決されました。

- CVE-2025-43386: Michael DePlante (@izobashi) of Trend Micro Zero Day Initiative

CVE-2025-43385: Michael DePlante (@izobashi) of Trend Micro Zero Day Initiative

CVE-2025-43384: Michael DePlante (@izobashi) of Trend Micro Zero Day Initiative

CVE-2025-43383: Michael DePlante (@izobashi) of Trend Micro Zero Day Initiative

Multi-Touch

- 対象機種: iPhone 11以降、iPad Pro 12.9インチ(第3世代以降)、iPad Pro 11インチ(第1世代以降)、iPad Air(第3世代以降)、iPad(第8世代以降)、iPad mini(第5世代以降)

- 影響: 悪意のある HID デバイスが予期しないプロセスクラッシュを引き起こす可能性がある

- 説明: この問題は、境界チェックを改善することで解決されました。

- CVE-2025-43424: Google Threat Analysis Group

Notes

- 対象機種: iPhone 11以降、iPad Pro 12.9インチ(第3世代以降)、iPad Pro 11インチ(第1世代以降)、iPad Air(第3世代以降)、iPad(第8世代以降)、iPad mini(第5世代以降)

- 影響: アプリがユーザーの機密データにアクセスできる可能性がある

- 説明: 脆弱なコードを削除することでプライバシーの問題が解決されました。

- CVE-2025-43389: Kirin (@Pwnrin)

On-device Intelligence

- 対象機種: iPhone 11以降、iPad Pro 12.9インチ(第3世代以降)、iPad Pro 11インチ(第1世代以降)、iPad Air(第3世代以降)、iPad(第8世代以降)、iPad mini(第5世代以降)

- 影響: アプリがユーザーの指紋を採取できる可能性がある

- 説明: 機密データを削除することでプライバシーの問題に対処しました。

- CVE-2025-43439: Zhongcheng Li from IES Red Team of ByteDance

Photos

- 対象機種: iPhone 11以降、iPad Pro 12.9インチ(第3世代以降)、iPad Pro 11インチ(第1世代以降)、iPad Air(第3世代以降)、iPad(第8世代以降)、iPad mini(第5世代以降)

- 影響: アプリがユーザーの機密データにアクセスできる可能性がある

- 説明: 一時ファイルの処理を改善し、プライバシーの問題に対処しました。

- CVE-2025-43391: Asaf Cohen

Safari

- 対象機種: iPhone 11以降、iPad Pro 12.9インチ(第3世代以降)、iPad Pro 11インチ(第1世代以降)、iPad Air(第3世代以降)、iPad(第8世代以降)、iPad mini(第5世代以降)

- 影響: 悪意のあるウェブサイトにアクセスすると、アドレスバーの偽装が行われる可能性がある

- 説明: チェックを強化することでこの問題を解決しました。

- CVE-2025-43493: @RenwaX23

Safari

- 対象機種: iPhone 11以降、iPad Pro 12.9インチ(第3世代以降)、iPad Pro 11インチ(第1世代以降)、iPad Air(第3世代以降)、iPad(第8世代以降)、iPad mini(第5世代以降)

- 影響: 悪意のあるウェブサイトにアクセスすると、ユーザーインターフェースの偽装が行われる可能性があります。

- 説明: 状態管理を改善することで、ユーザー インターフェイスの不一致の問題が解決されました。

- CVE-2025-43503: @RenwaX23

Safari

- 対象機種: iPhone 11以降、iPad Pro 12.9インチ(第3世代以降)、iPad Pro 11インチ(第1世代以降)、iPad Air(第3世代以降)、iPad(第8世代以降)、iPad mini(第5世代以降)

- 影響: アプリが特定のプライバシー設定を回避できる可能性がある

- 説明: 機密データを削除することでプライバシーの問題に対処しました。

- CVE-2025-43502: an anonymous researcher

Sandbox Profiles

- 対象機種: iPhone 11以降、iPad Pro 12.9インチ(第3世代以降)、iPad Pro 11インチ(第1世代以降)、iPad Air(第3世代以降)、iPad(第8世代以降)、iPad mini(第5世代以降)

- 影響: アプリがユーザーの機密データにアクセスできる可能性がある

- 説明: ユーザー設定の処理を改善し、プライバシーの問題に対処しました。

- CVE-2025-43500: Stanislav Jelezoglo

Siri

- 対象機種: iPhone 11以降、iPad Pro 12.9インチ(第3世代以降)、iPad Pro 11インチ(第1世代以降)、iPad Air(第3世代以降)、iPad(第8世代以降)、iPad mini(第5世代以降)

- 影響: デバイスが継続的にロックに失敗する可能性がある

- 説明: この問題は、状態管理を改善することで解決されました。

- CVE-2025-43454: Joshua Thomas

Status Bar

- 対象機種: iPhone 11以降、iPad Pro 12.9インチ(第3世代以降)、iPad Pro 11インチ(第1世代以降)、iPad Air(第3世代以降)、iPad(第8世代以降)、iPad mini(第5世代以降)

- 影響: ロックされたデバイスに物理的にアクセスできる攻撃者が、機密性の高いユーザー情報を閲覧できる可能性がある

- 説明: チェックを強化することでロジックの問題が解決されました。

- CVE-2025-43460: Isaiah Wan

盗難デバイス保護

- 対象機種: iPhone 11以降

- 影響: デバイスに物理的にアクセスできる攻撃者が盗難デバイス保護を無効にできる可能性がある

- 説明: この問題は、追加のロジックを追加することで解決されました。

- CVE-2025-43422: Will Caine

Text Input

- 対象機種: iPhone 11以降、iPad Pro 12.9インチ(第3世代以降)、iPad Pro 11インチ(第1世代以降)、iPad Air(第3世代以降)、iPad(第8世代以降)、iPad mini(第5世代以降)

- 影響: キーボードの候補により、ロック画面に機密情報が表示される可能性がある

- 説明: この問題は、ロックされたデバイスで提供されるオプションを制限することで解決されました。

- CVE-2025-43452: Thomas Salomon, Sufiyan Gouri (TU Darmstadt), Phil Scott (@MrPeriPeri) & Richard Hyunho Im (@richeeta), Mark Bowers, Joey Hewitt, Dylan Rollins, Arthur Baudoin, an anonymous researcher, Andr.Ess

WebKit

- 対象機種: iPhone 11以降、iPad Pro 12.9インチ(第3世代以降)、iPad Pro 11インチ(第1世代以降)、iPad Air(第3世代以降)、iPad(第8世代以降)、iPad mini(第5世代以降)

- 影響: 悪意のあるウェブサイトがクロスオリジンでデータを盗み出す可能性がある

- 説明: チェックを強化することでこの問題を解決しました。

- WebKit Bugzilla: 276208

CVE-2025-43480: Aleksejs Popovs

WebKit

- 対象機種: iPhone 11以降、iPad Pro 12.9インチ(第3世代以降)、iPad Pro 11インチ(第1世代以降)、iPad Air(第3世代以降)、iPad(第8世代以降)、iPad mini(第5世代以降)

- 影響: 悪意を持って作成されたWebコンテンツを処理すると、予期しないプロセスクラッシュが発生する可能性があります。

- 説明: この問題は、状態管理を改善することで解決されました。

- WebKit Bugzilla: 296693

CVE-2025-43458: Phil Beauvoir

WebKit Bugzilla: 298196

CVE-2025-43430: Google Big Sleep

WebKit Bugzilla: 298628

CVE-2025-43427: Gary Kwong, rheza (@ginggilBesel)

WebKit

- 対象機種: iPhone 11以降、iPad Pro 12.9インチ(第3世代以降)、iPad Pro 11インチ(第1世代以降)、iPad Air(第3世代以降)、iPad(第8世代以降)、iPad mini(第5世代以降)

- 影響: 悪意を持って作成されたWebコンテンツを処理すると、予期しないプロセスクラッシュが発生する可能性があります。

- 説明: この問題は、チェックを強化することで解決されました。

- WebKit Bugzilla: 299843

CVE-2025-43443: an anonymous researcher

WebKit

- 対象機種: iPhone 11以降、iPad Pro 12.9インチ(第3世代以降)、iPad Pro 11インチ(第1世代以降)、iPad Air(第3世代以降)、iPad(第8世代以降)、iPad mini(第5世代以降)

- 影響: 悪意を持って作成されたWebコンテンツを処理すると、予期しないプロセスクラッシュが発生する可能性があります。

- 説明: メモリ処理を強化することでこの問題を解決しました。

- WebKit Bugzilla: 298496

CVE-2025-43441: rheza (@ginggilBesel)

WebKit Bugzilla: 299391

CVE-2025-43435: Justin Cohen of Google

WebKit Bugzilla: 298851

CVE-2025-43425: an anonymous researcher

WebKit

- 対象機種: iPhone 11以降、iPad Pro 12.9インチ(第3世代以降)、iPad Pro 11インチ(第1世代以降)、iPad Air(第3世代以降)、iPad(第8世代以降)、iPad mini(第5世代以降)

- 影響: 悪意を持って作成されたWebコンテンツを処理すると、予期しないプロセスクラッシュが発生する可能性があります。

- 説明: この問題は、チェックの改善によって解決されました

- WebKit Bugzilla: 298126

CVE-2025-43440: Nan Wang (@eternalsakura13)

WebKit

- 対象機種: iPhone 11以降、iPad Pro 12.9インチ(第3世代以降)、iPad Pro 11インチ(第1世代以降)、iPad Air(第3世代以降)、iPad(第8世代以降)、iPad mini(第5世代以降)

- 影響: 悪意を持って作成されたウェブコンテンツを処理すると、予期せぬ Safari クラッシュが発生する可能性があります。

- 説明: メモリ管理を改善し、解放済みメモリ使用の問題を解決しました。

- WebKit Bugzilla: 297662

CVE-2025-43438: shandikri working with Trend Micro Zero Day Initiative

WebKit Bugzilla: 298606

CVE-2025-43457: Gary Kwong, Hossein Lotfi (@hosselot) of Trend Micro Zero Day Initiative

WebKit Bugzilla: 297958

CVE-2025-43434: Google Big Sleep

WebKit

- 対象機種: iPhone 11以降、iPad Pro 12.9インチ(第3世代以降)、iPad Pro 11インチ(第1世代以降)、iPad Air(第3世代以降)、iPad(第8世代以降)、iPad mini(第5世代以降)

- 影響: アプリがユーザーの許可なしにキー入力を監視できる可能性がある

- 説明: チェックを強化することでこの問題を解決しました。

- WebKit Bugzilla: 300095

CVE-2025-43495: Lehan Dilusha Jayasinghe

WebKit

- 対象機種: iPhone 11以降、iPad Pro 12.9インチ(第3世代以降)、iPad Pro 11インチ(第1世代以降)、iPad Air(第3世代以降)、iPad(第8世代以降)、iPad mini(第5世代以降)

- 影響: 悪意を持って作成されたWebコンテンツを処理すると、メモリ破損が発生する可能性があります。

- 説明: メモリ処理を強化することでこの問題を解決しました。

- WebKit Bugzilla: 298093

CVE-2025-43433: Google Big Sleep

WebKit Bugzilla: 298194

CVE-2025-43431: Google Big Sleep

WebKit

- 対象機種: iPhone 11以降、iPad Pro 12.9インチ(第3世代以降)、iPad Pro 11インチ(第1世代以降)、iPad Air(第3世代以降)、iPad(第8世代以降)、iPad mini(第5世代以降)

- 影響: 悪意を持って作成されたWebコンテンツを処理すると、予期しないプロセスクラッシュが発生する可能性があります。

- 説明: メモリ管理を改善し、解放済みメモリ使用の問題を解決しました。

- WebKit Bugzilla: 299313

CVE-2025-43432: Hossein Lotfi (@hosselot) of Trend Micro Zero Day Initiative

WebKit

- 対象機種: iPhone 11以降、iPad Pro 12.9インチ(第3世代以降)、iPad Pro 11インチ(第1世代以降)、iPad Air(第3世代以降)、iPad(第8世代以降)、iPad mini(第5世代以降)

- 影響: 悪意を持って作成されたWebコンテンツを処理すると、予期しないプロセスクラッシュが発生する可能性があります。

- 説明: 境界チェックを改善することで、バッファ オーバーフローに対処しました。

- WebKit Bugzilla: 298232

CVE-2025-43429: Google Big Sleep

WebKit

- 対象機種: iPhone 11以降、iPad Pro 12.9インチ(第3世代以降)、iPad Pro 11インチ(第1世代以降)、iPad Air(第3世代以降)、iPad(第8世代以降)、iPad mini(第5世代以降)

- 影響: 悪意を持って作成されたWebコンテンツを処理すると、予期しないプロセスクラッシュが発生する可能性があります。

- 説明: 配列割り当てシンクを無効にすることで複数の問題が解決されました。

- WebKit Bugzilla: 300718

CVE-2025-43421: Nan Wang (@eternalsakura13)

WebKit Canvas

- 対象機種: iPhone 11以降、iPad Pro 12.9インチ(第3世代以降)、iPad Pro 11インチ(第1世代以降)、iPad Air(第3世代以降)、iPad(第8世代以降)、iPad mini(第5世代以降)

- 影響: ウェブサイトがクロスオリジンで画像データを流出させる可能性がある

- 説明: キャッシュ処理を改善することでこの問題を解決しました。

- WebKit Bugzilla: 297566

CVE-2025-43392: Tom Van Goethem

iOS26.1の不具合情報

現時点でiOS26.1に関する大きな不具合情報は特に入ってきておりません。今後、不具合情報があれば随時追記してお伝えします。

※不具合情報があればコメント等でお知らせ頂けると幸いです。

※随時情報は更新しています。再訪問時は念のためにブラウザの更新ボタンを押してください。

※2025/11/4時点の情報。

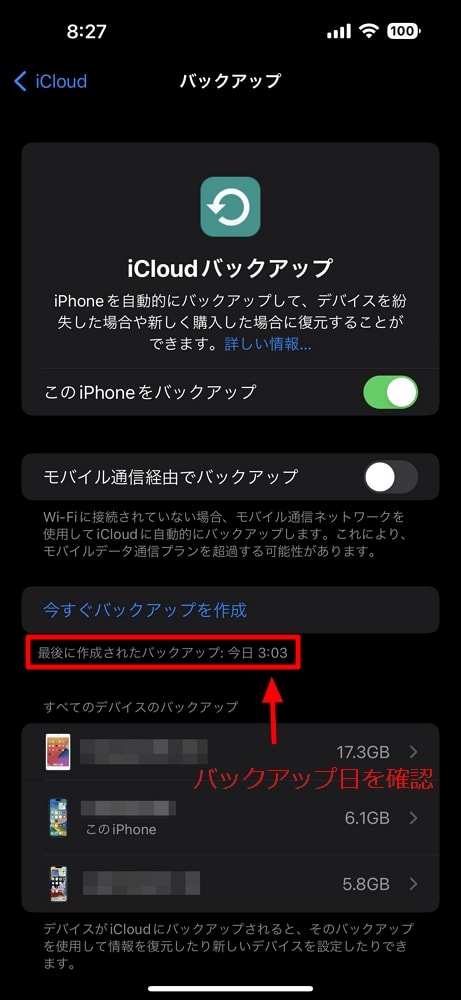

iOS26.1へのアップデート前にはiPhoneのバックアップを取っておきましょう。

これから【iOS26.1】へiPhoneをアップデートしようと思っている方は、アップデート中やアップデート後の不具合に備えて、面倒でも事前にiCloudやPCのiTunesでしっかりiPhoneのバックアップを取ってから作業を行うのがおすすめです。

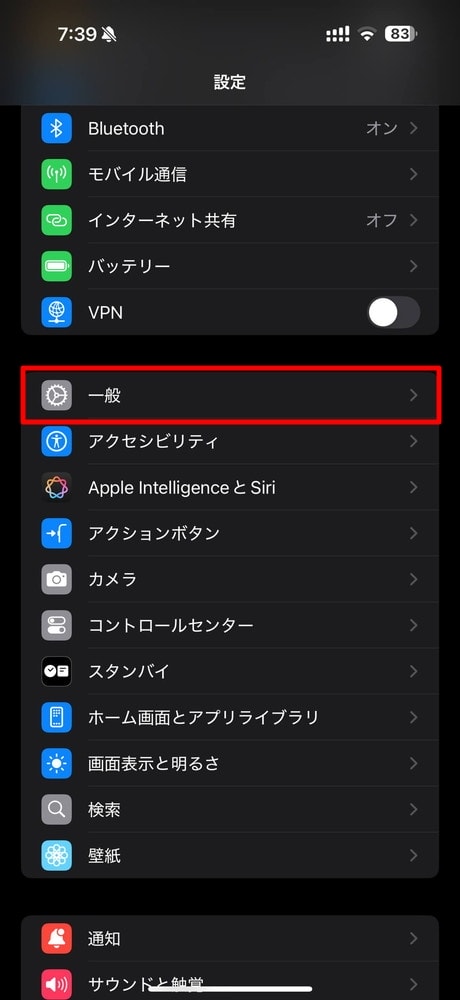

上記の通り進み、バックアップが最新の状態(一般的には夜に自動バックアップされているはず)か確認しておきましょう。もしもバックアップが行われていない場合は、【今すぐバックアップ】をタップしてバックアップしておきましょう。

iOS26.1へのアップデート手順

iOS26.1の配信開始後すぐに手動でアップデートしたい場合は、iTunesを介してパソコン経由でアップデートする方法と、iPhone単体でOTAアップデートする方法があります。

iPhone単体で「iOS26.1」へアップデートを行う場合は、以下の手順で行ってください。iPadも同様です。

まずは【設定】アプリを開き、【一般】をタップ。

続いて【ソフトウェアアップデート】をタップ。

以下の画面が表示されるので【今すぐアップデート】をタップ。

以上で「iOS26.1」へのアップデート作業が開始されます。今回は10分程度で完了しましたが、時間の余裕がある際に行うと良いでしょう。

なお、iOS26.1のサイズは11.25 GBでした。(iPhone 17 Pro Max)

iOS26.1へのアップデート後にはiPhoneを一度再起動させるのがおすすめ!

iOS26.1へアップデートした後は、一度iPhoneの再起動を行っておきましょう。これによってバッテリーの減りが異常に早いなどの不具合が改善する場合もあります。自分はOSアップデート後は念のために毎回再起動させています。

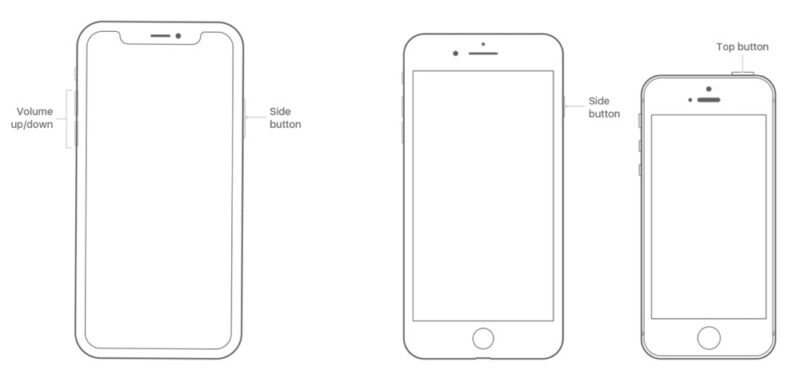

iPhone X/XS/XR/11/12/13/14/15/16/17を再起動する

- サイドボタンといずれかの音量調節ボタンを、スライダが表示されるまで押し続けます。

- スライダをドラッグして、iPhone の電源を完全に切ります。

- iPhone の電源が切れたら、サイドボタンをもう一度、Apple ロゴが表示されるまで押し続けます。

iPhone SE、iPhone 8 以前、iPad、iPod touch を再起動する

- 上部のボタン (またはサイドボタン) を、スライダが表示されるまで押し続けます。

- スライダをドラッグしてデバイスの電源を完全に切ります。

- デバイスの電源が切れたら、上部のボタン (またはサイドボタン) を再び、今度は Apple ロゴが表示されるまで押し続けます。

※ iOS 11 以降では、「設定」>「一般」>「システム終了」の順に選択して、デバイスの電源を切れるようになりました。その後サイドボタンを長押しして電源オンにすればOKです。

・引用元:iPhone、iPad、iPod touch を再起動する|Apple

併せて読みたいおすすめ記事

- 厳選!iPhoneのおすすめアプリまとめ!

- iOS26が配信開始!新機能/不具合情報/未対応アプリ/アップデート方法/対応iPhoneモデルまとめ!

- iPhone機種変更前にやるべきこと&データバックアップ方法解説!

- iPhone機種変更時にデータ移行/復元作業を行う流れ解説!iPhone同士で直接データ転送も可能!

- Windowsユーザー向け!管理人が普段行っているiPhone機種変更時のデータバックアップ/不要データ削除/アプリ整頓/データ移行方法を一挙解説!

- AirTagを子供の腕時計的に使ってみた!親の時計とおそろいで予想以上に好評!簡易のこどもみまもり機器として利用中!

- AirTagの位置情報を家族など複数人で共有する方法解説

- SIMフリーのiPhone 11にドコモのシムカードを入れて設定し使用する手順解説

- 古いiPhoneやAndroidスマホのおすすめ活用方法まとめ|機種変更後の便利な使い道をご紹介

- ぶっちゃけ、iPhoneはいつまで使えるのか

- iPhone 15 Pro:アクションボタンの最強活用術!端末の向きに応じて複数アクションを自動切換!「Actions」アプリの使い方解説!

- 検証済み!iPhone 15 ProにおすすめのUSB-Cケーブル、外付けSSD、ハブ、HDMIケーブル、MagSafe充電器等ご紹介!

- サブスクに無いCDアルバムをYouTube Musicに無料アップロードしてiPhoneやAndroidスマホで聴く方法

コメント