本日AppleがiPhone 11以降のiPhone向けにiOS26.3を、iPad向けにiPadOS26.3の配信を開始しました。

今回のアップデートでは、新しく「Androidに転送」機能が追加されているのが大きな特徴。重要なバグ修正とセキュリティアップデートも含まれます。

今回のiOS26.3では、CVE番号ベースで39件の脆弱性修正が行われています。1件のゼロデイ脆弱性も含まれているので、iOS26利用中のユーザーは、至急アップデートを適用しておきましょう。

iOS26.3/ iPadOS26.3以外にも、以下のアップデートも配信されています。こちらも該当するデバイスを利用している方は速やかに適用しておきましょう。

- iOS 18.7.5 and iPadOS 18.7.5

- macOS Tahoe 26.3

- macOS Sequoia 15.7.4

- macOS Sonoma 14.8.4

- tvOS 26.3

- watchOS 26.3

- visionOS 26.3

- Safari 26.3

- iOS26.3のアップデート内容

- iOS26.3:セキュリティアップデートの内容

- Accessibility

- Accessibility

- Bluetooth

- Call History

- CFNetwork

- CoreAudio

- CoreMedia

- CoreServices

- CoreServices

- CoreServices

- dyld

- Game Center

- ImageIO

- ImageIO

- Kernel

- Kernel

- Kernel

- LaunchServices

- libexpat

- libxpc

- Live Captions

- Messages

- Photos

- Sandbox

- Sandbox Profiles

- スクリーンショット

- Shortcuts

- Spotlight

- StoreKit

- UIKit

- UIKit

- VoiceOver

- WebKit

- WebKit

- WebKit

- WebKit

- Wi-Fi

- iOS26.3の不具合情報

- iOS26.3へのアップデート前にはiPhoneのバックアップを取っておきましょう。

- iOS26.3へのアップデート手順

- iOS26.3へのアップデート後にはiPhoneを一度再起動させるのがおすすめ!

- 併せて読みたいおすすめ記事

iOS26.3のアップデート内容

iOS26.3のアップデート内容は以下の通りです。

このアップデートには、重要なバグ修正とセキュリティアップデートが含まれます。

Appleソフトウェアアップデートのセキュリティコンテンツについては、以下をご覧ください:

https://support.apple.com/ja-jp/100100一部の機能は、地域やiPhoneモデルによっては使用できない場合があります。詳しくは以下のWebサイトをご覧ください:

https://apple.com/jp/ios/feature-availability/今回のアップデートのように、ソフトウェアアップデートでは、新機能やさまざまな改善が追加される一方で、パフォーマンスやバッテリー駆動時間に影響する場合があります。詳しくは以下のWebサイトをご覧ください:

https://support.apple.com/ja-jp/125039

「Androidに転送」機能の使い方

iOS26.3で追加された「Androidに転送」機能を使う方法は以下の通り。

iOS26.3:セキュリティアップデートの内容

iOS26.3では、CVE番号ベースで39件の脆弱性が修正されています。1件のゼロデイ脆弱性修正もあるので、皆さん早急に適用しておきましょう。

Accessibility

- 対象機種: iPhone 11以降、iPad Pro 12.9インチ(第3世代以降)、iPad Pro 11インチ(第1世代以降)、iPad Air(第3世代以降)、iPad(第8世代以降)、iPad mini(第5世代以降)

- 影響: ロックされたデバイスに物理的にアクセスできる攻撃者が、機密性の高いユーザー情報を閲覧できる可能性がある

- 説明: 状態管理を改善することで、ユーザー インターフェイスの不一致の問題が解決されました。

- CVE-2026-20645: Loh Boon Keat

Accessibility

- 対象機種: iPhone 11以降、iPad Pro 12.9インチ(第3世代以降)、iPad Pro 11インチ(第1世代以降)、iPad Air(第3世代以降)、iPad(第8世代以降)、iPad mini(第5世代以降)

- 影響: ロックされたデバイスに物理的にアクセスできる攻撃者が、機密性の高いユーザー情報を閲覧できる可能性がある

- 説明: 機密データを削除することでプライバシーの問題に対処しました。

- CVE-2026-20674: Jacob Prezant (prezant.us)

Bluetooth

- 対象機種: iPhone 11以降、iPad Pro 12.9インチ(第3世代以降)、iPad Pro 11インチ(第1世代以降)、iPad Air(第3世代以降)、iPad(第8世代以降)、iPad mini(第5世代以降)

- 影響: 特権ネットワークポジションにいる攻撃者が細工した Bluetooth パケットを使用してサービス拒否攻撃を実行できる可能性があります。

- 説明: 検証を強化することで、サービス拒否の問題が解決されました。

- CVE-2026-20650: jioundai

Call History

- 対象機種: iPhone 11以降、iPad Pro 12.9インチ(第3世代以降)、iPad Pro 11インチ(第1世代以降)、iPad Air(第3世代以降)、iPad(第8世代以降)、iPad mini(第5世代以降)

- 影響: Live Caller ID アプリ拡張機能をオフにしたユーザーの識別情報が拡張機能に漏洩する可能性がある

- 説明: チェックを強化することでロジックの問題が解決されました。

- CVE-2026-20638: Nils Hanff (@nils1729@chaos.social) of Hasso Plattner Institute

CFNetwork

- 対象機種: iPhone 11以降、iPad Pro 12.9インチ(第3世代以降)、iPad Pro 11インチ(第1世代以降)、iPad Air(第3世代以降)、iPad(第8世代以降)、iPad mini(第5世代以降)

- 影響: リモートユーザーが任意のファイルを書き込むことができる可能性がある

- 説明: ロジックを改善し、パス処理の問題を解決しました。

- CVE-2026-20660: Amy (amys.website)

CoreAudio

- 対象機種: iPhone 11以降、iPad Pro 12.9インチ(第3世代以降)、iPad Pro 11インチ(第1世代以降)、iPad Air(第3世代以降)、iPad(第8世代以降)、iPad mini(第5世代以降)

- 影響: 悪意を持って作成されたメディアファイルを処理すると、アプリが予期せず終了したり、プロセスメモリが破損したりする可能性がある。

- 説明: 境界チェックを改善することで、境界外アクセスの問題が解決されました。

- CVE-2026-20611: Anonymous working with Trend Micro Zero Day Initiative

CoreMedia

- 対象機種: iPhone 11以降、iPad Pro 12.9インチ(第3世代以降)、iPad Pro 11インチ(第1世代以降)、iPad Air(第3世代以降)、iPad(第8世代以降)、iPad mini(第5世代以降)

- 影響: 悪意を持って作成されたファイルを処理すると、サービス拒否攻撃が発生したり、メモリの内容が漏洩したりする可能性がある。

- 説明: メモリ処理を強化することでこの問題を解決しました。

- CVE-2026-20609: Yiğit Can YILMAZ (@yilmazcanyigit)

CoreServices

- 対象機種: iPhone 11以降、iPad Pro 12.9インチ(第3世代以降)、iPad Pro 11インチ(第1世代以降)、iPad Air(第3世代以降)、iPad(第8世代以降)、iPad mini(第5世代以降)

- 影響: アプリがルート権限を取得できる可能性がある

- 説明: 状態処理を改善することで競合状態に対処しました。

- CVE-2026-20617: Gergely Kalman (@gergely_kalman), Csaba Fitzl (@theevilbit) of Iru

CoreServices

- 対象機種: iPhone 11以降、iPad Pro 12.9インチ(第3世代以降)、iPad Pro 11インチ(第1世代以降)、iPad Air(第3世代以降)、iPad(第8世代以降)、iPad mini(第5世代以降)

- 影響: アプリがルート権限を取得できる可能性がある

- 説明: 検証を強化することで、パス処理の問題を解決しました。

- CVE-2026-20615: Csaba Fitzl (@theevilbit) of Iru and Gergely Kalman (@gergely_kalman)

CoreServices

- 対象機種: iPhone 11以降、iPad Pro 12.9インチ(第3世代以降)、iPad Pro 11インチ(第1世代以降)、iPad Air(第3世代以降)、iPad(第8世代以降)、iPad mini(第5世代以降)

- 影響: アプリがユーザーの機密データにアクセスできる可能性がある

- 説明: 環境変数の処理に脆弱性がありました。この問題は、検証を強化することで解決されました。

- CVE-2026-20627: an anonymous researcher

dyld

- 対象機種: iPhone 11以降、iPad Pro 12.9インチ(第3世代以降)、iPad Pro 11インチ(第1世代以降)、iPad Air(第3世代以降)、iPad(第8世代以降)、iPad mini(第5世代以降)

- 影響:メモリ書き込み権限を持つ攻撃者によって任意のコードが実行される可能性がある。Appleは、この問題がiOS 26より前のバージョンのiOSにおいて、特定の個人を標的とした非常に高度な攻撃に悪用された可能性があるという報告を認識している。この報告を受けて、CVE-2025-14174およびCVE-2025-43529も公開された。

- 説明: 状態管理を改善し、メモリ破損の問題を解決しました。

- CVE-2026-20700: Google Threat Analysis Group

Game Center

- 対象機種: iPhone 11以降、iPad Pro 12.9インチ(第3世代以降)、iPad Pro 11インチ(第1世代以降)、iPad Air(第3世代以降)、iPad(第8世代以降)、iPad mini(第5世代以降)

- 影響: ユーザーが機密性の高いユーザー情報を閲覧できる可能性がある

- 説明: データ編集を改善することで、ログ記録の問題に対処しました。

- CVE-2026-20649: Asaf Cohen

ImageIO

- 対象機種: iPhone 11以降、iPad Pro 12.9インチ(第3世代以降)、iPad Pro 11インチ(第1世代以降)、iPad Air(第3世代以降)、iPad(第8世代以降)、iPad mini(第5世代以降)

- 影響: 悪意を持って作成された画像を処理すると、ユーザー情報の漏洩につながる可能性がある

- 説明: この問題は、境界チェックを改善することで解決されました。

- CVE-2026-20675: George Karchemsky (@gkarchemsky) working with Trend Micro Zero Day Initiative

ImageIO

- 対象機種: iPhone 11以降、iPad Pro 12.9インチ(第3世代以降)、iPad Pro 11インチ(第1世代以降)、iPad Air(第3世代以降)、iPad(第8世代以降)、iPad mini(第5世代以降)

- 影響: 悪意を持って作成された画像を処理すると、プロセスメモリが漏洩する可能性がある

- 説明: メモリ処理を強化することでこの問題を解決しました。

- CVE-2026-20634: George Karchemsky (@gkarchemsky) working with Trend Micro Zero Day Initiative

Kernel

- 対象機種: iPhone 11以降、iPad Pro 12.9インチ(第3世代以降)、iPad Pro 11インチ(第1世代以降)、iPad Air(第3世代以降)、iPad(第8世代以降)、iPad mini(第5世代以降)

- 影響: アプリが予期せぬシステム終了を引き起こす可能性がある

- 説明: メモリ処理を強化することでこの問題を解決しました。

- CVE-2026-20654: Jian Lee (@speedyfriend433)

Kernel

- 対象機種: iPhone 11以降、iPad Pro 12.9インチ(第3世代以降)、iPad Pro 11インチ(第1世代以降)、iPad Air(第3世代以降)、iPad(第8世代以降)、iPad mini(第5世代以降)

- 影響: 悪意のあるアプリがルート権限を取得できる可能性がある

- 説明: この問題は、チェックを強化することで解決されました。

- CVE-2026-20626: Keisuke Hosoda

Kernel

- 対象機種: iPhone 11以降、iPad Pro 12.9インチ(第3世代以降)、iPad Pro 11インチ(第1世代以降)、iPad Air(第3世代以降)、iPad(第8世代以降)、iPad mini(第5世代以降)

- 影響: 特権ネットワークポジションにいる攻撃者がネットワークトラフィックを傍受できる可能性がある

- 説明: チェックを強化することでロジックの問題が解決されました。

- CVE-2026-20671: Xin’an Zhou, Juefei Pu, Zhutian Liu, Zhiyun Qian, Zhaowei Tan, Srikanth V. Krishnamurthy, Mathy Vanhoef

LaunchServices

- 対象機種: iPhone 11以降、iPad Pro 12.9インチ(第3世代以降)、iPad Pro 11インチ(第1世代以降)、iPad Air(第3世代以降)、iPad(第8世代以降)、iPad mini(第5世代以降)

- 影響: アプリがユーザーのインストール済みアプリを列挙できる可能性がある

- 説明: ログをサニタイズすることで問題は解決されました。

- CVE-2026-20663: Zhongcheng Li from IES Red Team

libexpat

- 対象機種: iPhone 11以降、iPad Pro 12.9インチ(第3世代以降)、iPad Pro 11インチ(第1世代以降)、iPad Air(第3世代以降)、iPad(第8世代以降)、iPad mini(第5世代以降)

- 影響: 悪意を持って作成されたファイルを処理すると、サービス拒否攻撃を受ける可能性がある

- 説明:これはオープンソースコードの脆弱性であり、Apple Software も影響を受けるプロジェクトの一つです。CVE-ID は第三者によって割り当てられました。この問題と CVE-ID の詳細については、cve.orgをご覧ください。

- CVE-2025-59375

libxpc

- 対象機種: iPhone 11以降、iPad Pro 12.9インチ(第3世代以降)、iPad Pro 11インチ(第1世代以降)、iPad Air(第3世代以降)、iPad(第8世代以降)、iPad mini(第5世代以降)

- 影響: アプリがサンドボックスから抜け出せる可能性がある

- 説明: チェックを強化することでロジックの問題が解決されました。

- CVE-2026-20667: an anonymous researcher

Live Captions

- 対象機種: iPhone 11以降、iPad Pro 12.9インチ(第3世代以降)、iPad Pro 11インチ(第1世代以降)、iPad Air(第3世代以降)、iPad(第8世代以降)、iPad mini(第5世代以降)

- 影響: ロックされたデバイスに物理的にアクセスできる攻撃者が、機密性の高いユーザー情報を閲覧できる可能性がある

- 説明: 状態管理を改善することで、承認の問題が解決されました。

- CVE-2026-20655: Richard Hyunho Im (@richeeta) at Route Zero Security (routezero.security)

Messages

- 対象機種: iPhone 11以降、iPad Pro 12.9インチ(第3世代以降)、iPad Pro 11インチ(第1世代以降)、iPad Air(第3世代以降)、iPad(第8世代以降)、iPad mini(第5世代以降)

- 影響: ショートカットによりサンドボックスの制限を回避できる可能性がある

- 説明: シンボリック リンクの処理を改善することで競合状態に対処しました。

- CVE-2026-20677: Ron Masas of BreakPoint.SH

Photos

- 対象機種: iPhone 11以降、iPad Pro 12.9インチ(第3世代以降)、iPad Pro 11インチ(第1世代以降)、iPad Air(第3世代以降)、iPad(第8世代以降)、iPad mini(第5世代以降)

- 影響: iOSデバイスに物理的にアクセスできる人物がロック画面から写真にアクセスできる可能性がある

- 説明: 入力検証の問題が解決されました。

- CVE-2026-20642: Dalibor Milanovic

Sandbox

- 対象機種: iPhone 11以降、iPad Pro 12.9インチ(第3世代以降)、iPad Pro 11インチ(第1世代以降)、iPad Air(第3世代以降)、iPad(第8世代以降)、iPad mini(第5世代以降)

- 影響: アプリがサンドボックスから抜け出せる可能性がある

- 説明: 追加の制限により、権限の問題が解決されました。

- CVE-2026-20628: Noah Gregory (wts.dev)

Sandbox Profiles

- 対象機種: iPhone 11以降、iPad Pro 12.9インチ(第3世代以降)、iPad Pro 11インチ(第1世代以降)、iPad Air(第3世代以降)、iPad(第8世代以降)、iPad mini(第5世代以降)

- 影響: アプリがユーザーの機密データにアクセスできる可能性がある

- 説明: 状態管理を改善することで、承認の問題が解決されました。

- CVE-2026-20678: Óscar García Pérez, Stanislav Jelezoglo

スクリーンショット

- 対象機種: iPhone 11以降、iPad Pro 12.9インチ(第3世代以降)、iPad Pro 11インチ(第1世代以降)、iPad Air(第3世代以降)、iPad(第8世代以降)、iPad mini(第5世代以降)

- 影響: 攻撃者がユーザーの削除したメモを発見できる可能性がある

- 説明: 状態管理を改善することでロジックの問題が解決されました。

- CVE-2026-20682: Viktor Lord Härringtón

Shortcuts

- 対象機種: iPhone 11以降、iPad Pro 12.9インチ(第3世代以降)、iPad Pro 11インチ(第1世代以降)、iPad Air(第3世代以降)、iPad(第8世代以降)、iPad mini(第5世代以降)

- 影響: アプリがユーザーの機密データにアクセスできる可能性がある

- 説明: ディレクトリ パスの処理における解析の問題が解決され、パス検証が強化されました。

- CVE-2026-20653: Enis Maholli (enismaholli.com)

Spotlight

- 対象機種: iPhone 11以降、iPad Pro 12.9インチ(第3世代以降)、iPad Pro 11インチ(第1世代以降)、iPad Air(第3世代以降)、iPad(第8世代以降)、iPad mini(第5世代以降)

- 影響: サンドボックス化されたアプリが機密性の高いユーザーデータにアクセスできる可能性がある

- 説明: この問題は、アプリの状態の監視可能性に対する追加の制限によって解決されました。

- CVE-2026-20680: an anonymous researcher

StoreKit

- 対象機種: iPhone 11以降、iPad Pro 12.9インチ(第3世代以降)、iPad Pro 11インチ(第1世代以降)、iPad Air(第3世代以降)、iPad(第8世代以降)、iPad mini(第5世代以降)

- 影響: アプリはユーザーがインストールした他のアプリを識別できる可能性がある

- 説明: チェックを強化することでプライバシーの問題に対処しました。

- CVE-2026-20641: Gongyu Ma (@Mezone0)

UIKit

- 対象機種: iPhone 11以降、iPad Pro 12.9インチ(第3世代以降)、iPad Pro 11インチ(第1世代以降)、iPad Air(第3世代以降)、iPad(第8世代以降)、iPad mini(第5世代以降)

- 影響: アプリが特定のプライバシー設定を回避できる可能性がある

- 説明: この問題は、脆弱なコードを削除することで解決されました。

- CVE-2026-20606: LeminLimez

UIKit

- 対象機種: iPhone 11以降、iPad Pro 12.9インチ(第3世代以降)、iPad Pro 11インチ(第1世代以降)、iPad Air(第3世代以降)、iPad(第8世代以降)、iPad mini(第5世代以降)

- 影響: iPhoneに物理的にアクセスできる攻撃者は、MacでiPhoneをミラーリングしているときに、iPhoneから機密データのスクリーンショットを撮って閲覧できる可能性があります。

- 説明: 状態管理を改善することで、ユーザー インターフェイスの不一致の問題が解決されました。

- CVE-2026-20640: Jacob Prezant (prezant.us)

VoiceOver

- 対象機種: iPhone 11以降、iPad Pro 12.9インチ(第3世代以降)、iPad Pro 11インチ(第1世代以降)、iPad Air(第3世代以降)、iPad(第8世代以降)、iPad mini(第5世代以降)

- 影響: ロックされたデバイスに物理的にアクセスできる攻撃者が、機密性の高いユーザー情報を閲覧できる可能性がある

- 説明: 状態管理を改善することで、承認の問題が解決されました。

- CVE-2026-20661: Dalibor Milanovic

WebKit

- 対象機種: iPhone 11以降、iPad Pro 12.9インチ(第3世代以降)、iPad Pro 11インチ(第1世代以降)、iPad Air(第3世代以降)、iPad(第8世代以降)、iPad mini(第5世代以降)

- 影響: リモート攻撃者がサービス拒否攻撃を引き起こす可能性がある

- 説明: メモリ処理を強化することでこの問題を解決しました。

- WebKit Bugzilla: 303959

CVE-2026-20652: Nathaniel Oh (@calysteon)

WebKit

- 対象機種: iPhone 11以降、iPad Pro 12.9インチ(第3世代以降)、iPad Pro 11インチ(第1世代以降)、iPad Air(第3世代以降)、iPad(第8世代以降)、iPad mini(第5世代以降)

- 影響: 悪意を持って作成されたWebコンテンツを処理すると、予期しないプロセスクラッシュが発生する可能性があります。

- 説明: この問題は、状態管理を改善することで解決されました。

- WebKit Bugzilla: 303357

CVE-2026-20608: HanQing from TSDubhe and Nan Wang (@eternalsakura13)

WebKit

- 対象機種: iPhone 11以降、iPad Pro 12.9インチ(第3世代以降)、iPad Pro 11インチ(第1世代以降)、iPad Air(第3世代以降)、iPad(第8世代以降)、iPad mini(第5世代以降)

- 影響: ウェブサイトがSafariのウェブ拡張機能を通じてユーザーを追跡できる可能性がある

- 説明: この問題は、状態管理を改善することで解決されました。

- WebKit Bugzilla: 305020

CVE-2026-20676: Tom Van Goethem

WebKit

- 対象機種: iPhone 11以降、iPad Pro 12.9インチ(第3世代以降)、iPad Pro 11インチ(第1世代以降)、iPad Air(第3世代以降)、iPad(第8世代以降)、iPad mini(第5世代以降)

- 影響: 悪意を持って作成されたWebコンテンツを処理すると、予期しないプロセスクラッシュが発生する可能性があります。

- 説明: メモリ処理を強化することでこの問題を解決しました。

- WebKit Bugzilla: 303444

CVE-2026-20644: HanQing from TSDubhe and Nan Wang (@eternalsakura13) - WebKit Bugzilla: 304657

CVE-2026-20636: EntryHi - WebKit Bugzilla: 304661

CVE-2026-20635: EntryHi

Wi-Fi

- 対象機種: iPhone 11以降、iPad Pro 12.9インチ(第3世代以降)、iPad Pro 11インチ(第1世代以降)、iPad Air(第3世代以降)、iPad(第8世代以降)、iPad mini(第5世代以降)

- 影響: アプリが予期せぬシステム終了やカーネルメモリの破損を引き起こす可能性があります

- 説明: メモリ処理を強化することでこの問題を解決しました。

- CVE-2026-20621: Wang Yu of Cyberserval

iOS26.3の不具合情報

現時点でiOS26.3に関する大きな不具合情報は特に入ってきておりません。今後、不具合情報があれば随時追記してお伝えします。

※不具合情報があればコメント等でお知らせ頂けると幸いです。

※随時情報は更新しています。再訪問時は念のためにブラウザの更新ボタンを押してください。

※2026/2/12時点の情報。

iOS26.3へのアップデート前にはiPhoneのバックアップを取っておきましょう。

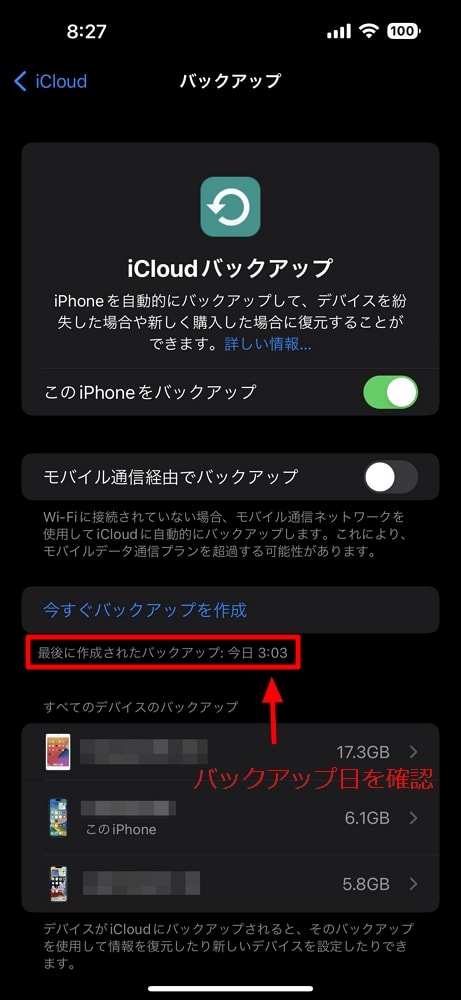

これから【iOS26.3】へiPhoneをアップデートしようと思っている方は、アップデート中やアップデート後の不具合に備えて、面倒でも事前にiCloudやPCのiTunesでしっかりiPhoneのバックアップを取ってから作業を行うのがおすすめです。

上記の通り進み、バックアップが最新の状態(一般的には夜に自動バックアップされているはず)か確認しておきましょう。もしもバックアップが行われていない場合は、【今すぐバックアップ】をタップしてバックアップしておきましょう。

iOS26.3へのアップデート手順

iOS26.3の配信開始後すぐに手動でアップデートしたい場合は、iTunesを介してパソコン経由でアップデートする方法と、iPhone単体でOTAアップデートする方法があります。

iPhone単体で「iOS26.3」へアップデートを行う場合は、以下の手順で行ってください。iPadも同様です。

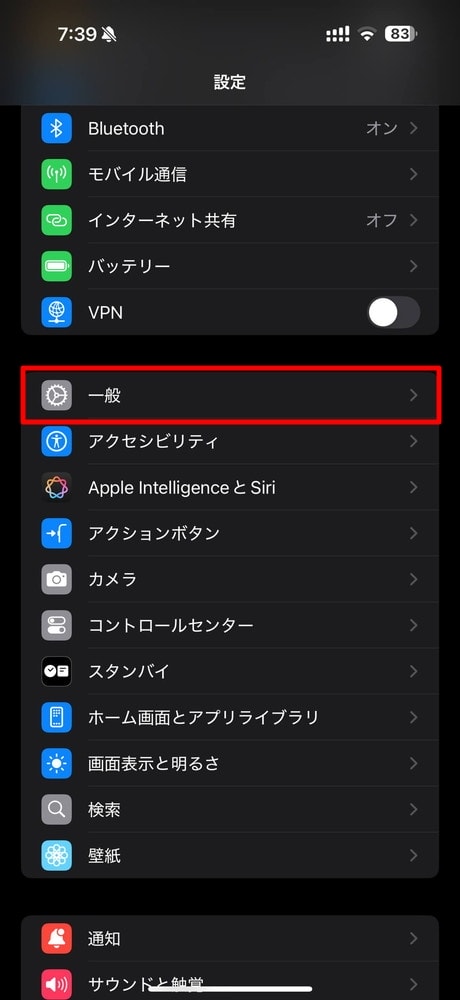

まずは【設定】アプリを開き、【一般】をタップ。

続いて【ソフトウェアアップデート】をタップ。

以下の画面が表示されるので【今すぐアップデート】をタップ。

以上で「iOS26.3」へのアップデート作業が開始されます。今回は10分程度で完了しましたが、時間の余裕がある際に行うと良いでしょう。

なお、iOS26.3のサイズは11.1 GBでした。(iPhone 17 Pro Max)

iOS26.3へのアップデート後にはiPhoneを一度再起動させるのがおすすめ!

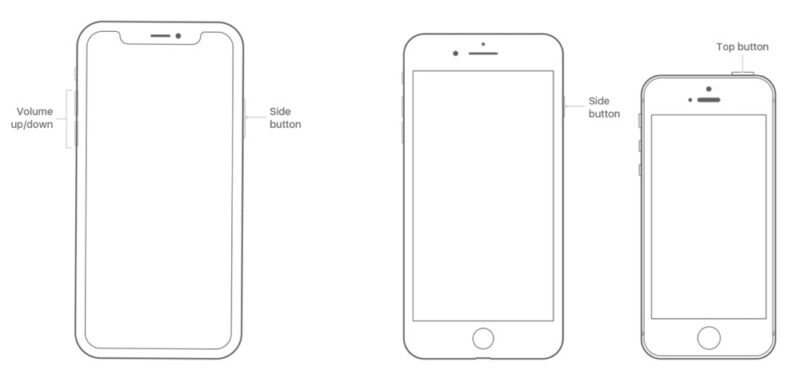

iOS26.3へアップデートした後は、一度iPhoneの再起動を行っておきましょう。これによってバッテリーの減りが異常に早いなどの不具合が改善する場合もあります。自分はOSアップデート後は念のために毎回再起動させています。

iPhone X/XS/XR/11/12/13/14/15/16/17を再起動する

- サイドボタンといずれかの音量調節ボタンを、スライダが表示されるまで押し続けます。

- スライダをドラッグして、iPhone の電源を完全に切ります。

- iPhone の電源が切れたら、サイドボタンをもう一度、Apple ロゴが表示されるまで押し続けます。

iPhone SE、iPhone 8 以前、iPad、iPod touch を再起動する

- 上部のボタン (またはサイドボタン) を、スライダが表示されるまで押し続けます。

- スライダをドラッグしてデバイスの電源を完全に切ります。

- デバイスの電源が切れたら、上部のボタン (またはサイドボタン) を再び、今度は Apple ロゴが表示されるまで押し続けます。

※ iOS 11 以降では、「設定」>「一般」>「システム終了」の順に選択して、デバイスの電源を切れるようになりました。その後サイドボタンを長押しして電源オンにすればOKです。

・引用元:iPhone、iPad、iPod touch を再起動する|Apple

併せて読みたいおすすめ記事

- 厳選!iPhoneのおすすめアプリまとめ!

- iOS26が配信開始!新機能/不具合情報/未対応アプリ/アップデート方法/対応iPhoneモデルまとめ!

- iPhone機種変更前にやるべきこと&データバックアップ方法解説!

- iPhone機種変更時にデータ移行/復元作業を行う流れ解説!iPhone同士で直接データ転送も可能!

- Windowsユーザー向け!管理人が普段行っているiPhone機種変更時のデータバックアップ/不要データ削除/アプリ整頓/データ移行方法を一挙解説!

- AirTagを子供の腕時計的に使ってみた!親の時計とおそろいで予想以上に好評!簡易のこどもみまもり機器として利用中!

- AirTagの位置情報を家族など複数人で共有する方法解説

- SIMフリーのiPhone 11にドコモのシムカードを入れて設定し使用する手順解説

- 古いiPhoneやAndroidスマホのおすすめ活用方法まとめ|機種変更後の便利な使い道をご紹介

- ぶっちゃけ、iPhoneはいつまで使えるのか

- iPhone 15 Pro:アクションボタンの最強活用術!端末の向きに応じて複数アクションを自動切換!「Actions」アプリの使い方解説!

- 検証済み!iPhone 15 ProにおすすめのUSB-Cケーブル、外付けSSD、ハブ、HDMIケーブル、MagSafe充電器等ご紹介!

- サブスクに無いCDアルバムをYouTube Musicに無料アップロードしてiPhoneやAndroidスマホで聴く方法

コメント