Appleが本日、iOS15.5 / iPadOS15.5の配信を開始しました。

iOS15.5では、Apple PodcastにiPhoneに保存するエピソードの数を制限して、古いエピソードを自動的に削除する新しい設定が追加された他、ホームのメンバーが到着/出発したときにホームオートメーションが作動しない場合がある問題の修正、および脆弱性の修正が行われています。

iOS15.5 / iPadOS15.5では幸いにもゼロデイ脆弱性の修正はなかったようですが、脆弱性の発表と共に悪用される可能性も高まります。皆さん早急にアップデートの適用を行いましょう。

なお、MacOS BigSur 11.6、watchOS 8.6、tvOS 15.5では、ゼロデイ脆弱性(CVE-2022-22675)が修正されています。これはAppleAVD(オーディオおよびビデオデコード用のカーネル拡張)の範囲外の書き込みの問題であり、アプリがカーネル特権で任意のコードを実行できるようなります。

MacやApple Watch、AppleTVを利用中のユーザーも速やかにアップデートを適用しておきましょう。

iOS15.5 のアップデート内容

iOS15.5 のアップデート内容は以下の通りです。

iOS 15.5には、以下の機能改善とバグ修正が含まれます:

- Apple PodcastにiPhoneに保存するエピソードの数を制限して、古いエピソードを自動的に削除する新しい設定を追加

- ホームのメンバーが到着/出発したときにホームオートメーションが作動しない場合がある問題を修正

一部の機能は、地域やAppleデバイスによっては使用できない場合があります。Appleソフトウェア・アップデートのセキュリティコンテンツについては、以下のWebサイトをご覧ください:

https://support.apple.com/ja-jp/HT201222

iOS15.5 / iPadOS15.5:セキュリティアップデートの内容

iOS15.5 / iPadOS15.5のセキュリティアップデート(脆弱性対策)の内容は以下の通りです。

AppleAVD

- 対象:iPhone 6s以降、iPad Pro(全モデル)、iPad Air 2以降、iPad 5世代以降、iPad mini 4以降、iPod touch(第7世代)

- 影響:アプリケーションに、カーネル権限で任意のコードを実行される可能性があります。

- 説明:メモリ管理の改善により、use after free 問題が修正されました。

- CVE-2022-26702:匿名の研究者

AppleGraphicsControl

- 対象:iPhone 6s以降、iPad Pro(全モデル)、iPad Air 2以降、iPad 5世代以降、iPad mini 4以降、iPod touch(第7世代)

- 影響:不正に加工された画像を処理することで、任意のコードを実行される可能性があります。

- 説明:入力検証を改善することで、メモリ破損の問題に対処しました。

- CVE-2022-26751:Trend Micro Zero DayInitiativeのMichaelDePlante(@izobashi)

AVEVideoEncoder

- 対象:iPhone 6s以降、iPad Pro(全モデル)、iPad Air 2以降、iPad 5世代以降、iPad mini 4以降、iPod touch(第7世代)

- 影響:アプリケーションに、カーネル権限で任意のコードを実行される可能性があります。

- 説明:範囲外の書き込みの問題は、境界チェックを改善することで解決されました。

- CVE-2022-26736:匿名の研究者

- CVE-2022-26737:匿名の研究者

- CVE-2022-26738:匿名の研究者

- CVE-2022-26739:匿名の研究者

- CVE-2022-26740:匿名の研究者

DriverKit

- 対象:iPhone 6s以降、iPad Pro(全モデル)、iPad Air 2以降、iPad 5世代以降、iPad mini 4以降、iPod touch(第7世代)

- 影響:悪意のあるアプリケーションによって、システム権限で任意のコードを実行される可能性があります。

- 説明:境界外アクセスの問題は、境界チェックを改善することで解決されました。

- CVE-2022-26763:PinautenGmbHのLinusHenze(pinauten.de)

GPUドライバー

- 対象:iPhone 6s以降、iPad Pro(全モデル)、iPad Air 2以降、iPad 5世代以降、iPad mini 4以降、iPod touch(第7世代)

- 影響:アプリケーションに、カーネル権限で任意のコードを実行される可能性があります。

- 説明:状態管理を改善することで、メモリ破損の問題に対処しました。

- CVE-2022-26744:匿名の研究者

ImageIO

- 対象:iPhone 6s以降、iPad Pro(全モデル)、iPad Air 2以降、iPad 5世代以降、iPad mini 4以降、iPod touch(第7世代)

- 影響:リモートの攻撃者によって、予期しないアプリケーションの終了や任意のコードの実行を起こされる可能性があります。

- 説明:整数オーバーフローの問題は、入力検証の改善により解決されました。

- CVE-2022-26711:トレンドマイクロのゼロデイイニシアチブと連携しているBlacksunHackersClubのactae0n

IOKit

- 対象:iPhone 6s以降、iPad Pro(全モデル)、iPad Air 2以降、iPad 5世代以降、iPad mini 4以降、iPod touch(第7世代)

- 影響:アプリケーションに、カーネル権限で任意のコードを実行される可能性があります。

- 説明:競合状態に対応し、ロッキングを改善しました。

- CVE-2022-26701:Tencent Security Xuanwu Labのchenyuwang(@mzzzz__)

IOMobileFrameBuffer

- 対象:iPhone 6s以降、iPad Pro(全モデル)、iPad Air 2以降、iPad 5世代以降、iPad mini 4以降、iPod touch(第7世代)

- 影響:アプリケーションに、カーネル権限で任意のコードを実行される可能性があります。

- 説明:状態管理を改善することで、メモリ破損の問題に対処しました。

- CVE-2022-26768:匿名の研究者

IOSurfaceAccelerator

- 対象:iPhone 6s以降、iPad Pro(全モデル)、iPad Air 2以降、iPad 5世代以降、iPad mini 4以降、iPod touch(第7世代)

- 影響:悪意のあるアプリケーションによって、カーネル権限で任意のコードを実行される可能性があります。

- 説明:状態管理を改善することで、メモリ破損の問題に対処しました。

- CVE-2022-26771:匿名の研究者

カーネル

- 対象:iPhone 6s以降、iPad Pro(全モデル)、iPad Air 2以降、iPad 5世代以降、iPad mini 4以降、iPod touch(第7世代)

- 影響:アプリケーションに、カーネル権限で任意のコードを実行される可能性があります。

- 説明:検証が改善され、メモリ破損の問題が解決されました。

- CVE-2022-26714:STAR Labs(@starlabs_sg)のPeter Nguyen Vu Hoang(@ peternguyen14)

カーネル

- 対象:iPhone 6s以降、iPad Pro(全モデル)、iPad Air 2以降、iPad 5世代以降、iPad mini 4以降、iPod touch(第7世代)

- 影響:アプリケーションに、カーネル権限で任意のコードを実行される可能性があります。

- 説明:メモリ管理の改善により、use after free 問題が修正されました。

- CVE-2022-26757:GoogleProjectZeroのNedWilliamson

カーネル

- 対象:iPhone 6s以降、iPad Pro(全モデル)、iPad Air 2以降、iPad 5世代以降、iPad mini 4以降、iPod touch(第7世代)

- 影響:カーネルコードの実行をすでに達成している攻撃者は、カーネルメモリの緩和策を回避できる可能性があります

- 説明:検証が改善され、メモリ破損の問題が解決されました。

- CVE-2022-26764:PinautenGmbHのLinusHenze(pinauten.de)

カーネル

- 対象:iPhone 6s以降、iPad Pro(全モデル)、iPad Air 2以降、iPad 5世代以降、iPad mini 4以降、iPod touch(第7世代)

- 影響:任意の読み取りおよび書き込み機能を持つ悪意のある攻撃者が、ポインター認証をバイパスできる可能性があります。

- 説明:競合状態は、状態処理を改善することで対処されました。

- CVE-2022-26765:PinautenGmbHのLinusHenze(pinauten.de)

LaunchServices

- 対象:iPhone 6s以降、iPad Pro(全モデル)、iPad Air 2以降、iPad 5世代以降、iPad mini 4以降、iPod touch(第7世代)

- 影響:サンドボックス化されたプロセスが、サンドボックスの制限を回避できる可能性があります。

- 説明:サードパーティアプリケーションのサンドボックス制限を追加することで、アクセスに関する問題に対処しました。

- CVE-2022-26706:Arsenii Kostromin(0x3c3e)

libxml2

- 対象:iPhone 6s以降、iPad Pro(全モデル)、iPad Air 2以降、iPad 5世代以降、iPad mini 4以降、iPod touch(第7世代)

- 影響:リモートの攻撃者が予期しないアプリケーションの終了や任意のコードの実行を引き起こす可能性があります

- 説明:メモリ管理の改善により、use after free 問題が修正されました。

- CVE-2022-23308

ノート

- 対象:iPhone 6s以降、iPad Pro(全モデル)、iPad Air 2以降、iPad 5世代以降、iPad mini 4以降、iPod touch(第7世代)

- 影響:大量の入力を処理すると、サービス拒否につながる可能性があります

- 説明:この問題は、チェックを改善することで解決されました。

- CVE-2022-22673:Lakshmi Narain College of TechnologyBhopalのAbhayKailasia(@abhay_kailasia)

Safariプライベートブラウジング

- 対象:iPhone 6s以降、iPad Pro(全モデル)、iPad Air 2以降、iPad 5世代以降、iPad mini 4以降、iPod touch(第7世代)

- 影響:Safari のプライベートブラウジングモードで、悪意のあるウェブサイトがユーザーを追跡する可能性があります。

- 説明:状態管理を改善することで、ロジックの問題に対処しました。

- CVE-2022-26731:匿名の研究者

Security

- 対象:iPhone 6s以降、iPad Pro(全モデル)、iPad Air 2以降、iPad 5世代以降、iPad mini 4以降、iPod touch(第7世代)

- 影響:悪意のあるアプリが署名の検証を回避する可能性があります。

- 説明:証明書のパースに関する問題に対応し、チェックを強化しました。

- CVE-2022-26766:PinautenGmbHのLinusHenze(pinauten.de)

ショートカット

- 対象:iPhone 6s以降、iPad Pro(全モデル)、iPad Air 2以降、iPad 5世代以降、iPad mini 4以降、iPod touch(第7世代)

- 影響:iOS デバイスに物理的にアクセスできる人が、ロック画面から写真にアクセスできる可能性があります。

- 説明:認証に関する問題を解決し、状態管理を改善しました。

- CVE-2022-26703:Salman Syed(@ slmnsd551)

WebKit

- 対象:iPhone 6s以降、iPad Pro(全モデル)、iPad Air 2以降、iPad 5世代以降、iPad mini 4以降、iPod touch(第7世代)

- 影響:悪意を持って作成されたWebコンテンツを処理すると、コードが実行される可能性があります

- 説明:状態管理を改善することで、メモリ破損の問題に対処しました。

- WebKit Bugzilla:238178

CVE-2022-26700:ryuzaki

WebKit

- 対象:iPhone 6s以降、iPad Pro(全モデル)、iPad Air 2以降、iPad 5世代以降、iPad mini 4以降、iPod touch(第7世代)

- 影響:悪意を持って作成されたWebコンテンツを処理すると、任意のコードが実行される可能性があります

- 説明:メモリ管理を改善することで、解放後の使用の問題に対処しました。

- WebKit Bugzilla:236950

CVE-2022-26709:ShuiMuYuLinLtdのChijinZhouとTsinghuawingtecher lab - WebKit Bugzilla:237475

CVE-2022-26710:ShuiMuYuLinLtdのChijinZhouとTsinghuawingtecher lab - WebKit Bugzilla:238171

CVE-2022-26717:TheoriのJeonghoon Shin

WebKit

- 対象:iPhone 6s以降、iPad Pro(全モデル)、iPad Air 2以降、iPad 5世代以降、iPad mini 4以降、iPod touch(第7世代)

- 影響:悪意を持って作成されたWebコンテンツを処理すると、任意のコードが実行される可能性があります

- 説明:状態管理を改善することで、メモリ破損の問題に対処しました。

- WebKit Bugzilla:238183

CVE-2022-26716:Kunlun LabのSorryMybad(@ S0rryMybad) - WebKit Bugzilla:238699

CVE-2022-26719:VenustechのADLabと連携しているDongzhuo Zhao

WebRTC

- 対象:iPhone 6s以降、iPad Pro(全モデル)、iPad Air 2以降、iPad 5世代以降、iPad mini 4以降、iPod touch(第7世代)

- 影響:ユーザーが電話に応答すると、webRTC通話のビデオセルフプレビューが中断される場合があります

- 説明:同時進行するメディアの処理におけるロジックの問題に対処し、状態の取り扱いを改善しました。

- WebKit Bugzilla:237524

CVE-2022-22677:匿名の研究者

Wi-Fi

- 対象:iPhone 6s以降、iPad Pro(全モデル)、iPad Air 2以降、iPad 5世代以降、iPad mini 4以降、iPod touch(第7世代)

- 影響:悪意のあるアプリケーションにより、制限されたメモリが開示される可能性があります。

- 説明:検証が改善され、メモリ破損の問題が解決されました。

- CVE-2022-26745:匿名の研究者

Wi-Fi

- 対象:iPhone 6s以降、iPad Pro(全モデル)、iPad Air 2以降、iPad 5世代以降、iPad mini 4以降、iPod touch(第7世代)

- 影響:悪意のあるアプリケーションが特権を昇格させる可能性があります。

- 説明:状態管理を改善することで、メモリ破損の問題に対処しました。

- CVE-2022-26760:ZecOpsモバイルEDRチームの08Tc3wBB

Wi-Fi

- 対象:iPhone 6s以降、iPad Pro(全モデル)、iPad Air 2以降、iPad 5世代以降、iPad mini 4以降、iPod touch(第7世代)

- 影響:リモートから攻撃された場合、サービス拒否を起こされる可能性があります。

- 説明:この問題は、チェックを改善することで解決されました。

- CVE-2015-4142:GoogleセキュリティチームのKostya Kortchinsky

Wi-Fi

- 対象:iPhone 6s以降、iPad Pro(全モデル)、iPad Air 2以降、iPad 5世代以降、iPad mini 4以降、iPod touch(第7世代)

- 影響:悪意のあるアプリケーションによって、システム特権で任意のコードを実行される可能性があります。

- 説明:メモリ破損の問題は、メモリ処理を改善することで解決されました。

- CVE-2022-26762:CyberservalのWang Yu

iOS15.5 / iPadOS15.5の不具合情報

現時点で【iOS15.5】【iPadOS15.5】に関する大きな不具合情報は入ってきておりません。今後も不具合情報があれば随時追記してお伝えします。

※不具合情報があればコメント等でお知らせ頂けると幸いです。

※随時情報は更新しています。再訪問時は念のためにブラウザの更新ボタンを押してください。

※2022/05/17時点の情報。

iOS15.5 / iPadOS15.5へのアップデート前にはバックアップを取っておきましょう。

これから【iOS15.5】【iPadOS15.5】へiPhoneをアップデートしようと思っている方は、アップデート中やアップデート後の不具合に備えて、面倒でも事前にiCloudやPCのiTunesでしっかりデータバックアップを取ってから作業を行いましょう。

iOS15.5 / iPadOS15.5へのアップデート手順

【iOS15.5】【iPadOS15.5】配信開始後すぐに手動でアップデートしたい場合は、iTunesを介してパソコン経由でアップデートする方法と、iPhoneやiPad単体でOTAアップデートする方法があります。どちらでも大丈夫ですが、個人的にはiTunesを介してのアップデートの方が安全性が高くおすすめです。

iPhone単体で「iOS15.5」へアップデートを行う場合は、以下の手順で行ってください。iPadも同様です。

まずは【設定】アプリを開き、【一般】をタップ。

続いて【ソフトウェア・アップデート】をタップ。

以下の画面が表示されるので【ダウンロードしてインストール】をタップ。

以上で「iOS15.5 / iPadOS15.5」へのアップデート作業が開始されます。今回は30分程度で完了しましたが、時間の余裕がある際に行うと良いでしょう。

iOS15.5 / iPadOS15.5へのアップデート後にはiPhoneやiPadを一度再起動させるのがおすすめ!

iOS15.5 / iPadOS15.5へのアップデート手順へアップデートした後は、一度iPhoneやiPadの再起動を行っておきましょう。これによってバッテリーの減りが異常に早いなどの不具合が改善する場合もあります。自分はOSアップデート後は念のために毎回再起動させています。

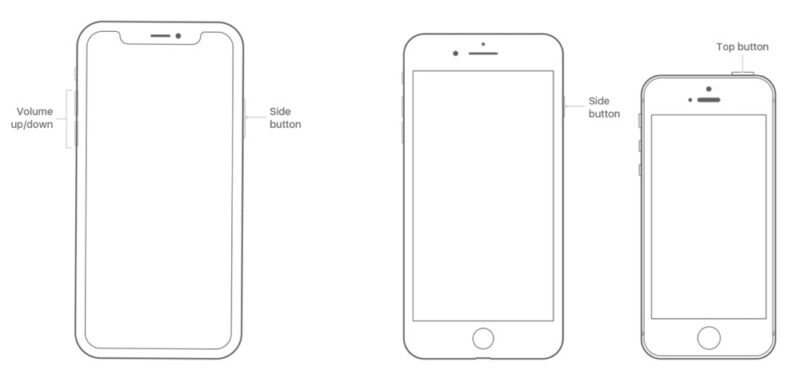

iPhone X /XS /XR /11 /12 /13を再起動する

- サイドボタンといずれかの音量調節ボタンを、スライダが表示されるまで押し続けます。

- スライダをドラッグして、iPhone の電源を完全に切ります。

- iPhone の電源が切れたら、サイドボタンをもう一度、Apple ロゴが表示されるまで押し続けます。

iPhone SE、iPhone 8 以前、iPad、iPod touch を再起動する

- 上部のボタン (またはサイドボタン) を、スライダが表示されるまで押し続けます。

- スライダをドラッグしてデバイスの電源を完全に切ります。

- デバイスの電源が切れたら、上部のボタン (またはサイドボタン) を再び、今度は Apple ロゴが表示されるまで押し続けます。

※ iOS 11 以降では、「設定」>「一般」>「システム終了」の順に選択して、デバイスの電源を切れるようになりました。その後サイドボタンを長押しして電源オンにすればOKです。

引用元:iPhone、iPad、iPod touch を再起動する|Apple

併せて読みたいおすすめ記事

- 厳選!iPhoneのおすすめアプリまとめ!

- iOS18の不具合情報&未対応アプリまとめ

- iPhone機種変更前にやるべきこと&データバックアップ方法解説!

- iPhone機種変更時にデータ移行/復元作業を行う流れ解説!iPhone同士で直接データ転送も可能!

- Windowsユーザー向け!管理人が普段行っているiPhone機種変更時のデータバックアップ/不要データ削除/アプリ整頓/データ移行方法を一挙解説!

- AirTagを子供の腕時計的に使ってみた!親の時計とおそろいで予想以上に好評!簡易のこどもみまもり機器として利用中!

- AirTagの位置情報を家族など複数人で共有する方法解説

- SIMフリーのiPhone 11にドコモのシムカードを入れて設定し使用する手順解説

- 古いiPhoneやAndroidスマホのおすすめ活用方法まとめ|機種変更後の便利な使い道をご紹介

- ぶっちゃけ、iPhoneはいつまで使えるのか

- iPhone 15 Pro:アクションボタンの最強活用術!端末の向きに応じて複数アクションを自動切換!「Actions」アプリの使い方解説!

- 検証済み!iPhone 15 ProにおすすめのUSB-Cケーブル、外付けSSD、ハブ、HDMIケーブル、MagSafe充電器等ご紹介!

- サブスクに無いCDアルバムをYouTube Musicに無料アップロードしてiPhoneやAndroidスマホで聴く方法

コメント