Appleが本日、iOS15.4 / iPadOS15.4の配信を開始しました。今回は少し大掛かりなアップデートが入っているのが特徴。

例えばiOS15.4では、待望のマスク着用時のFaceIDでのロック解除機能が搭載されています。Apple Watchユーザーなら連携させることですでにマスク着用時のFaceIDでのロック解除が利用可能でしたが、今後はiPhone単体でも利用可能となります。※iPhone 12以降で利用可能

他にも絵文字の追加、細かな部分では“緊急SOS”の設定をすべてのユーザを対象に“長押しして通報”を使用するように変更も入っています。

iPadOS15.4では、ついにユニバーサルコントロール機能が使えるようになります。これは1組のマウスとキーボードでiPadとMacの両方を操作可能になるというもの。ぜひiPadとMacを併用している人は試してみてください。

他にも、多数のバグなどの不具合改善や、セキュリティ問題/脆弱性の修正も行われています。今回はCVE番号ベースで39件の脆弱性が修正されています。

現時点では特に大きな不具合報告もなく、管理人の環境ではマスク着用時のFaceIDでのロック解除も快適に動作しています。特にApple Watchと連携済みの方にとっても、この機能を利用することで「Apple Pay」利用時にマスクを外す必要がなくなる点は非常に便利。ぜひ皆さん試してみてください。他にも脆弱性の修正も含まれるので、早めにアップデートを適用しておきましょう。

他にも、Apple TVやMac、Apple Watch向けのアップデートも配信されています。「macOS Monterey 12.3」や「tvOS 15.4」、「watchOS 8.5」も配信開始されているので、こちらも利用中のユーザーはアップデートを適用しておきましょう。

iOS15.4 のアップデート内容

iOS15.4 のアップデート内容は以下の通りです。

Face ID

- iPhone 12以降で、マスクを着用したままFace IDを使用できるオプション

- Apple Pay、およびSafariとApp内のパスワード自動入力で、マスクを着用したままFace IDを使用可能

絵文字

- 絵文字キーボードで、顔の表情、手のジェスチャー、調度品などの新しい絵文字を使用可能

- 握手の絵文字で、それぞれの手に別々のスキントーンを選択可能

FaceTime

- SharePlayのセッションを対応Appから直接開始可能

Siri

- iPhone XS、iPhone XR、iPhone 11以降では、オフラインの間もSiriが日付と時刻の情報を応答可能

ワクチン接種カード

- “ヘルスケア”がEUデジタルCOVID証明書に対応し、新型コロナウイルス感染症(COVID-19)ワクチン接種、検査結果、および回復状況の検証可能な記録をダウンロードして保存可能

- Appleウォレットの新型コロナウイルス感染症(COVID-19)ワクチン接種カードがEUデジタルCOVID証明書の書式に対応

その他の機能向上

このリリースにはiPhone用の以下の機能向上も含まれます:

- SafariのWebページ翻訳機能がイタリア語と中国語(繁体字)に対応

- Podcast Appにエピソードフィルタが追加され、シーズンや再生済み、未再生、保存済み、またはダウンロード済みのエピソードを絞り込み可能

- iCloudのカスタムメールドメインを“設定”から管理可能

- “ショートカット”が“リマインダー”とのタグの追加/削除/検索に対応

- “緊急SOS”の設定をすべてのユーザを対象に“長押しして通報”を使用するように変更。“5回押して通報”は“緊急SOS”の設定のオプションとして今後も利用可能

- “拡大鏡”のクローズアップ機能で、iPhone 13 ProとiPhone 13 Pro Maxの超広角カメラを使用して小さなものを見やすくすることが可能

- “設定”で保存済みのパスワードに自分用のメモを追加可能

バグ修正

このリリースにはiPhone用のバグ修正も含まれます:

- キーボードで入力した数字の間にピリオドが挿入される場合がある問題

- 写真とビデオがiCloud写真ライブラリに同期されない場合がある問題

- “ブック” App内で“画面の読み上げ”のアクセシビリティ機能が予期せず終了する場合がある問題

- コントロールセンターでライブリスニングをオフに切り替えてもオフにならないことがある問題

一部の機能は、地域やAppleデバイスによっては使用できない場合があります。Appleソフトウェア・アップデートのセキュリティコンテンツについては、以下のWebサイトをご覧ください:

https://support.apple.com/ja-jp/HT201222

iPadOS15.4 のアップデート内容

iPadOS15.4 のアップデート内容は以下の通りです。

ユニバーサルコントロール

- ユニバーサルコントロールにより、1組のマウスとキーボードでiPadとMacの両方を操作可能

- テキスト入力はiPadまたはMacのどちらからでも可能、また両者間でファイルのドラッグ&ドロップが可能

絵文字

- 顔の表情、手のジェスチャー、調度品などの新しい絵文字

- 握手の絵文字で、それぞれの手に別々のスキントーンを選択可能

FaceTime

- SharePlayのセッションを対応Appから直接開始可能

Siri

- A12Z Bionic以降を搭載したiPad Proでは、オフラインの間もSiriが日付と時刻の情報を応答可能

その他の機能向上

このリリースにはiPad用の以下の機能向上も含まれます:

- iPad(第5世代以降)、iPad mini(第4世代と第5世代)、iPad Air 2、iPad Air(第3世代と第4世代)、およびiPad Proで、音量コントロールをiPadの向きに合わせて調整されるように設定可能

- iCloudのカスタムメールドメインを“設定”から管理可能

- SafariのWebページ翻訳機能がイタリア語と中国語(繁体字)に対応

- Podcast Appにエピソードフィルタが追加され、シーズンや再生済み、未再生、保存済み、またはダウンロード済みのエピソードを絞り込み可能

- “ショートカット”が“リマインダー”のタグに対応。“ショートカット”を作成および編集するときにタグの追加/削除/検索が可能

- セキュリティに関する勧告を非表示にすることが可能

- “設定”で保存済みのパスワードに自分用のメモを追加可能

バグ修正

このリリースにはiPad用のバグ修正も含まれます:

- キーボードで入力した数字の間にピリオドが挿入される場合がある問題

- 写真とビデオがiCloud写真ライブラリに同期されない場合がある問題

- “ブック” App内で“画面の読み上げ”のアクセシビリティ機能が予期せず終了する場合がある問題

- コントロールセンターでライブリスニングをオフに切り替えてもオフにならないことがある問題

Appleソフトウェア・アップデートのセキュリティコンテンツについては、以下のWebサイトをご覧ください:

https://support.apple.com/kb/HT201222

iOS15.4 / iPadOS15.4:セキュリティアップデートの内容

iOS15.4 / iPadOS15.4 のセキュリティアップデート(脆弱性対策)の内容は以下の通りです。

Accelerate Framework

- 対象:iPhone 6s以降、iPad Pro(全モデル)、iPad Air 2以降、iPad 5世代以降、iPad mini 4以降、iPod touch(第7世代)

- 影響:悪意を持って作成されたPDFファイルを開くと、予期しないアプリケーションの終了や任意のコードの実行につながる可能性があります

- 説明:状態管理を改善することで、メモリ破損の問題に対処しました。

- CVE-2022-22633:匿名の研究者

AppleAVD

- 対象:iPhone 6s以降、iPad Pro(全モデル)、iPad Air 2以降、iPad 5世代以降、iPad mini 4以降、iPod touch(第7世代)

- 影響:悪意を持って作成された画像を処理すると、ヒープが破損する可能性があります

- 説明:検証が改善され、メモリ破損の問題が解決されました。

- CVE-2022-22666: Marc Schoenefeld, Dr. rer. nat.

AVEVideoEncoder

- 対象:iPhone 6s以降、iPad Pro(全モデル)、iPad Air 2以降、iPad 5世代以降、iPad mini 4以降、iPod touch(第7世代)

- 影響:悪意のあるアプリケーションがカーネル権限で任意のコードを実行できる可能性があります

- 説明:境界チェックを改善して、バッファオーバーフローに対処しました。

- CVE-2022-22634:匿名の研究者

AVEVideoEncoder

- 対象:iPhone 6s以降、iPad Pro(全モデル)、iPad Air 2以降、iPad 5世代以降、iPad mini 4以降、iPod touch(第7世代)

- 影響:アプリケーションは昇格された特権を取得できる場合があります

- 説明:範囲外の書き込みの問題は、境界チェックを改善することで解決されました。

- CVE-2022-22635:匿名の研究者

AVEVideoEncoder

- 対象:iPhone 6s以降、iPad Pro(全モデル)、iPad Air 2以降、iPad 5世代以降、iPad mini 4以降、iPod touch(第7世代)

- 影響:アプリケーションは、カーネル権限で任意のコードを実行できる可能性があります

- 説明:範囲外の書き込みの問題は、境界チェックを改善することで解決されました。

- CVE-2022-22636:匿名の研究者

セルラー

- 対象:iPhone 6s以降、iPad Pro(全モデル)、iPad Air 2以降、iPad 5世代以降、iPad mini 4以降、iPod touch(第7世代)

- 影響:物理的にアクセスできる人は、ロック画面からキャリアアカウント情報と設定を表示および変更できる場合があります

- 説明:GSMA認証パネルがロック画面に表示される可能性があります。この問題は、GSMA認証パネルと対話するためにデバイスのロックを解除する必要があることで解決されました。

- CVE-2022-22652:Kagan Entertainment(linkedin.com/in/kaganeglence)

CoreMedia

- 対象:iPhone 6s以降、iPad Pro(全モデル)、iPad Air 2以降、iPad 5世代以降、iPad mini 4以降、iPod touch(第7世代)

- 影響:アプリは、カメラアクセスが許可される前に、現在のカメラビューに関する情報を学習できる場合があります

- 説明:カメラメタデータへのアプリアクセスの問題は、改善されたロジックで解決されました。

- CVE-2022-22598:TeamQuaskoのWillBlaschko

FaceTime

- 対象:iPhone 6s以降、iPad Pro(全モデル)、iPad Air 2以降、iPad 5世代以降、iPad mini 4以降、iPod touch(第7世代)

- 影響:ユーザーは緊急SOSパスコードプロンプトをバイパスできる場合があります

- 説明:この問題は、チェックを改善することで解決されました。

- CVE-2022-22642:Yicong Ding(@AntonioDing)

FaceTime

- 対象:iPhone 6s以降、iPad Pro(全モデル)、iPad Air 2以降、iPad 5世代以降、iPad mini 4以降、iPod touch(第7世代)

- 影響:ユーザーは、FaceTime通話で、送信したことを知らなくてもオーディオとビデオを送信できます。

- 説明:この問題は、チェックを改善することで解決されました。

- CVE-2022-22643:バージニア大学のSonali Luthar、イリノイ大学アーバナシャンペーン校のMichael Liao、Rutgers大学のRohan Pahwa、フロリダ大学のBao Nguyen

GPUドライバー

- 対象:iPhone 6s以降、iPad Pro(全モデル)、iPad Air 2以降、iPad 5世代以降、iPad mini 4以降、iPod touch(第7世代)

- 影響:アプリケーションは、カーネル権限で任意のコードを実行できる可能性があります

- 説明:メモリ管理を改善することで、解放後の使用の問題に対処しました。

- CVE-2022-22667:メリーランド大学ボルティモア郡のジャスティンシャーマン

ImageIO

- 対象:iPhone 6s以降、iPad Pro(全モデル)、iPad Air 2以降、iPad 5世代以降、iPad mini 4以降、iPod touch(第7世代)

- 影響:悪意を持って作成された画像を処理すると、任意のコードが実行される可能性があります

- 説明:範囲外の読み取りは、改善された入力検証で対処されました。

- CVE-2022-22611:GoogleのXingyu Jin

ImageIO

- 対象:iPhone 6s以降、iPad Pro(全モデル)、iPad Air 2以降、iPad 5世代以降、iPad mini 4以降、iPod touch(第7世代)

- 影響:悪意を持って作成された画像を処理すると、ヒープが破損する可能性があります

- 説明:メモリ消費の問題は、メモリ処理を改善することで解決されました。

- CVE-2022-22612:GoogleのXingyu Jin

IOGPUFamily

- 対象:iPhone 6s以降、iPad Pro(全モデル)、iPad Air 2以降、iPad 5世代以降、iPad mini 4以降、iPod touch(第7世代)

- 影響:アプリケーションは昇格された特権を取得できる場合があります

- 説明:メモリ管理を改善することで、解放後の使用の問題に対処しました。

- CVE-2022-22461:Mohamed Ghannam(@ _ simo36)

iTunes

- 対象:iPhone 6s以降、iPad Pro(全モデル)、iPad Air 2以降、iPad 5世代以降、iPad mini 4以降、iPod touch(第7世代)

- 影響:悪意のあるWebサイトが、ユーザーとそのデバイスに関する情報にアクセスできる可能性があります

- 説明:制限を改善して、ロジックの問題に対処しました。

- CVE-2022-22653:CERTフランス銀行のAymeric Chaib

カーネル

- 対象:iPhone 6s以降、iPad Pro(全モデル)、iPad Air 2以降、iPad 5世代以降、iPad mini 4以降、iPod touch(第7世代)

- 影響:アプリケーションは、カーネル権限で任意のコードを実行できる可能性があります

- 説明:検証が改善され、メモリ破損の問題が解決されました。

- CVE-2022-22596:匿名の研究者

- CVE-2022-22640:sqrtpwn

カーネル

- 対象:iPhone 6s以降、iPad Pro(全モデル)、iPad Air 2以降、iPad 5世代以降、iPad mini 4以降、iPod touch(第7世代)

- 影響:アプリケーションは、カーネル権限で任意のコードを実行できる可能性があります

- 説明:範囲外の書き込みの問題は、境界チェックを改善することで解決されました。

- CVE-2022-22613:匿名の研究者、アレックス

カーネル

- 対象:iPhone 6s以降、iPad Pro(全モデル)、iPad Air 2以降、iPad 5世代以降、iPad mini 4以降、iPod touch(第7世代)

- 影響:アプリケーションは、カーネル権限で任意のコードを実行できる可能性があります

- 説明:メモリ管理を改善することで、解放後の使用の問題に対処しました。

- CVE-2022-22614:匿名の研究者

- CVE-2022-22615:匿名の研究者

カーネル

- 対象:iPhone 6s以降、iPad Pro(全モデル)、iPad Air 2以降、iPad 5世代以降、iPad mini 4以降、iPod touch(第7世代)

- 影響:悪意のあるアプリケーションが特権を昇格させる可能性があります

- 説明:状態管理を改善することで、ロジックの問題に対処しました。

- CVE-2022-22632:Keegan Saunders

カーネル

- 対象:iPhone 6s以降、iPad Pro(全モデル)、iPad Air 2以降、iPad 5世代以降、iPad mini 4以降、iPod touch(第7世代)

- 影響:特権的な立場にある攻撃者は、サービス拒否攻撃を実行できる可能性があります

- 説明:検証が改善され、nullポインターの逆参照が解決されました。

- CVE-2022-22638:derrek(@ derrekr6)

libarchive

- 対象:iPhone 6s以降、iPad Pro(全モデル)、iPad Air 2以降、iPad 5世代以降、iPad mini 4以降、iPod touch(第7世代)

- 影響:libarchiveの複数の問題

- 説明:libarchiveに複数のメモリ破損の問題が存在しました。これらの問題は、入力検証を改善することで対処されました。

- CVE-2021-36976

マークアップ

- 対象:iPhone 6s以降、iPad Pro(全モデル)、iPad Air 2以降、iPad 5世代以降、iPad mini 4以降、iPod touch(第7世代)

- 影響:iOSデバイスに物理的にアクセスできる人は、キーボードの提案を介して機密情報を見ることができる場合があります

- 説明:この問題は、チェックを改善することで解決されました。

- CVE-2022-22622:Ingyu Lim(@_kanarena)

MediaRemote

- 対象:iPhone 6s以降、iPad Pro(全モデル)、iPad Air 2以降、iPad 5世代以降、iPad mini 4以降、iPod touch(第7世代)

- 影響:悪意のあるアプリケーションが、ユーザーがインストールした他のアプリケーションを識別できる可能性があります

- 説明:アクセス制限が改善され、アクセスの問題が解決されました。

- CVE-2022-22670:Brandon Azad

NetworkExtension

- 対象:iPhone 6s以降、iPad Pro(全モデル)、iPad Air 2以降、iPad 5世代以降、iPad mini 4以降、iPod touch(第7世代)

- 影響:特権ネットワークの位置にいる攻撃者は、機密性の高いユーザー情報を漏えいする可能性があります

- 説明:状態管理を改善することで、ロジックの問題に対処しました。

- CVE-2022-22659:匿名の研究者

電話

- 対象:iPhone 6s以降、iPad Pro(全モデル)、iPad Air 2以降、iPad 5世代以降、iPad mini 4以降、iPod touch(第7世代)

- 影響:ユーザーは緊急SOSパスコードプロンプトをバイパスできる場合があります

- 説明:この問題は、チェックを改善することで解決されました。

- CVE-2022-22618:Yicong Ding(@AntonioDing)

環境設定

- 対象:iPhone 6s以降、iPad Pro(全モデル)、iPad Air 2以降、iPad 5世代以降、iPad mini 4以降、iPod touch(第7世代)

- 影響:悪意のあるアプリケーションが他のアプリケーションの設定を読み取る可能性があります

- 説明:この問題は、追加の権限チェックで解決されました。

- CVE-2022-22609:Tencent Security Xuanwu Lab(xlab.tencent.com)のZhipeng Huo(@ R3dF09)およびYuebin Sun(@ yuebinsun2020)

サンドボックス

- 対象:iPhone 6s以降、iPad Pro(全モデル)、iPad Air 2以降、iPad 5世代以降、iPad mini 4以降、iPod touch(第7世代)

- 影響:悪意のあるアプリケーションが特定のプライバシー設定をバイパスできる可能性があります

- 説明:この問題は、パーミッションロジックを改善することで解決されました。

- CVE-2022-22600:Primefort PrivateLimitedのSudhakarMuthumani、Khiem Tran

Siri

- 対象:iPhone 6s以降、iPad Pro(全モデル)、iPad Air 2以降、iPad 5世代以降、iPad mini 4以降、iPod touch(第7世代)

- 影響:デバイスに物理的にアクセスできる人は、Siriを使用してロック画面から位置情報を取得できる場合があります

- 説明:権限の問題は、検証を改善することで解決されました。

- CVE-2022-22599:テキサス大学オースティン校のAndrew Goldberg、McCombs School of Business(linkedin.com/andrew-goldberg/)

ソフトウェアの更新

- 対象:iPhone 6s以降、iPad Pro(全モデル)、iPad Air 2以降、iPad 5世代以降、iPad mini 4以降、iPod touch(第7世代)

- 影響:アプリケーションは昇格された特権を取得できる場合があります

- 説明:状態管理を改善することで、ロジックの問題に対処しました。

- CVE-2022-22639:ミッキー(@ patch1t)

UIKit

- 対象:iPhone 6s以降、iPad Pro(全モデル)、iPad Air 2以降、iPad 5世代以降、iPad mini 4以降、iPod touch(第7世代)

- 影響:iOSデバイスに物理的にアクセスできる人は、キーボードの提案を介して機密情報を見ることができる場合があります

- 説明:この問題は、チェックを改善することで解決されました。

- CVE-2022-22621:Joey Hewitt

ボイスオーバー

- 対象:iPhone 6s以降、iPad Pro(全モデル)、iPad Air 2以降、iPad 5世代以降、iPad mini 4以降、iPod touch(第7世代)

- 影響:iOSデバイスに物理的にアクセスできる人は、ロック画面から写真にアクセスできる可能性があります

- 説明:認証の問題は、状態管理を改善することで解決されました。

- CVE-2022-22671:videosdebarraquito

WebKit

- 対象:iPhone 6s以降、iPad Pro(全モデル)、iPad Air 2以降、iPad 5世代以降、iPad mini 4以降、iPod touch(第7世代)

- 影響:悪意を持って作成されたWebコンテンツを処理すると、機密性の高いユーザー情報が開示される可能性があります

- 説明:Cookie管理の問題は、状態管理を改善することで解決されました。

- WebKit Bugzilla:232748

CVE-2022-22662:Threat NixのPrakash(@ 1lastBr3ath)

WebKit

- 対象:iPhone 6s以降、iPad Pro(全モデル)、iPad Air 2以降、iPad 5世代以降、iPad mini 4以降、iPod touch(第7世代)

- 影響:悪意を持って作成されたWebコンテンツを処理すると、コードが実行される可能性があります

- 説明:状態管理を改善することで、メモリ破損の問題に対処しました。

- WebKit Bugzilla:232812

CVE-2022-22610:BigoTechnologyLiveクライアントチームのQuanYin

WebKit

- 対象:iPhone 6s以降、iPad Pro(全モデル)、iPad Air 2以降、iPad 5世代以降、iPad mini 4以降、iPod touch(第7世代)

- 影響:悪意を持って作成されたWebコンテンツを処理すると、任意のコードが実行される可能性があります

- 説明:メモリ管理を改善することで、解放後の使用の問題に対処しました。

- WebKit Bugzilla:233172

CVE-2022-22624:Tencent Security Xuanwu LabのKirin(@Pwnrin) - WebKit Bugzilla:234147

CVE-2022-22628:Tencent Security Xuanwu LabのKirin(@Pwnrin)

WebKit

- 対象:iPhone 6s以降、iPad Pro(全モデル)、iPad Air 2以降、iPad 5世代以降、iPad mini 4以降、iPod touch(第7世代)

- 影響:悪意を持って作成されたWebコンテンツを処理すると、任意のコードが実行される可能性があります

- 説明:バッファオーバーフローの問題は、メモリ処理を改善することで解決されました。

- WebKit Bugzilla:234966

CVE-2022-22629:TheoriのJeonghoon Shinが、Trend Micro ZeroDayInitiativeと協力しています

WebKit

- 対象:iPhone 6s以降、iPad Pro(全モデル)、iPad Air 2以降、iPad 5世代以降、iPad mini 4以降、iPod touch(第7世代)

- 影響:悪意のあるWebサイトは、予期しないクロスオリジン動作を引き起こす可能性があります

- 説明:状態管理を改善することで、ロジックの問題に対処しました。

- WebKit Bugzilla:235294

CVE-2022-22637:GoogleのTom McKee

Wi-Fi

- 対象:iPhone 6s以降、iPad Pro(全モデル)、iPad Air 2以降、iPad 5世代以降、iPad mini 4以降、iPod touch(第7世代)

- 影響:悪意のあるアプリケーションが機密性の高いユーザー情報を漏洩する可能性があります

- 説明:制限を改善して、ロジックの問題に対処しました。

- CVE-2022-22668:

iOS15.4 / iPadOS15.4の不具合情報

現時点で【iOS15.4】【iPadOS15.4】に関する大きな不具合情報は入ってきておりません。今後も不具合情報があれば随時追記してお伝えします。

※不具合情報があればコメント等でお知らせ頂けると幸いです。

※随時情報は更新しています。再訪問時は念のためにブラウザの更新ボタンを押してください。

※2022/03/28時点の情報。

iOS15.4 / iPadOS15.4へのアップデート前にはバックアップを取っておきましょう。

これから【iOS15.4】【iPadOS15.4】へiPhoneをアップデートしようと思っている方は、アップデート中やアップデート後の不具合に備えて、面倒でも事前にiCloudやPCのiTunesでしっかりデータバックアップを取ってから作業を行いましょう。

iOS15.4 / iPadOS15.4へのアップデート手順

【iOS15.4】【iPadOS15.4】配信開始後すぐに手動でアップデートしたい場合は、iTunesを介してパソコン経由でアップデートする方法と、iPhoneやiPad単体でOTAアップデートする方法があります。どちらでも大丈夫ですが、個人的にはiTunesを介してのアップデートの方が安全性が高くおすすめです。

iPhone単体で「iOS15.4」へアップデートを行う場合は、以下の手順で行ってください。iPadも同様です。

まずは【設定】アプリを開き、【一般】をタップ。

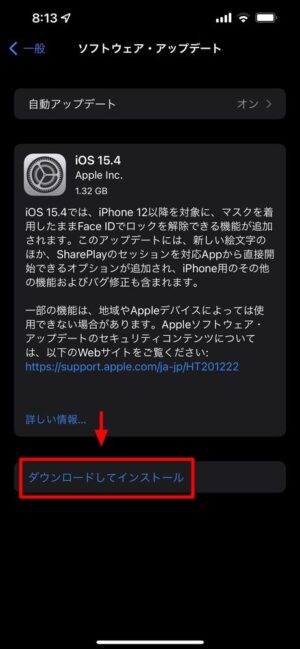

続いて【ソフトウェア・アップデート】をタップ。

以下の画面が表示されるので【ダウンロードしてインストール】をタップ。

以上で「iOS15.4 / iPadOS15.4」へのアップデート作業が開始されます。今回は30分程度で完了しましたが、時間の余裕がある際に行うと良いでしょう。

iOS15.4 / iPadOS15.4へのアップデート後にはiPhoneやiPadを一度再起動させるのがおすすめ!

iOS15.4 / iPadOS15.4へのアップデート手順へアップデートした後は、一度iPhoneやiPadの再起動を行っておきましょう。これによってバッテリーの減りが異常に早いなどの不具合が改善する場合もあります。自分はOSアップデート後は念のために毎回再起動させています。

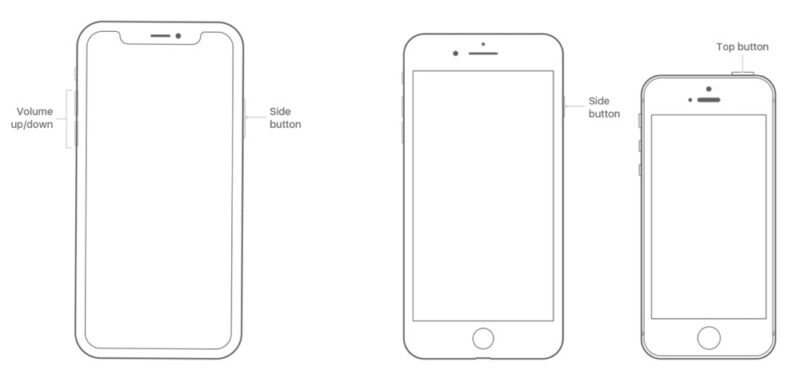

iPhone X /XS /XR /11 /12 /13を再起動する

- サイドボタンといずれかの音量調節ボタンを、スライダが表示されるまで押し続けます。

- スライダをドラッグして、iPhone X の電源を完全に切ります。

- iPhone X の電源が切れたら、サイドボタンをもう一度、Apple ロゴが表示されるまで押し続けます。

iPhone SE、iPhone 8 以前、iPad、iPod touch を再起動する

- 上部のボタン (またはサイドボタン) を、スライダが表示されるまで押し続けます。

- スライダをドラッグしてデバイスの電源を完全に切ります。

- デバイスの電源が切れたら、上部のボタン (またはサイドボタン) を再び、今度は Apple ロゴが表示されるまで押し続けます。

※ iOS 11 以降では、「設定」>「一般」>「システム終了」の順に選択して、デバイスの電源を切れるようになりました。その後サイドボタンを長押しして電源オンにすればOKです。

引用元:iPhone、iPad、iPod touch を再起動する|Apple

併せて読みたいおすすめ記事

- 厳選!iPhoneのおすすめアプリまとめ!

- iOS26が配信開始!新機能/不具合情報/未対応アプリ/アップデート方法/対応iPhoneモデルまとめ!

- iPhone機種変更前にやるべきこと&データバックアップ方法解説!

- iPhone機種変更時にデータ移行/復元作業を行う流れ解説!iPhone同士で直接データ転送も可能!

- Windowsユーザー向け!管理人が普段行っているiPhone機種変更時のデータバックアップ/不要データ削除/アプリ整頓/データ移行方法を一挙解説!

- AirTagを子供の腕時計的に使ってみた!親の時計とおそろいで予想以上に好評!簡易のこどもみまもり機器として利用中!

- AirTagの位置情報を家族など複数人で共有する方法解説

- SIMフリーのiPhone 11にドコモのシムカードを入れて設定し使用する手順解説

- 古いiPhoneやAndroidスマホのおすすめ活用方法まとめ|機種変更後の便利な使い道をご紹介

- ぶっちゃけ、iPhoneはいつまで使えるのか

- iPhone 15 Pro:アクションボタンの最強活用術!端末の向きに応じて複数アクションを自動切換!「Actions」アプリの使い方解説!

- 検証済み!iPhone 15 ProにおすすめのUSB-Cケーブル、外付けSSD、ハブ、HDMIケーブル、MagSafe充電器等ご紹介!

- サブスクに無いCDアルバムをYouTube Musicに無料アップロードしてiPhoneやAndroidスマホで聴く方法

コメント